Hervorragende Software und praktische Tutorials

Was ist Certbot?

Certbot ist ein kostenloses Open-Source-Softwaretool zur Automatisierung der Verwendung von Let’s Encrypt-Zertifikaten, um HTTPS auf manuell verwalteten Websites zu aktivieren.

Certbot wurde von der Electronic Frontier Foundation (EFF) entwickelt, einer gemeinnützigen 501(c)3-Organisation mit Sitz in San Francisco, Kalifornien, die sich für digitale Privatsphäre, freie Meinungsäußerung und Innovation einsetzt.

Kostenloses SSLWebsite des Zertifikatsroboters:https://certbot.eff.org/

Beantragen Sie schnell ein kostenloses SSL-Domänennamenzertifikat

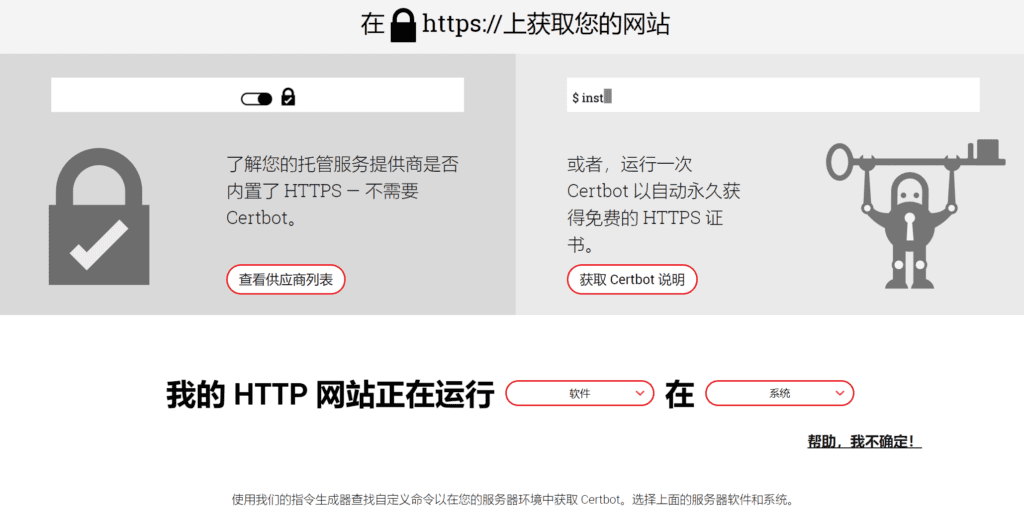

Öffnen Sie zuerst die offizielle Website der EFFhttps://certbot.eff.org/

KlickenCertbot-Anweisungen, eingebenhttps-ZertifikatAuf der Bewerbungsseite.

Wählen Sie unter „Software“ den auf Ihrem Server verwendeten HTTP-Server und unter „System“ das Betriebssystem Ihres Servers aus. Im Folgenden verwenden wir Nginx unter Centos8 als Beispiel, um schnell ein HTTPS-Domänennamenzertifikat zu beantragen.

Beantragen Sie ein kostenloses SSL-Zertifikat für Nginx unter CentOS 8

Der Certbot Snap unterstützt x86_64, ARMv7 und ARMv8 Architekturen. Wir empfehlen den meisten Benutzern dringend, Certbot über Snap zu installieren. Sie können jedochHierFinden Sie alternative Installationsanweisungen.

1.SSH auf den Server

Stellen Sie als Benutzer mit Sudo-Berechtigungen per SSH eine Verbindung zum Server her, auf dem Ihre HTTP-Website ausgeführt wird.

2. Installieren Sie snapd

Sie müssen Snapd installieren und sicherstellen, dass Sie die klassische Snap-Unterstützung aktivieren, indem Sie alle Anweisungen befolgen.

entsprechendSnapcraft-WebsiteDiese Anweisungen aufInstallieren Sie snapd.

Installieren Sie Snap auf CentOS8

Snap ist für CentOS 8 und CentOS 7 ab Version 7.6 verfügbar. Es ist auch für Red Hat Enterprise Linux (RHEL) 7.6+ verfügbar.

Pakete für CentOS 8 und CentOS 7 befinden sich im jeweiligen EPEL-Repository (Extra Packages for Enterprise Linux) der jeweiligen Distribution. Die Anweisungen zum Hinzufügen dieses Repositorys unterscheiden sich bei CentOS 8 und CentOS 7 geringfügig, weshalb sie unten separat aufgeführt sind.

Wenn Sie wissen möchten, welche Version von CentOS Sie ausführen, geben Sie Folgendes ein:

Katze /etc/centos-release

Wenn Sie das CentOS-Repository nicht zu Ihrer Distribution hinzugefügt haben, können Sie es wie folgt hinzufügen.

Das EPEL-Repository kann mit dem folgenden Befehl zu Ihrem CentOS 8-System hinzugefügt werden:

sudo dnf installiere epel-release sudo dnf upgrade

Installieren Sie snapd

Nachdem Sie das EPEL-Repository zu Ihrer CentOS-Installation hinzugefügt haben, installieren Sie einfach das Snapd-Paket:

dnf -y installiere snapd

Nach der Installation müssen Sie die Systemd-Einheit aktivieren, die den Master-Snap-Kommunikations-Socket verwaltet:

sudo systemctl enable --now snapd.socket

Um die klassische Snap-Unterstützung zu aktivieren, geben Sie Folgendes ein, um eine symbolische Verknüpfung zwischen /var/lib/snapd/snap und /snap zu erstellen:

sudo ln -s /var/lib/snapd/snap /snap

Beachten:Starten Sie Ihr System neu, um sicherzustellen, dass der Snap-Pfad korrekt aktualisiert wird. Snap ist nun installiert und einsatzbereit!

3. Stellen Sie sicher, dass Ihre Snapd-Version auf dem neuesten Stand ist

Führen Sie die folgenden Anweisungen über die Befehlszeile auf Ihrem Computer aus, um sicherzustellen, dass Sie über die neueste Version von Snapd verfügen.

sudo snap install core

4. Entfernen Sie certbot-auto und alle Certbot OS-Pakete

Wenn Sie Certbot-Pakete über den Paketmanager Ihres Betriebssystems (z. B. apt, dnf oder yum) installiert haben, sollten Sie diese vor der Installation des Certbot-Snaps entfernen, um sicherzustellen, dass der beim Ausführen von Befehlen verwendete Certbot der Snap ist und nicht der vom Paketmanager des Betriebssystems installierte. Der genaue Befehl hierfür hängt von Ihrem Betriebssystem ab. Der Deinstallationsbefehl für centos8 lautet:

sudo dnf certbot entfernen

Wenn Sie Certbot zuvor über das Skript „certbot-auto“ verwendet haben, sollten Sie dessen Installation auch gemäß den Anweisungen hier entfernen.

5. Installieren Sie den kostenlosen SSL-Zertifikatroboter

Führen Sie diesen Befehl in der Befehlszeile auf Ihrem Computer aus, um Certbot zu installieren.

sudo snap install --classic certbot

6. Bereiten Sie den Certbot-Befehl vor

Führen Sie den folgenden Befehl in der Befehlszeile des Computers aus, um sicherzustellen, dass der Certbot-Befehl ausgeführt werden kann.

sudo ln -s /snap/bin/certbot /usr/bin/certbot

7. Wählen Sie, wie Sie Certbot ausführen möchten

So richten Sie das Zertifikat manuell ein:Wenn Sie nur ein Zertifikat anfordern und die Nginx-Konfiguration manuell ändern möchten, führen Sie diesen Befehl aus.

sudo certbot certonly --nginx

Zertifikate automatisch einrichten:Führen Sie den folgenden Befehl aus, um ein Zertifikat zu erhalten, und lassen Sie Certbot Ihre Nginx-Konfiguration automatisch bearbeiten, um Dienste bereitzustellen und den HTTPS-Zugriff in nur wenigen Schritten zu öffnen.

sudo certbot --nginx

Wenn Sie wollenDomänennamen-ZertifikatNachdem Sie den Domänennamen in nginx festgelegt haben, können Sie den Befehl zur automatischen Zertifikatseinrichtung verwenden, um den Domänennamen zum Originalzertifikat hinzuzufügen.

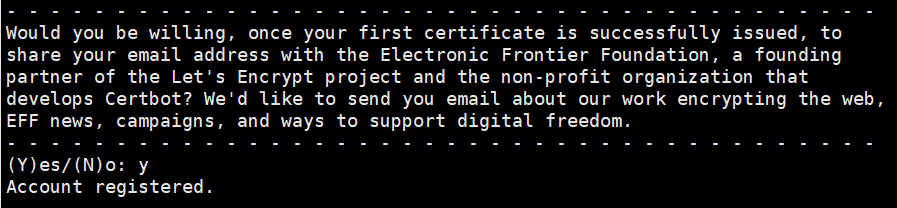

Schritt 1: Geben Sie die E-Mail-Adresse ein (für dringende Verlängerungen und Sicherheitsbenachrichtigungen) (Geben Sie „c“ ein, um abzubrechen): Geben Sie Ihre E-Mail-Adresse ein oder drücken Sie „C“, um abzubrechen.

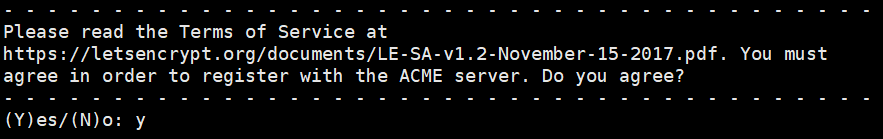

Schritt 2: Bitte lesen Sie die Nutzungsbedingungen unter https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. Sie müssen der Registrierung beim ACME-Server zustimmen. Stimmen Sie zu? Wählen Sie: J

Schritt 3: Sobald Ihr erstes Zertifikat erfolgreich ausgestellt wurde, möchten Sie Ihre E-Mail-Adresse mit der Electronic Frontier Foundation, dem Let's Encrypt-Projekt und dem gemeinnützigen Partner, der Certbot entwickelt, teilen? Wir möchten Ihnen gerne E-Mails über unsere Arbeit im verschlüsselten Web, EFF-Neuigkeiten, Veranstaltungen und Möglichkeiten zur Unterstützung digitaler Freiheiten senden. Wählen Sie: Y

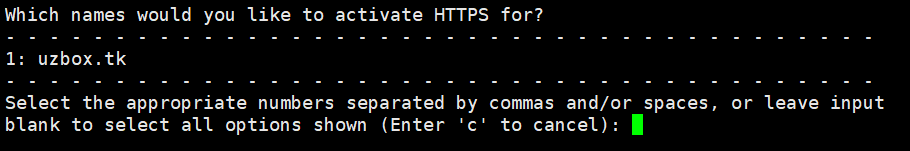

Schritt 4: Für welche Namen möchten Sie HTTPS aktivieren? Wählen Sie die entsprechenden Zahlen durch Kommas und/oder Leerzeichen getrennt aus oder lassen Sie das Feld leer. Wählen Sie alle angezeigten Optionen aus (zum Abbrechen geben Sie "c" ein): Drücken Sie die Eingabetaste, um zu beginnenBeantragen Sie ein Domänennamen-Zertifikat

Zertifikat erfolgreich erhalten.

Das Zertifikat ist gespeichert unter: /etc/letsencrypt/live/uzbox.tk/fullchain.pem

Der Schlüssel ist gespeichert unter: /etc/letsencrypt/live/uzbox.tk/privkey.pem

Dieses Zertifikat läuft am 07.03.2022 ab. Diese Dateien werden bei der Zertifikatserneuerung aktualisiert. Certbot hat eine geplante Aufgabe eingerichtet, um dieses Zertifikat automatisch im Hintergrund zu erneuern.

Bereitstellungszertifikat

Das uzbox.tk-Zertifikat wurde erfolgreich in /etc/nginx/nginx.conf bereitgestellt

Herzlichen Glückwunsch! Sie haben https://uzbox.tk HTTPS ist erfolgreich aktiviert auf

8. Kostenloser SSL-Test zur automatischen Verlängerung

Das Certbot-Paket auf Ihrem System enthält einen Cron-Job oder einen systemd-Timer, der Ihre Zertifikate vor Ablauf automatisch erneuert. Sie müssen Certbot nicht erneut ausführen, es sei denn, Sie ändern die Konfiguration. Sie können die automatische Erneuerung Ihrer Zertifikate mit folgendem Befehl testen:

sudo certbot erneuern --dry-run

Der Befehl zum Aktualisieren von Certbot wird an einem der folgenden Speicherorte installiert:

- /etc/crontab/

- /etc/cron.*/*

- systemctl list-timer

9. Bestätigen Sie, dass Certbot funktioniert

Um zu bestätigen, dass Ihre Site richtig eingerichtet ist, besuchen Sie Ihre Website und suchen Sie nach dem Schlosssymbol in der URL-Leiste Ihres Browsers.

10. So fügen Sie dem SSL-Zertifikat einen Domänennamen hinzu

Wenn Sie mehrere Websites auf demselben Server erstellen, muss der Domänenname jeder Website beantragt werden.SSL-ZertifikatDer Certbot-Zertifikatroboter kann alle Domänennamen in nginx in einem Satz von SSL-Zertifikaten speichern. Er ist praktisch für die Verwaltung, Aktualisierung und Wartung von SSL-Zertifikaten!

So fügen Sie dem SSL-Zertifikat einen neuen Domänennamen hinzu:

Konfigurieren Sie nginx so, dass der neue Domänenname, für den Sie ein Zertifikat beantragen möchten, gebunden wird. Starten Sie nach der Bindung des Domänennamens den nginx-Dienst oder den Server neu, damit die nginx-Konfiguration wirksam wird.

Neustart (nginx nicht stoppen, damit die geänderte Konfiguration wirksam wird):

systemctl neu laden nginx

Neustart:

systemctl startet nginx neu

Überprüfen Sie den Servicestatus:

systemctl status nginx

Geben Sie anschließend auf dem Server den folgenden Befehl ein, um mithilfe des Certbot-Zertifikatroboters mit der Beantragung eines Zertifikats zu beginnen.

sudo certbot certonly --nginx

Verwenden Sie den obigen Befehl, um das SSL-Domänennamenzertifikat manuell einzurichten.

Debug-Protokoll wird in /var/log/letsencrypt/letsencrypt.log gespeichert. Für welche Namen möchten Sie HTTPS aktivieren? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: Der Domänenname, den Sie für die Bindung an nginx2 konfiguriert haben: Der Domänenname, den Sie zuvor in nginx beantragt haben - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Wählen Sie die entsprechenden Zahlen durch Kommas und/oder Leerzeichen getrennt aus, oder lassen Sie die Eingabe leer, um alle angezeigten Optionen auszuwählen (Geben Sie „c“ ein, um abzubrechen):

Drücken Sie die Eingabetaste, um mit dem nächsten Schritt der Anwendung fortzufahren.

Sie haben ein bestehendes Zertifikat, das einen Teil der von Ihnen angeforderten Domänen enthält (Ref.: /etc/letsencrypt/renewal/uzbox.tk.conf). Es enthält diese Namen: Sie haben diese Namen für das neue Zertifikat angefordert: Möchten Sie dieses bestehende Zertifikat erweitern und durch das neue Zertifikat ersetzen? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (E)xpand/(C)ancel: e

Drücken Sie E, um mit dem nächsten Schritt fortzufahren.

Erneuerung eines bestehenden Zertifikats für uzbox.tk und 4 weitere Domänen. Zertifikat erfolgreich erhalten. Zertifikat gespeichert unter: /etc/letsencrypt/live/uzbox.tk/fullchain.pem. Schlüssel gespeichert unter: /etc/letsencrypt/live/uzbox.tk/privkey.pem. Dieses Zertifikat läuft am 19.04.2022 ab. Diese Dateien werden bei der Zertifikatserneuerung aktualisiert. Certbot hat eine geplante Aufgabe eingerichtet, um dieses Zertifikat automatisch zu erneuern - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Wenn Ihnen Certbot gefällt, erwägen Sie bitte, unsere Arbeit zu unterstützen, indem Sie: * an ISRG / Let’s Encrypt spenden: https://letsencrypt.org/donate * an EFF spenden: https://eff.org/donate-le - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Neuer DomänennameSSL-ZertifikatsantragNun, die SSL-Zertifikatadresse des Domänennamens ist immer noch die vorherige Zertifikatadresse und muss in nginx nicht geändert werden.