Hervorragende Software und praktische Tutorials

WordPress lässt sich nicht aktualisieren, die CPU einer kleinen Website ist unerklärlicherweise ausgelastet und die Website meldet einen 502-Fehler. Was ist passiert?

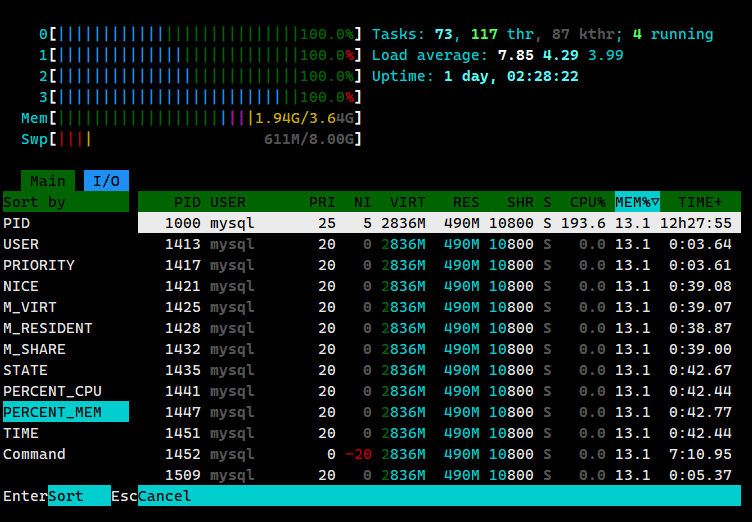

WordPress Anti-Refresh WP-Sicherheit hat oberste Priorität. Das Schlimmste für viele Website-Ersteller ist, dass sie sich, wenn die Website keinen Traffic hat, den Kopf zerbrechen, um Traffic zu generieren und Werbung zu machen. Sobald die Website Traffic hat, kommen gute und schlechte Dinge zusammen. Die Website wird unerklärlicherweise angegriffen. Viele Websites nutzen jetztWordPressAuf meinem kleinen Blog sind nur etwa ein Dutzend Nutzer gleichzeitig online. Warum lief die Server-CPU mit 100% und der Speicher schoss sofort in die Höhe? Viele Websites nutzen ausländische Hosts, die nach Traffic abgerechnet werden. Nach einigen Tagen ist der Traffic erschöpft und die Website kann nicht mehr aufgerufen werden.

Möglicherweise sind Sie aufSuchangriff.

Was ist ein bösartiger Suchangriff?

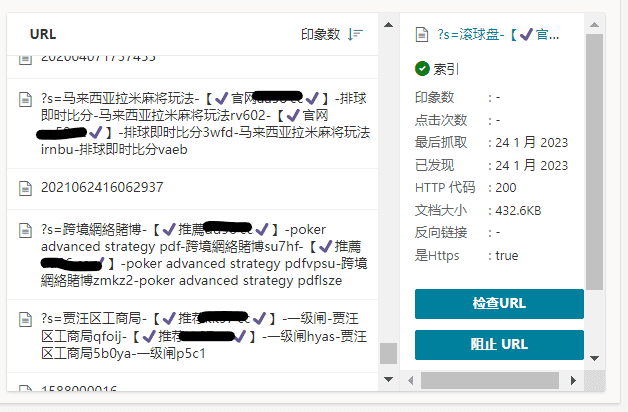

DasBöswillige SuchanfragenDer Angriff ist eigentlich ganz einfach. Er besteht darin, kontinuierlich Besuche der Website mit falschen Schlüsselwörtern über die etablierte URL-Struktur zu starten. Die Such-URL-Struktur von WordPress ist beispielsweise Domänenname/?s=Suchbegriff, und kann die besuchten Adressen auch an die großen Suchmaschinen weiterleiten, um die Aufnahme dieser bösartigen URLs zu beschleunigen. Auf diese Weise wird Ihre Website zu einem Kanal für diese gesetzlosen Menschen, um schlechte Informationen zu verbreiten, was sich sehr ungünstig auf das Website-Ranking auswirkt und möglicherweise sogar direkt von Suchmaschinen als K-Station eingestuft wird.

In letzter Zeit sind viele WordPress-Websites von ähnlichen Problemen betroffen. Nach der Untersuchung der Gründe für den Angriff auf die Website haben wir die folgenden Gründe gefunden.

- Angriffe aus Profitgründen:deinSuchmaschinenoptimierung (SEO)Wenn Sie gut optimieren, werden Sie vor einigen Websites platziert. Wenn Ihre Keywords eliminiert werden und Sie das Suchmaschinenranking verlieren, wird Sie natürlich niemand angreifen. Dies wird häufig für DDOS-Angriffe genutzt. Derzeit sind DDOS-Angriffe im Internet kostspielig. Der Datenverkehr über Suchmaschinen ist sehr gering. Der Großteil des Datenverkehrs im Internet findet über Mobilgeräte statt, sodass PC-Websites in den letzten Jahren selten von solchen Angriffen betroffen waren.

- Angriffe, die durch die Umleitung von Websites initiiert werden:Diese Art von Angriffen kommt häufig auf WordPress-Websites vor. Sie erhöhen das Keyword-Suchvolumen böswillig. Da Ihr Suchranking relativ hoch ist, fügt die Suchmaschine automatisch neue Links Ihrer Website innerhalb von Sekunden hinzu. Die WordPress-Suche kann beliebige Inhalte in der URL übermitteln, und die Suchmaschine crawlt dann schnell jeden übermittelten Link, was die Server-CPU enorm belastet.

- Bösartige Suchangriffe:Dieser bösartige Suchangriff ist eigentlich ganz einfach. Er zielt darauf ab, kontinuierlich schädliche Keyword-Suchanfragen über die etablierte URL-Struktur auf die Website zu leiten. Beispielsweise lautet die Such-URL-Struktur von WordPress: Domainname/?s=Suchwort. Dadurch kann die besuchte Adresse an die wichtigsten Suchmaschinen weitergeleitet werden, um die Aufnahme dieser schädlichen URLs zu beschleunigen. Auf diese Weise wird Ihre Website zu einem Kanal für diese Kriminellen, um schädliche Informationen zu verbreiten, die sich negativ auf das Website-Ranking auswirken und möglicherweise sogar direkt von Suchmaschinen als K-Spot markiert werden.

- SQL-InjectionAngriff:这类攻击与恶意搜索攻击类似,不停的在搜索中提交各种检测sql注册的漏洞代码,这种攻击在wordpress中很常见,也有很多网站中招,现在的wordpress相对安全,目前新版本不存在sql注入的漏洞,这类攻击不停的提交代码,在代码提交后的页面,会被搜索引擎抓到,Google搜索比较智能会过滤掉这类页面,bing则会认为存在恶意刷新网站的嫌疑,会导致短时间内网站新内容的索引异常,这个问题可以直接给bing管理员发送邮件解决。

Wenn der Webmaster den Status der Website nicht regelmäßig überprüft, kann dies zu Problemen führen. Wenn die Website von der Suchmaschine blockiert wird, können Sie sich an den Administrator der Suchmaschine wenden.

Der Hauptgrund für WordPress-Such-Spam und bösartige Suchangriffe ist die Werbung für unseriöse Websites. Diese Websites nutzen alle Mittel, um für sich selbst zu werben.

Lassen Sie uns über WordPress sprechen, wenn Sie aufPinselsucheLassen Sie uns die Lösung herausfinden, wenn das Problem auftritt, und gleichzeitig das Prinzip des WP-Search-Brushing analysieren und verstehen.

Die Suchfunktion von WordPress ist sehr einfach. Fügen Sie einfach "?s=" nach dem Domainnamen hinzu und geben Sie dann die gewünschten Suchbegriffe ein. Beispiel:

https://uzbox.com/?s=office

Kopieren Sie die URL in die Adressleiste des Browsers, um die Website abzufragen nachBüroÄhnlicher Inhalt. Die normale Suche auf der Website besteht darin, Schlüsselwörter in das Suchfeld einzugeben und die Suche dann über das Formular abzuschicken.

Da WordPress durch Eingabe einer URL in die Adressleiste suchen kann, kann ein Angreifer ein einfaches Skript schreiben, um die Suche kontinuierlich zu aktualisieren. Da die Suche Informationen aus der Datenbank indiziert, wird die CPU-Auslastung der Datenbank auf dem Server irgendwann erschöpft sein.

Die meisten dieser Suchangriffe zielen darauf ab, das Ranking der Suchbegriffe zu verbessern und den Datenverkehr auf schwarz-graue Branchen-Websites umzuleiten. In vielen Fällen kommt es dabei zu Serverabstürzen, was die Angreifer nicht sehen wollen. Sie hatten auch nicht damit gerechnet, dass manche Server so anfällig für Aktualisierungen sind. Bei hoher Aktualisierungsfrequenz stürzt der Server ab!

Die meisten dieser Suchangriffe zielen darauf ab, das Ranking der Suchbegriffe zu verbessern und den Datenverkehr auf schwarz-graue Branchen-Websites umzuleiten. In vielen Fällen kommt es dabei zu Serverabstürzen, was die Angreifer nicht sehen wollen. Sie hatten auch nicht damit gerechnet, dass manche Server so anfällig für Aktualisierungen sind. Bei hoher Aktualisierungsfrequenz stürzt der Server ab!

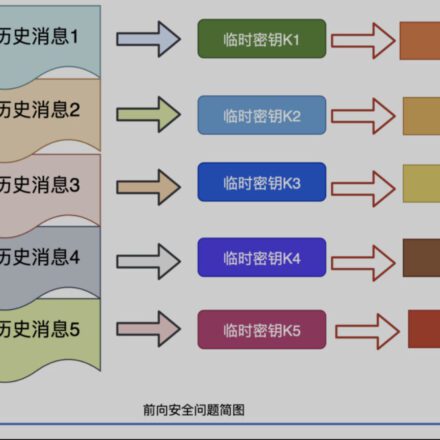

Der sogenannte „Malicious Search Attack“ ist eine Black-Hat-SEO-Methode, die die WordPress-Site-Suche nutzt, um die Anzahl externer Links für bestimmte Long-Tail-Keywords zu optimieren und so das Suchgewicht zu erhöhen (siehe Abbildung oben). Wenn der Website-Administrator die Website nicht regelmäßig überprüft, kann er darunter leiden.

Nachdem wir nun die Angriffsmethode des Angreifers und die Idee umfassender Suchen kennen, wollen wir dieses Problem lösen.

Eine Black-Hat-SEO-Methode, die die integrierte Suchfunktion von WordPress verwendet, um bestimmte Long-Tail-Keywords für Werbezwecke zu optimieren..

Blockieren Sie bösartige Suchvorgänge

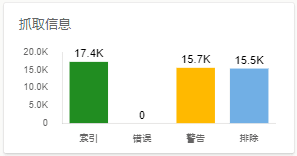

Um bösartige Suchanfragen zu blockieren, müssen wir zunächst überwachen, welche bösartigen Suchbegriffe die andere Partei verwendet. Daher installieren wir zunächst WP Search Analytics Plug-in, auf der Suchanalyseseite unter dem Dashboard können wir die Suchbegriffe sehen.

Fügen Sie den folgenden Code hinzu zuFunktionenIn der .php-Datei wird empfohlen, ein Plug-In zum Hinzufügen zu verwenden!

add_action('admin_init', 'search_ban_key'); function search_ban_key() { add_settings_field('search_key', 'Suchbegriff-Blockierung', 'search_key_callback_function', 'Lesen'); register_setting('Lesen', 'search_key'); } function search_key_callback_function() { echo 's'],$Key) != false ){ wp_die('Die von Ihnen eingegebenen Schlüsselwörter wurden blockiert! Bitte führen Sie keine Suchangriffe mehr durch! Danke!'); } } } } }Fügen Sie dann auf der Leseseite des Hintergrundeinstellungsmenüs die Schlüsselwörter hinzu, die Sie blockieren möchten.

Häufig blockierte Schlüsselwörter finden Sie unter:https://github.com/jkiss/sensitive-words

Überarbeiten Roboter.txt-Regeln, fügen Sie ein Verbot für die Suchmaschinenindizierung von Site-Suchlinks hinzu.

Nicht zulassen: /?s=* Nicht zulassen: /*/?s=*\ Nicht zulassen: /search/

Zur Begrenzung der Suchhäufigkeit kann in der Firewall die Anzahl der Seitenaufrufe pro Sekunde eingestellt werden.

Lösung für WordPress Anti-Refresh

Die meisten dieser Web-Refresh-Angriffe sindCC-AngriffIm Gegensatz zu DDOS-Angriffen verwenden DDOS-Angriffe eine große Anzahl von Zombie-IPs, um den Dienstzugriff auf eine Website zentral zu verweigern. Der enorme Zugriffsverkehr führt schließlich dazu, dass das Servernetzwerk blockiert und lahmgelegt wird. Bei einem DDOS-Angriff müssen verteilte CDN-Knoten verwendet werden, um ihn zu lösen, was natürlich auch sehr teuer ist.

CC-Angriffe lassen sich im Allgemeinen leicht lösen. Finden Sie einfach die Angriffsmethode des Angreifers heraus und dämmen Sie sie dann ein.

Wir wissen bereits, dass der Aktualisierungszugriff über die Suche erfolgt. Lassen Sie uns also darüber sprechen, wie dieses Problem gelöst werden kann.

Begrenzen Sie die Anzahl der Zugriffe auf die Website mit derselben IP-Adresse.

MüssenNginxKonfigurieren Sie das HttpLimit-Modul in HttpLimit, um die Anzahl gleichzeitiger Verbindungen für eine Sitzung abhängig von bestimmten Bedingungen zu steuern. (Beispiel: Begrenzen Sie die Anzahl gleichzeitiger Verbindungen für jede IP-Adresse.)

http{ #limit_zone eins $binary_remote_addr 10m; limit_req_zone $binary_remote_addr Zone=req_one:10m Rate=10r/s; Server{ #limit_conn eins 1; limit_req Zone=req_one Burst=1; } }Es gibt zwei Möglichkeiten, die obige Modulkonfiguration zu verwenden, die je nach Situation eingestellt werden können.

Methode 1:

Grenzzone eins $binary_remote_addr 10m;

Hier ist 1 der Name einer Limitzone, $binary_remote_addr ist die Variable, die $remore_addr ersetzt, und 10m ist der Speicherplatz für die Speicherung des Sitzungsstatus.

limit_conn one 1, begrenzt die Anzahl gleichzeitiger Clientverbindungen auf 1

Methode 2:

limit_req_zone $binary_remote_addr Zone=req_one:10m Rate=10r/s;

Rate = 10r/m bedeutet, dass jede Adresse nur 10 Mal pro Minute anfordern kann, d. h. gemäß dem Token-Bucket-Prinzip hat Burst = 1 insgesamt 1 Token und es werden nur 10 Token pro Minute hinzugefügt.

Nachdem 1 Token ausgegeben wurde, geben alle weiteren Anfragen 503 zurück.

Mit Nodelay geben Anfragen, die die Burst-Größe überschreiten, direkt 503 zurück.

Wenn dieses Feld fehlt, warten eine große Anzahl von TCP-Verbindungsanforderungen.

Arbeitsbedingungen für limit_zone zwei

limit_req Zone=ein Burst=10;

Standardmäßig ist dies so konfiguriert, dass jede Anfrage eine Verzögerung von 0 hat

limit_req_zone $binary_remote_addr Zone=eins:100m Rate=10r/m;

Das heißt, den Benutzern stehen pro Minute 10 Token zur Verfügung und die Zeit für jede Anforderung beträgt 60/10, sodass die Zeit für jede Anforderung 6 Sekunden beträgt.

limit_req Zone=ein Burst=10 Knotenanzahl;

Fügen Sie eine Nodelay-Konfiguration hinzu, damit der Zugriff Ihren Netzwerkbedingungen entspricht. Nach 10 Zugriffen innerhalb einer Minute gibt der Server direkt 503 zurück.

imit_req_zone $binary_remote_addr Zone=eins:100m Rate=10r/m;

Das heißt, den Benutzern stehen pro Minute 10 Token zur Verfügung, und der Zugriff auf die URL erfolgt entsprechend den Netzwerkbedingungen. Wenn in einer Minute mehr als 10 Token verwendet werden, gibt der Server 503 zurück und wartet auf die nächste Minute, um das Zugriffstoken zu erhalten.

Starten Sie nginx neu, nachdem Sie das HttpLimit-Modul konfiguriert haben.

Installieren Sie das WordPress-Sicherheits-Plugin

In WordPress sind Sicherheits-Plugins unerlässlich. Ohne Sicherheits-Plugins sind Sie im Internet nackt. Empfohlene Installation Wordfence Sicherheits-Plugins, die Echtzeit-Einblick in die auf Ihrer Website angemeldeten IP-Adressen bieten, einschließlich einer Endpunkt-Firewall und eines Malware-Scanners, die speziell für den Schutz von WordPress entwickelt wurden. Die beliebteste WordPress-Firewall und der beliebteste Sicherheitsscanner

Es wird WordPress-Benutzern dringend empfohlen, die Wordfence-Firewall zu installieren.

GPLDie Funktionen der Premium-Version können bereits den normalen Anforderungen einer gewöhnlichen Website gerecht werden.

Die Website wurde von einem SQL-Such-Injection-Angriff betroffen. Der Angreifer nutzte den Remote-Server kontinuierlich, um Injection-Code-Tests auf der Website durchzuführen und gab den Injection-Code kontinuierlich in die Suche ein. Ohne Wordfence-Firewall erhöht dies die CPU-Auslastung des Servers erheblich. InstallierenWordfenceHinter der Firewall können Sie problematische IP-Adressen jederzeit überprüfen und einsehen. Die Firewall blockiert zudem intelligent schädliche IP-Adressen. Selbst Tausende von Code-Injection-Scans werden von der Firewall blockiert. Dies beeinträchtigt weder die CPU noch erhöht es die Rechenkosten des Servers.

Wir haben immer geglaubt, das Internet sei sehr sicher, doch täglich gibt es Tausende bösartiger Angriffe. Auch wenn manche Hackerangriffe sinnlos erscheinen, gibt es sie dennoch. Daher ist die Installation einer Web-Firewall unerlässlich. Empfohlene Installation:

Wordfence Security – Firewall, Malware-Scan und Login-Sicherheit

WordPress-Sicherheit erfordert ein engagiertes Analystenteam, das die neuesten Malware-Varianten und WordPress-Schwachstellen erforscht, diese in Firewall-Regeln und Malware-Signaturen übersetzt und in Echtzeit an Kunden weitergibt. Wordfence gilt als das weltweit führende Forschungsteam für WordPress-Sicherheit. Unser Plugin bietet umfassende Sicherheitsfunktionen. Die Forschung unseres Teams ist die Grundlage für unser Plugin und gewährleistet das Sicherheitsniveau, für das wir bekannt sind.

Bei Wordfence ist WordPress-Sicherheit kein Geschäftsbereich – WordPress-Sicherheit ist unser gesamtes Handeln. Wir beschäftigen ein globales, rund um die Uhr verfügbares Incident-Response-Team, das unseren Kunden bei Sicherheitsvorfällen innerhalb einer Stunde Reaktionszeit bietet. Unser globales Sicherheitsteam arbeitet ununterbrochen, und wir betreiben eine hochentwickelte Threat-Intelligence-Plattform, um die neuesten Sicherheitsbedrohungen zu aggregieren, zu analysieren und bahnbrechende Sicherheitsforschung zu betreiben.

Wordfence-Sicherheit Enthält eine Endpunkt-Firewall, einen Malware-Scanner, leistungsstarke Anmeldesicherheitsfunktionen, eine Echtzeit-Verkehrsansicht und mehr. Unser Threat Defense Feed versorgt Wordfence mit den neuesten Firewall-Regeln, Malware-Signaturen und schädlichen IP-Adressen, um Ihre Website zu schützen. Abgerundet durch 2FA und eine Reihe zusätzlicher Funktionen ist Wordfence die umfassendste verfügbare WordPress-Sicherheitslösung.

WORDPRESS-FIREWALL

Die Web Application Firewall erkennt und blockiert schädlichen Datenverkehr. Entwickelt und gepflegt von einem großen 100%-Team, das sich auf WordPress-Sicherheit konzentriert.

[Premium] Echtzeit-Updates von Firewall-Regeln und Malware-Signaturen über den Threat Defense Feed (30-tägige Verzögerung in der Free Edition).

[Premium] Die Echtzeit-IP-Blockliste blockiert alle Anfragen von den bösartigsten IPs und schützt so Ihre Website und reduziert gleichzeitig die Belastung.

Schützen Sie Ihre Website am Endpunkt durch die tiefe Integration in WordPress. Im Gegensatz zu Cloud-Alternativen bricht es die Verschlüsselung nicht, kann nicht umgangen werden und es kommt nicht zu Datenverlusten.

Ein integrierter Malware-Scanner blockiert Anfragen, die schädlichen Code oder Inhalte enthalten.

Verhindern Sie Brute-Force-Angriffe, indem Sie die Anmeldeversuche begrenzen.

WORDPRESS-SICHERHEITSSCANNER

Der Malware-Scanner überprüft Kerndateien, Designs und Plugins auf Malware, fehlerhafte URLs, Hintertüren, SEO-Spam, bösartige Weiterleitungen und Code-Injektionen.

[Premium] Echtzeit-Updates der Malware-Signaturen über den Threat Defense Feed (30-tägige Verzögerung in der Free Edition).

Vergleicht Ihre Kerndateien, Designs und Plugins mit denen im WordPress.org-Repository, überprüft deren Integrität und meldet Ihnen alle Änderungen.

Reparieren Sie geänderte Dateien, indem Sie sie mit der ursprünglichen, unveränderten Version überschreiben. Löschen Sie alle Dateien, die nicht Teil der Wordfence-Oberfläche sind.

Überprüft Ihre Website auf bekannte Sicherheitslücken und benachrichtigt Sie, wenn Probleme auftreten. Außerdem werden Sie auf potenzielle Sicherheitsprobleme hingewiesen, wenn Plugins deaktiviert oder aufgegeben werden.

Überprüfen Sie die Sicherheit Ihrer Inhalte, indem Sie Dateiinhalte, Beiträge und Kommentare auf gefährliche URLs und verdächtige Inhalte scannen.

[Premium] Prüfen Sie, ob Ihre Site oder IP aufgrund böswilliger Aktivitäten, Spam-Generierung oder anderer Sicherheitsprobleme auf der schwarzen Liste steht.

Anmeldesicherheit

Die Zwei-Faktor-Authentifizierung (2FA), die sicherste Form der Authentifizierung gegenüber Remote-Systemen, ist über jede TOTP-basierte Authentifizierungs-App oder jeden TOTP-basierten Authentifizierungsdienst verfügbar.

Das CAPTCHA auf der Anmeldeseite verhindert, dass sich Roboter anmelden.

Deaktivieren Sie 2FA oder fügen Sie 2FA zu XML hinzu.RPC.

Blockieren Sie Administratoranmeldungen mit bekannten kompromittierten Passwörtern.

WORDFENCE CENTER

Wordfence Central ist eine leistungsstarke und effektive Möglichkeit, die Sicherheit für mehrere Websites an einem Ort zu verwalten.

Bewerten Sie den Sicherheitsstatus all Ihrer Websites effizient in einer einzigen Ansicht. Sehen Sie sich detaillierte Sicherheitsergebnisse an, ohne Wordfence Central zu verlassen.

Leistungsstarke Vorlagen machen die Konfiguration von Wordfence zum Kinderspiel.

Hochkonfigurierbare Warnmeldungen können per E-Mail, SMS oder Locker Senden. Verbessern Sie das Signal-Rausch-Verhältnis, indem Sie die Optionen für den Schweregrad und die tägliche Zusammenfassung nutzen.

Verfolgen Sie kritische Sicherheitsereignisse und geben Sie entsprechende Warnmeldungen aus, darunter Administratoranmeldungen, die Verwendung kompromittierter Passwörter und Spitzen bei der Angriffsaktivität.

Kostenlos für eine unbegrenzte Anzahl von Websites.

Sicherheitstools

Mit Live Traffic können Sie Besuche und Hackerangriffe in Echtzeit überwachen, die in anderen Analysepaketen nicht angezeigt werden. Dazu gehören die Quelle, die IP-Adresse, die Tageszeit und die auf Ihrer Site verbrachte Zeit.

Blockieren Sie Angreifer anhand der IP oder erstellen Sie erweiterte Regeln basierend auf IP-Bereichen, Hostnamen, Benutzeragenten und Referrern.

Wordfence Premium Bietet eine Ländersperrfunktion.

Kostenloser Download der aktivierten chinesischen Version von WordFence Premium 7.8.2

Ändern Sie die Standardsuch-URL in WordPress

Ändern Sie den Standardsuchlink. Die Standardsuche von WordPress lautet "?s=". Der Standardlink lässt sich leicht scannen. Sie können den Suchlink umbenennen. Obwohl dies sicherheitstechnisch wenig aussagekräftig ist, kann es die Sichtbarkeit von Suchmaschinen erhöhen.

Informationen zu spezifischen Änderungsmethoden finden Sie unter:Ändern Sie die Standardsuch-URL in WordPress, um die Anzahl der SEO-Einschlüsse zu erhöhen!

Installieren Sie HttpGuard auf Nginx, um CC-Angriffe zu verhindern

HttpGuard ist ein auf Nignx Lua basierendes Tool. Seine Funktion ist relativ einfach, aber sehr leistungsstark und effektiv. Seine Hauptfunktion ist nach wie vor die Abwehr von CC-Angriffen. Es nutzt hauptsächlich technische Mittel, um zu erkennen, ob der Besucher einen gültigen Browser verwendet und ob er Sprünge unterstützt, um zu bestimmen, ob er abgefangen werden muss. HttpGuard verfügt jedoch über eine weitere besondere Fähigkeit: Es überwacht die Anzahl der Verbindungen in Echtzeit, um festzustellen, ob das Anti-Angriffsmodul aktiviert werden muss.

Bevor Sie HttpGuard installieren, müssen Sie OpenResty installieren.

existieren CentOS Fügen Sie dem System das OpenResty-Repository hinzu, damit unsere Pakete in Zukunft einfacher installiert oder aktualisiert werden können.Weitere Systeminstallationsmethoden anzeigen

wget https://openresty.org/package/centos/openresty.repo sudo mv openresty.repo /etc/yum.repos.d/ sudo dnf check-update

Anschließend können Sie das Softwarepaket, beispielsweise openresty, wie folgt installieren:

sudo dnf install -y openresty

Wenn Sie das Befehlszeilentool resty installieren möchten, können Sie das Paket openresty-resty wie folgt installieren:

sudo dnf install -y openresty-resty

Installieren Sie Kompilierungstools und zugehörige Abhängigkeiten.

dnf installiere pcre-devel openssl-devel gcc curl

OpenResty wurde erfolgreich installiert. Sie haben OpenResty im Verzeichnis /usr/local/openresty installiert (dies ist die Standardeinstellung).

Klicken Sie hier, um HttpGuard herunterzuladen

Nach dem Herunterladen entpacken Sie die Datei und laden Sie sie in das Stammverzeichnis des Servers hoch.

cp -r HttpGuard/ /etc/nginx

Kopieren Sie den Ordner in das Nginx-Installationsverzeichnis. Das von dnf installierte Nginx-Verzeichnis befindet sich in /etc/nginx, und das kompilierte und installierte Nginx-Verzeichnis befindet sich in der Regel in /usr/local/nginx. Bestätigen Sie vor dem Kopieren das Nginx-Installationsverzeichnis.

Bearbeiten Sie nach dem Kopieren die Nginx-Konfigurationsdatei nginx.conf .

#Fügen Sie im http-Block Folgendes hinzu: lua_package_path "/etc/nginx/HttpGuard/?.lua"; lua_shared_dict guard_dict 100m; lua_shared_dict dict_captcha 70m; init_by_lua_file '/etc/nginx/HttpGuard/init.lua'; access_by_lua_file '/etc/nginx/HttpGuard/runtime.lua'; lua_max_running_timers 1;

Die oben genannten Lösungen für WordPress-Websites, die von bösartigen Suchvorgängen angegriffen werden. Böswillige Suchvorgänge sind ein Problem, mit dem die meisten WordPress-Website-Betreiber konfrontiert sind. Schließlich erhöhen bösartige Suchvorgänge die Belastung unserer Server und beeinträchtigen sogar das Ranking der Website in Suchmaschinen. Daher ist weiterhin Vorsicht geboten.

Empfohlene Verwendung von Wordfence Security