Премиальное программное обеспечение и практические уроки

Как установить антивирусные инструменты на сервер Ubuntu

На сервере Ubuntu установитеАнтивирусные инструментыЭто важный шаг к повышению безопасности сервера, позволяющий эффективно обнаруживать и предотвращать проникновение вредоносных программ. ClamAV и Maldet (Maldet (Обнаружение вредоносных программ для Linux) являются наиболее распространёнными. Установив и настроив ClamAV и Maldet, администраторы могут обеспечить комплексную защиту серверов Ubuntu. Сочетание этих двух инструментов обеспечивает эффективную защиту от вирусов, троянов и других вредоносных файлов.

Можно ли установить ClamAV и Maldet одновременно?

ClamAV и Maldet можно устанавливать одновременно и использовать вместе. Более того, при совместном использовании они обеспечивают более эффективные возможности обнаружения вредоносных программ.

Преимущества сотрудничества:

- ClamAV — это универсальное антивирусное программное обеспечение с открытым исходным кодом, подходящее для обнаружения большинства вредоносных программ и вирусов.

- Maldet (Linux Malware Detect) фокусируется на обнаружении распространенных троянов и вредоносных кодов в веб-среде, особенно файлов веб-страниц на серверах Linux и загруженных вредоносных скриптов.

Maldet также можно настроить на использование вирусной базы данных ClamAV для сканирования, что позволит расширить базу данных сигнатур и обнаружить больше вирусов.

1. Установите ClamAV

В системах Debian/Ubuntu вы можете установить ClamAV с помощью следующей команды:

sudo systemctl status clamav-daemon

sudo systemctl status clamav-freshclam

Если служба запущена, вы увидите статус, похожий на «активна (работает)». Если служба не запущена, вы можете запустить её с помощью следующей команды:

sudo systemctl start clamav-daemon

sudo systemctl start clamav-freshclam

После завершения установки проверьте статус. Если установка не запускается нормально, запустите её с помощью указанной выше команды.

Установить запуск

sudo systemctl enable clamav-daemon

sudo systemctl enable clamav-freshclam

Обновление базы данных вирусов

После завершения установки вы можете обновить вирусную базу данных:

ОШИБКА: Проблема с внутренним регистратором (UpdateLogFile = /var/log/clamav/freshclam.log).

ОШИБКА: инициализация: инициализация libfreshclam не удалась.

ОШИБКА: Ошибка инициализации!

ps aux | grep freshclam

Если вы обнаружите какие-либо лишние процессы freshclam, вы можете завершить их:

sudo killall freshclam

Затем попробуйте снова запустить freshclam:

sudo freshclam

Сб 9 ноя 2024 01:18:06 -> Процесс обновления ClamAV начался в Сб 9 ноя 2024 01:18:06

Сб 9 ноя 2024 01:18:06 -> База данных daily.cld обновлена (версия: 27452, сигнатуры: 2067676, уровень сложности: 90, разработчик: raynman)

Сб 9 ноя 2024 01:18:06 -> База данных main.cvd обновлена (версия: 62, sigs: 6647427, f-level: 90, разработчик: sigmgr)

Сб 9 ноя 2024 01:18:06 -> База данных bytecode.cvd обновлена (версия: 335, сигнатуры: 86, уровень сложности: 90, разработчик: raynman)

Теперь ClamAV должен нормально обнаруживать вирусы. Если у вас возникнут проблемы с запуском clamd или дальнейшим сканированием, пожалуйста, свяжитесь с нами!

Тестирование сканирования ClamAV

Вы можете использовать команду clamscan для ручного сканирования файла или каталога, чтобы убедиться в правильности работы ClamAV:

sudo clamscan /home/cyberpanel

Если статус ClamAV показывает «ОК» и функция сканирования работает должным образом, он готов к эффективному сканированию на вирусы.

2. Установить Maldet

Сначала установите inotifywait

maldet использует inotifywait для мониторинга файловой системы.

sudo apt-get install inotify-tools

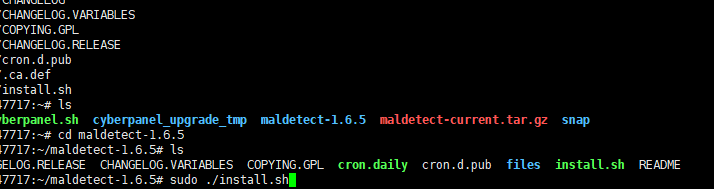

Загрузите и установите Maldet с официального сайта:

3. Настройка Maldet для использования ClamAV

После завершения установки отредактируйте файл конфигурации Maldet.

Maldet можно интегрировать с ClamAV для расширения возможностей антивирусной проверки. В файле /usr/local/maldetect/conf.maldet включите следующие параметры:

Найдите следующую опцию в файле и изменитеclamav_scanУстановить на1:

Автоматически помещать зараженные файлы в карантин

Установите quarantine_hits на 1:

карантин_хиты="1"

Автоматическая очистка файлов

Установите quarantine_clean на 1:

карантин_чистый="1"

После сохранения и выхода перезагрузите конфигурацию, чтобы она вступила в силу.

Это позволит интегрировать Maldet с ClamAV, что позволит Maldet использовать вирусную базу данных ClamAV при сканировании, повышая эффективность обнаружения.

Параметр scan_clamscan="1" позволяет Maldet интегрироваться с ClamAV. Это означает, что Maldet будет использовать вирусную базу ClamAV для улучшения возможностей обнаружения во время сканирования.

Проверьте статус службы maldet

Maldet обычно запускается как служба, поэтому вы можете просмотреть ее статус с помощью команды systemctl:

sudo systemctl status maldet

Если maldet не запущен, вы можете запустить его с помощью следующей команды:

sudo systemctl start maldet

Установить разрешение загрузки

sudo systemctl enable maldet

4. Перезапустите службу и начните сканирование.

- Запустите фоновую службу ClamAV, чтобы она могла работать правильно, когда Maldet вызывает ClamAV:

- Запустите Maldet для сканирования:

Меры предосторожности

- Накладные расходы на производительностьОдновременный запуск Maldet и ClamAV может увеличить нагрузку на процессор и память, особенно на серверах с большими файловыми системами. Вы можете снизить потребление ресурсов, запланировав сканирование по расписанию.

- Регулярные обновления: Обязательно регулярно обновляйте вирусные базы данных ClamAV и Maldet, чтобы проверять наличие последних вирусных сигнатур.

ClamAV и Maldet эффективно работают вместе, обеспечивая более комплексное обнаружение вредоносных программ на вашем сервере.