Премиальное программное обеспечение и практические уроки

Что такое Certbot?

Certbot — это бесплатный программный инструмент с открытым исходным кодом для автоматизации использования сертификатов Let's Encrypt для включения HTTPS на веб-сайтах, управляемых вручную.

Certbot был разработан Electronic Frontier Foundation (EFF), некоммерческой организацией 501(c)3, базирующейся в Сан-Франциско, Калифорния, которая защищает цифровую конфиденциальность, свободу слова и инновации.

Бесплатный SSLСайт робота-сертификата:https://certbot.eff.org/

Быстро подайте заявку на бесплатный SSL-сертификат доменного имени

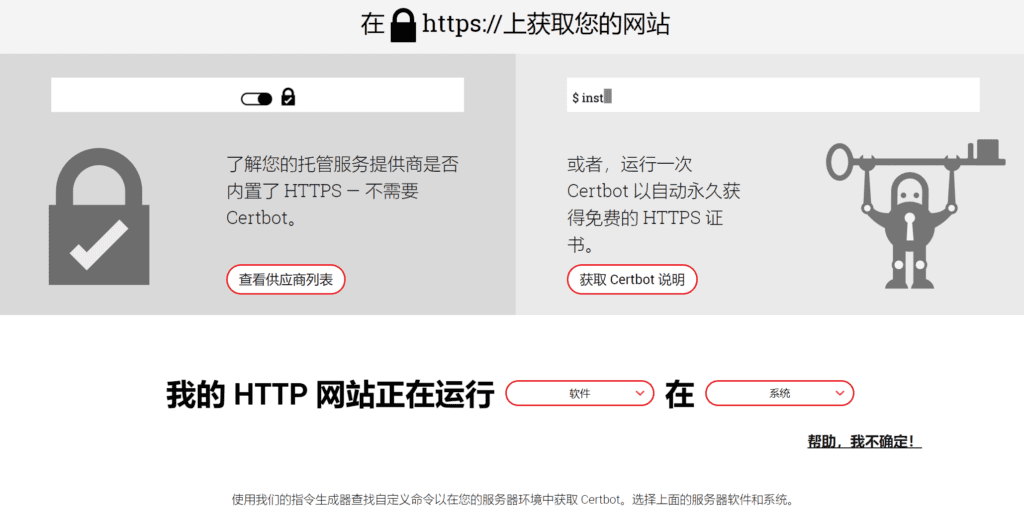

Сначала откройте официальный сайт EFF.https://certbot.eff.org/

Щелкнитеинструкции certbot, входитьhttps-сертификатНа странице подачи заявления.

В разделе «Программное обеспечение» выберите HTTP-сервер, используемый на вашем сервере, а в разделе «Система» — операционную систему вашего сервера. Ниже мы рассмотрим Nginx в Centos8 в качестве примера для быстрой подачи заявки на получение сертификата доменного имени https.

Подайте заявку на бесплатный SSL-сертификат для Nginx на CentOS 8

Certbot Snap поддерживает архитектуры x86_64, ARMv7 и ARMv8. Мы настоятельно рекомендуем большинству пользователей устанавливать Certbot через Snap, но вы можетеЗдесьНайдите альтернативные инструкции по установке.

1. Подключаемся к серверу по SSH

Подключитесь по SSH к серверу, на котором работает ваш HTTP-сайт, как пользователь с привилегиями sudo.

2. Установить snapd

Вам необходимо установить snapd и обязательно включить поддержку классической Snap, следуя инструкциям.

в соответствии ссайт SnapcraftЭти инструкции наУстановить snapd.

Установка snap на CentOS 8

Начиная с версии 7.6, Snap доступен для CentOS 8 и CentOS 7. Он также доступен для Red Hat Enterprise Linux (RHEL) 7.6+.

Пакеты для CentOS 8 и CentOS 7 находятся в соответствующем репозитории Extra Packages for Enterprise Linux (EPEL) каждого дистрибутива. Инструкции по добавлению этого репозитория для CentOS 8 и CentOS 7 немного различаются, поэтому они приведены ниже отдельно.

Если вам нужно узнать, какую версию CentOS вы используете, введите:

cat /etc/centos-release

Если вы еще не добавили репозиторий CentOS в свой дистрибутив, вы можете добавить его следующим образом.

Репозиторий EPEL можно добавить в систему CentOS 8 с помощью следующей команды:

sudo dnf install epel-release sudo dnf upgrade

Установить snapd

После добавления репозитория EPEL в вашу установку CentOS просто установите пакет snapd:

dnf -y install snapd

После установки необходимо включить модуль systemd, который управляет основным сокетом связи Snap:

sudo systemctl enable --now snapd.socket

Чтобы включить поддержку классической привязки, введите следующее для создания символической ссылки между /var/lib/snapd/snap и /snap:

sudo ln -s /var/lib/snapd/snap /snap

Уведомление:Перезагрузите систему, чтобы убедиться, что путь к Snap обновлён корректно. Snap установлен и готов к работе!

3. Убедитесь, что ваша версия snapd обновлена.

Выполните следующие инструкции из командной строки на вашем компьютере, чтобы убедиться, что у вас установлена последняя версия snapd.

sudo snap install core

4. Удалите certbot-auto и все пакеты ОС Certbot.

Если вы установили какие-либо пакеты Certbot с помощью менеджера пакетов вашей операционной системы (например, apt, dnf или yum), их следует удалить перед установкой оснастки Certbot, чтобы гарантировать, что при выполнении команд используется именно оснастка, а не установленный из менеджера пакетов вашей операционной системы. Конкретная команда для этого зависит от вашей операционной системы. В CentOS 8 команда удаления выглядит следующим образом:

sudo dnf удалить certbot

Если вы ранее использовали Certbot через скрипт certbot-auto, вам также следует удалить его установку, следуя приведенным здесь инструкциям.

5. Установите бесплатный SSL-сертификат Robot

Выполните эту команду в командной строке на вашем компьютере, чтобы установить Certbot.

sudo snap install --classic certbot

6. Подготовьте команду Certbot

Выполните следующую команду в командной строке компьютера, чтобы убедиться, что команда certbot может быть запущена.

sudo ln -s /snap/bin/certbot /usr/bin/certbot

7. Выберите, как вы хотите запустить Certbot.

Чтобы настроить сертификат вручную:Если вы просто хотите запросить сертификат и вручную изменить конфигурацию nginx, выполните эту команду.

sudo certbot certonly --nginx

Автоматически настроить сертификаты:Выполните следующую команду, чтобы получить сертификат и позволить Certbot автоматически отредактировать вашу конфигурацию nginx для предоставления услуг, включив доступ по протоколу HTTPS всего за несколько шагов.

sudo certbot --nginx

Если вы хотитеСертификат доменного имениПосле настройки доменного имени в nginx вы можете воспользоваться командой автоматической настройки сертификата, чтобы добавить доменное имя к исходному сертификату.

Шаг 1: Введите адрес электронной почты (для срочных продлений и уведомлений о безопасности) (Введите «c» для отмены): Введите свой адрес электронной почты или нажмите «C» для отмены.

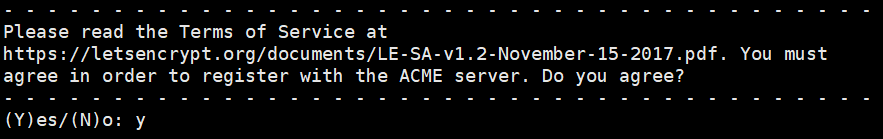

Шаг 2: Ознакомьтесь с Условиями обслуживания по адресу https://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. Вы должны согласиться на регистрацию на сервере ACME. Согласны? Выберите: Да.

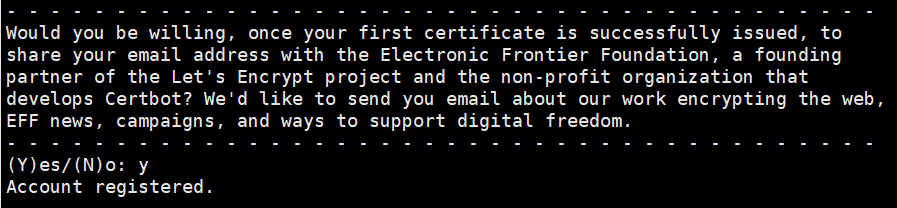

Шаг 3: После успешной выдачи вашего первого сертификата, хотите ли вы поделиться своим адресом электронной почты с Electronic Frontier Foundation, проектом Let's Encrypt и некоммерческим партнёром, разрабатывающим Certbot? Мы хотели бы отправлять вам электронные письма о нашей работе над зашифрованным интернетом, новостях EFF, мероприятиях и способах поддержки цифровых свобод. Выберите: Да

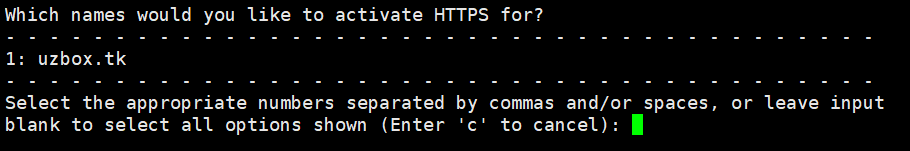

Шаг 4: Для каких имён вы хотите активировать HTTPS? Выберите соответствующие числа, разделённые запятыми и/или пробелами, или оставьте поле пустым, чтобы выбрать все отображаемые варианты (введите «c» для отмены). Нажмите Enter, чтобы начать.Подать заявку на сертификат доменного имени

Сертификат получен.

Сертификат сохранен в: /etc/letsencrypt/live/uzbox.tk/fullchain.pem

Ключ сохранен в: /etc/letsencrypt/live/uzbox.tk/privkey.pem

Срок действия этого сертификата истекает 7 марта 2022 года. Эти файлы будут обновлены при продлении сертификата. Certbot запланировал задачу для автоматического продления этого сертификата в фоновом режиме.

Сертификат развертывания

Сертификат uzbox.tk успешно развернут в /etc/nginx/nginx.conf

Поздравляю! Теперь вы https://uzbox.tk HTTPS успешно включен на

8. Бесплатный тест автоматического продления SSL

Пакет Certbot в вашей системе включает cron-задание или таймер systemd, которые автоматически обновляют ваши сертификаты до истечения срока их действия. Вам не потребуется запускать Certbot снова, если вы не измените конфигурацию. Вы можете проверить автоматическое обновление сертификатов, выполнив следующую команду:

sudo certbot renew --dry-run

Команда обновления certbot установлена в одном из следующих мест:

- /etc/crontab/

- /etc/cron.*/*

- systemctl list-timers

9. Подтвердите работу Certbot

Чтобы убедиться, что ваш сайт настроен правильно, зайдите на него и найдите значок замка в адресной строке браузера.

10. Как добавить доменное имя в SSL-сертификат

При создании нескольких веб-сайтов на одном сервере необходимо подать заявку на доменное имя каждого веб-сайта.SSL-сертификатРобот сертификации Certbot может хранить все доменные имена в nginx в едином наборе SSL-сертификатов, что упрощает управление, обновление и обслуживание SSL-сертификатов!

Как добавить новое доменное имя в SSL-сертификат:

Настройте nginx для привязки нового доменного имени, для которого необходимо подать заявку на сертификат. После привязки доменного имени перезапустите службу nginx или сервер, чтобы настройки nginx вступили в силу.

Перезапустите (не останавливайте nginx, чтобы измененная конфигурация вступила в силу):

systemctl перезагрузить nginx

Перезапуск:

systemctl перезапускает nginx

Проверьте статус услуги:

systemctl status nginx

Затем введите следующую команду на сервере, чтобы начать подачу заявки на сертификат с помощью робота сертификации Certbot.

sudo certbot certonly --nginx

Используйте указанную выше команду для ручной настройки SSL-сертификата доменного имени.

Сохранение журнала отладки в /var/log/letsencrypt/letsencrypt.log Для каких имен вы хотите активировать HTTPS? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: Доменное имя, которое вы настроили для привязки к nginx2: Доменное имя, на которое вы ранее подали заявку в nginx- - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Выберите соответствующие числа, разделенные запятыми и/или пробелами, или оставьте поле пустым, чтобы выбрать все отображаемые параметры (введите «c» для отмены):

Нажмите Enter, чтобы перейти к следующему шагу подачи заявки.

У вас есть существующий сертификат, содержащий часть запрошенных вами доменов (ref: /etc/letsencrypt/renewal/uzbox.tk.conf). Он содержит следующие имена: Вы запросили следующие имена для нового сертификата: Хотите расширить и заменить этот существующий сертификат новым сертификатом? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (E)xpand/(C)ancel: e

Нажмите E, чтобы перейти к следующему шагу.

Продление существующего сертификата для uzbox.tk и ещё 4 доменов. Сертификат успешно получен. Сертификат сохранён по адресу: /etc/letsencrypt/live/uzbox.tk/fullchain.pem. Ключ сохранён по адресу: /etc/letsencrypt/live/uzbox.tk/privkey.pem. Срок действия сертификата истекает 19 апреля 2022 года. Эти файлы будут обновлены при продлении сертификата. Certbot запланировал задачу по автоматическому продлению этого сертификата - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Если вам нравится Certbot, пожалуйста, рассмотрите возможность поддержать нашу работу: * Пожертвование ISRG / Let's Encrypt: https://letsencrypt.org/donate * Пожертвование EFF: https://eff.org/donate-le - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

Новое доменное имязаявка на SSL-сертификатЧто ж, адрес SSL-сертификата доменного имени по-прежнему остается прежним адресом сертификата, и нет необходимости менять его в nginx.