Премиальное программное обеспечение и практические уроки

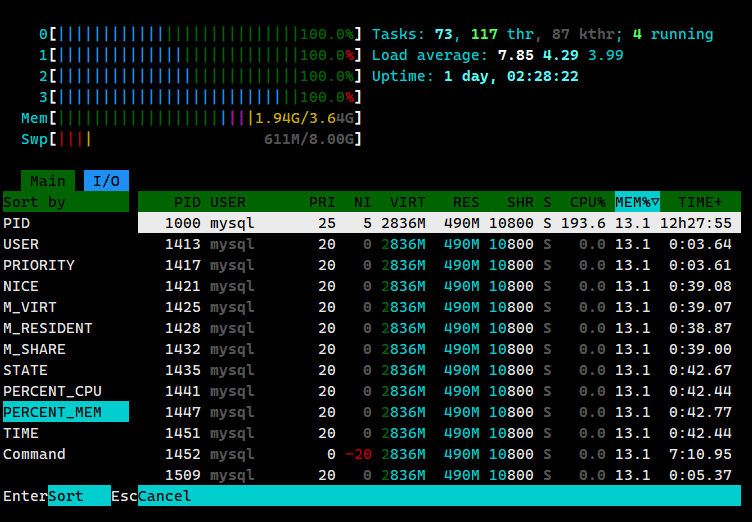

WordPress блокирует обновления, процессор небольшого сайта по непонятной причине перегружен, и сайт выдаёт ошибку 502. Что происходит?

WordPress Anti-Refresh Безопасность WP — это прежде всего. Одна из самых неприятных вещей для многих моих друзей, создающих сайты, заключается в том, что, когда на сайте нет трафика, они ломают голову над тем, как перенаправить трафик и сделать рекламу. Когда же трафик на сайте появляется, хорошие и плохие вещи смешиваются, сайт подвергается необъяснимым атакам, и теперь многие сайты используютWordPressЯ создал небольшой блог, где одновременно онлайн было всего около дюжины человек. Почему процессор сервера работал на скорости 100%, а использование памяти мгновенно достигло предела? Многие сайты используют зарубежные хостинги, где тарифицируются по трафику. Через несколько дней трафик иссякает, и сайт становится недоступен.

Вы могли столкнутьсяПоисковая атака.

Что такое вредоносная поисковая атака?

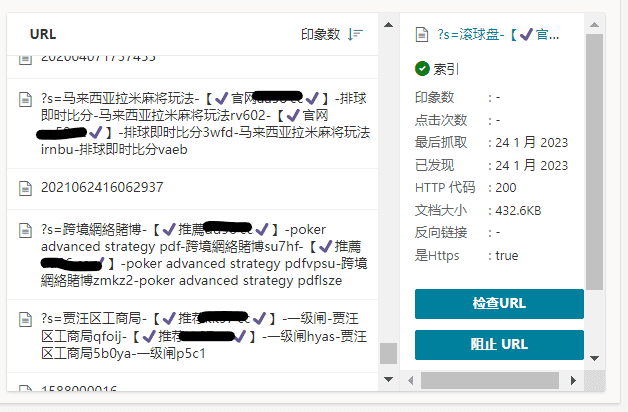

ЭтотВредоносные поискиАтака на самом деле очень проста. Она заключается в постоянном запуске поисковых запросов по некорректным ключевым словам на сайт через заданную структуру URL. Например, структура поисковых URL WordPress выглядит следующим образом: Доменное имя/?s=поисковый термин, а также может передавать посещённые адреса в основные поисковые системы для ускорения включения этих вредоносных URL-адресов. Таким образом, ваш сайт станет каналом для распространения вредоносной информации, что крайне негативно скажется на рейтинге сайта и может даже привести к его прямому блокированию поисковыми системами.

Многие сайты на WordPress недавно столкнулись с подобными проблемами. Изучив причины атак, мы выявили следующие.

- Атаки с целью получения прибыли:твойSEOЕсли ваш сайт хорошо оптимизирован и занимает более высокие позиции в поисковой выдаче, чем другие сайты, ваши ключевые слова будут удалены, а позиции в поисковых системах снизятся, поэтому, естественно, никто вас не атакует. Это часто используется в DDOS-атаках. В настоящее время DDOS-атаки в интернете обходятся относительно дорого, а трафик с поисковых систем незначителен. Большая часть трафика в интернете приходится на мобильные устройства, поэтому в последние годы сайты для ПК редко подвергались этому типу атак.

- Атаки, инициированные путем перенаправления веб-сайта:Этот тип атак в настоящее время распространён на сайтах, созданных на WordPress. Он вредоносным образом увеличивает объём поиска по ключевым словам. Поскольку ваш поисковой рейтинг относительно высок, новые ссылки на ваш сайт, естественно, быстро отображаются в результатах поиска. Поиск WordPress позволяет добавлять произвольный контент в URL-адрес, и поисковая система быстро сканирует каждую отправленную ссылку, создавая огромную нагрузку на процессор сервера.

- Вредоносные поисковые атаки:Этот тип вредоносной поисковой атаки на самом деле очень прост. Он заключается в многократном запуске вредоносного поиска по ключевым словам на вашем сайте через предопределённую структуру URL, например, структуру URL поиска WordPress: domain/?s=searchword. Эти поисковые запросы также могут быть переданы основным поисковым системам для ускорения индексации вредоносных URL. Это может существенно снизить рейтинг вашего сайта и даже привести к его блокировке поисковыми системами.

- SQL-инъекцияатака:Этот тип атак аналогичен вредоносной поисковой атаке, которая непрерывно отправляет различные коды уязвимостей для обнаружения регистрации SQL в результатах поиска. Этот тип атак очень распространён в WordPress, и многие сайты подверглись атакам. Текущая версия WordPress относительно безопасна, а новая версия не содержит уязвимостей SQL-инъекций. Этот тип атак непрерывно отправляет код, и страница после отправки кода будет обнаружена поисковой системой.GoogleБолее интеллектуальные поисковые системы будут отфильтровывать такие страницы, но Bing будет считать их вредоносными попытками обновления сайта, что приведёт к некорректной индексации нового контента за короткий промежуток времени. Эту проблему можно решить, отправив электронное письмо непосредственно администратору Bing.

Если вебмастер не проверяет статус сайта регулярно, он, скорее всего, пострадает. Если ваш сайт заблокирован поисковой системой, вы можете написать администратору поисковой системы.

Основная причина спама и вредоносных поисковых атак в WordPress — продвижение сомнительных сайтов. Такие сайты готовы использовать любые средства для продвижения.

下面说一下wordpress在遇到Поиск кисти的时候的解决方法,同时分析了解一下wp刷搜索的原理。

Функция поиска в WordPress очень проста. Просто добавьте «?s=» после доменного имени, а затем введите ключевые слова для поиска. Например:

https://uzbox.com/?s=office

将网址复制到浏览器的地址栏中,就可以查询到网站中关于office相关的内容。在网站中正常的搜索,是在搜索框内输入关键词,然后通过表单提交的方式进行搜索。

Поскольку WordPress может выполнять поиск по URL-адресу в адресной строке, злоумышленник может написать простой скрипт для постоянного обновления результатов поиска. Поскольку поиск будет индексировать информацию из базы данных, в конечном итоге процессорное время базы данных на сервере исчерпает её ресурсы.

Большинство этих поисковых атак направлены на повышение позиций по ключевым словам в поисковой выдаче и перенаправление трафика на сайты чёрной и серой индустрии. Во многих случаях сервер выходит из строя, чего злоумышленники не хотят. Злоумышленники также не ожидали, что некоторые серверы настолько уязвимы к обновлениям. Если частота обновлений слишком высокая, сервер рухнет!

Большинство этих поисковых атак направлены на повышение позиций по ключевым словам в поисковой выдаче и перенаправление трафика на сайты чёрной и серой индустрии. Во многих случаях сервер выходит из строя, чего злоумышленники не хотят. Злоумышленники также не ожидали, что некоторые серверы настолько уязвимы к обновлениям. Если частота обновлений слишком высокая, сервер рухнет!

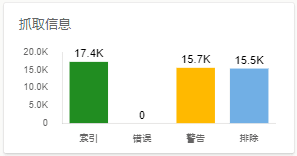

Так называемая «атака вредоносного поиска» — это метод чёрной поисковой оптимизации, использующий встроенный поиск WordPress для оптимизации количества внешних ссылок по определённым ключевым словам с длинным хвостом с целью повышения рейтинга в поисковой выдаче (как показано на рисунке выше). Если администратор сайта не проверяет статус сайта регулярно, он, скорее всего, пострадает.

Теперь, когда мы знаем метод атаки злоумышленника и идею масштабирования поисков, давайте решим эту задачу.

Черный метод SEO, который использует встроенную функцию поиска WordPress для оптимизации определенных длинных ключевых слов в целях продвижения..

Блокировать вредоносные поисковые запросы

Чтобы заблокировать вредоносные поисковые запросы, нам сначала нужно отслеживать, какие вредоносные поисковые запросы использует другая сторона, поэтому мы сначала устанавливаем WP Search Analytics Плагин. На странице анализа поиска под панелью управления мы можем видеть поисковые термины.

Добавьте следующий код вфункции.php, рекомендуется использовать плагин для его добавления!

add_action('admin_init', 'search_ban_key'); function search_ban_key() { add_settings_field('search_key', 'Блокировка ключевых слов поиска', 'search_key_callback_function', 'reading'); register_setting('reading','search_key'); } function search_key_callback_function() { echo ''; } add_action('template_redirect', 'search_ban'); function search_ban(){ if (is_search()) { global $wp_query; $search_key = get_option('search_key'); if($search_key){ $search_key = str_replace("\r\n", "|", $search_key); $BanKey = Explode('|', $search_key); $S_Key = $wp_query->query_vars; foreach($BanKey as $Key){ if( stristr($S_Key['s'],$Key) != false ){ wp_die('Введенные вами ключевые слова заблокированы! Пожалуйста, больше не проводите поисковых атак! Спасибо!'); } } } } }Затем добавьте ключевые слова, которые вы хотите заблокировать, на страницу чтения меню настроек в фоновом режиме.

К часто блокируемым ключевым словам можно отнести:https://github.com/jkiss/sensitive-words

Исправлять роботыПравила .txt запрещают поисковым системам индексировать ссылки поиска на сайте.

Запретить: /?s=* Запретить: /*/?s=*\ Запретить: /search/

Ограничение частоты поиска можно установить в брандмауэре, по количеству посещений страниц в секунду.

Решение WordPress против обновления

Этот тип атак, который обновляет веб-сайты, в основном относится катака CCВ отличие от DDOS-атак, которые используют огромное количество зомби-IP-адресов для централизованного ограничения доступа к веб-сайту, переизбыток трафика в конечном итоге забивает и парализует работу серверной сети. В случае DDOS-атаки необходимо использовать решение на основе распределенных узлов CDN, что, конечно же, очень дорого.

Атаки CC обычно легко устранить. Просто определите метод атаки злоумышленника и остановите его.

Мы уже знаем, что доступ к обновлению осуществляется через поиск, поэтому давайте поговорим о том, как решить эту проблему.

Ограничить количество раз, когда один и тот же IP-адрес может получить доступ к веб-сайту

НужноNginxНастройте модуль HttpLimit в HttpLimit. HttpLimit контролирует количество одновременных подключений в сеансе на основе условий. (Например, ограничивая количество одновременных подключений на один IP-адрес.)

http{ #limit_zone one $binary_remote_addr 10m; limit_req_zone $binary_remote_addr зона=req_one:10m скорость=10r/s; сервер{ #limit_conn one 1; limit_req зона=req_one burst=1; } }Существует два способа использования конфигурации модуля, описанной выше, которые можно настроить в соответствии с различными ситуациями.

Метод 1:

limit_zone one $binary_remote_addr 10m;

Здесь one — имя limit_zone, $binary_remote_addr — переменная, которая заменяет $remore_addr, а 10m — пространство для хранения состояния сеанса.

limit_conn one 1 , ограничить количество одновременных клиентских подключений до 1

Метод 2:

limit_req_zone $binary_remote_addr зона = req_one:10m скорость = 10r/s;

rate=10r/m означает, что каждый адрес может запрашивать только 10 раз в минуту, то есть, согласно принципу корзины токенов, burst=1 имеет всего 1 токен, и только 10 токенов добавляются в минуту.

После выпуска 1 токена любые дополнительные запросы будут возвращать код 503.

После добавления nodelay запросы, превышающие размер пакета, будут сразу возвращать 503

Если это поле отсутствует, будет ожидаться большое количество запросов на TCP-соединение.

limit_zone два рабочих условия

limit_req zone=один всплеск=10;

По умолчанию все настроено так, что каждый запрос будет иметь задержку 0.

limit_req_zone $binary_remote_addr зона = один:100 м скорость = 10 р/м;

То есть, пользователям каждую минуту доступно 10 токенов, а время на каждый запрос составляет 60/10, то есть время на каждый запрос составляет 6 с.

limit_req zone=one burst=10 nodelay;

Добавьте настройку nodelay, чтобы доступ зависел от состояния вашей сети. После 10 посещений в минуту сервер будет возвращать код 503.

imit_req_zone $binary_remote_addr зона = один: 100 м скорость = 10 р/м;

То есть, пользователям доступно 10 токенов каждую минуту, и доступ к URL будет осуществляться в соответствии с условиями сети. Если в течение минуты используется более 10 токенов, сервер возвращает код 503 и ожидает получения токена доступа в течение следующей минуты.

После настройки модуля HttpLimit перезапустите nginx.

Установка плагина безопасности WordPress

В WordPress плагины безопасности играют ключевую роль. Без них вы будете работать в интернете без защиты. Рекомендуемая установка Wordfence Плагин безопасности, который позволяет в режиме реального времени отслеживать IP-адреса, с которых осуществляется вход на ваш сайт, включает в себя брандмауэр конечных точек и сканер вредоносных программ и разработан специально для защиты WordPress. Самый популярный брандмауэр и сканер безопасности WordPress.

Пользователям WordPress настоятельно рекомендуется установить брандмауэр Wordfence.

GPLФункции премиум-версии уже могут удовлетворить обычные потребности обычного веб-сайта.

Сайт подвергся атаке с использованием SQL-инъекции поиска. Злоумышленник постоянно использовал удалённый сервер для запуска тестов на сайте и постоянно вводил этот код в поиск. Отсутствие брандмауэра Wordfence значительно увеличит нагрузку на процессор сервера. УстановитьWordfenceЗа брандмауэром вы можете отслеживать и выявлять проблемные IP-адреса в любое время. Кроме того, брандмауэр может интеллектуально блокировать вредоносные IP-адреса. Даже тысячи попыток внедрения кода будут заблокированы брандмауэром, без нагрузки на процессор и увеличения вычислительных затрат сервера.

Мы всегда считали Интернет очень безопасным, но каждый день происходят тысячи вредоносных атак. Даже если мы считаем некоторые хакерские атаки бессмысленными, такие атаки всё же существуют. Установка веб-брандмауэра крайне важна. Рекомендуемая установка:

Wordfence Security — брандмауэр, сканирование на вредоносные программы и безопасность входа

Безопасность WordPress требует наличия специальной команды аналитиков для исследования новейших вредоносных программ и уязвимостей WordPress, преобразования их в правила брандмауэра и сигнатуры вредоносных программ, а также распространения их среди клиентов в режиме реального времени. Wordfence по праву считается ведущей в мире командой исследователей безопасности WordPress. Наш плагин предлагает комплексный набор функций безопасности, основанный на исследованиях нашей команды и обеспечивающий тот уровень безопасности, которым мы славимся.

В Wordfence безопасность WordPress — это не просто отдельный отдел нашей компании, это всё, что мы делаем. У нас есть специальная глобальная команда реагирования на инциденты, работающая круглосуточно и без выходных, которая обеспечивает нашим приоритетным клиентам реагирование на любые инциденты безопасности в течение часа. Наша глобальная команда безопасности никогда не спит, и мы используем сложную платформу анализа угроз для сбора и анализа информации о последних угрозах безопасности, а также проводим новаторские исследования безопасности.

Wordfence Security Включает в себя межсетевой экран для конечных точек, сканер вредоносных программ, мощные функции защиты входа, просмотр трафика в режиме реального времени и многое другое. Наш канал Threat Defense Feed предоставляет Wordfence актуальные правила межсетевого экрана, сигнатуры вредоносных программ и вредоносные IP-адреса для обеспечения безопасности вашего сайта. Благодаря двухфакторной аутентификации (2FA) и набору дополнительных функций Wordfence — самое комплексное решение для безопасности WordPress.

WordPress-брандмауэр

Брандмауэр веб-приложений выявляет и блокирует вредоносный трафик. Разработан и поддерживается большой командой 100%, специализирующейся на безопасности WordPress.

[Премиум] Обновления правил брандмауэра и сигнатур вредоносных программ в режиме реального времени через Threat Defense Feed (с задержкой 30 дней в бесплатной версии).

[Премиум] Список заблокированных IP-адресов в режиме реального времени блокирует все запросы с наиболее вредоносных IP-адресов, защищая ваш сайт и одновременно снижая нагрузку.

Защитите свой сайт на конечном этапе благодаря глубокой интеграции с WordPress. В отличие от облачных решений, он не нарушает шифрование, не поддаётся обходу и не допускает утечки данных.

Интегрированный сканер вредоносных программ блокирует запросы, содержащие вредоносный код или контент.

Предотвратите атаки методом подбора пароля, ограничив количество попыток входа в систему.

СКАНЕР БЕЗОПАСНОСТИ WORDPRESS

Сканер вредоносных программ проверяет основные файлы, темы и плагины на наличие вредоносных программ, плохих URL-адресов, бэкдоров, SEO-спама, вредоносных перенаправлений и внедрения кода.

[Премиум] Обновления сигнатур вредоносных программ в режиме реального времени через Threat Defense Feed (с задержкой 30 дней в бесплатной версии).

Сравнивает ваши основные файлы, темы и плагины с файлами в репозитории WordPress.org, проверяет их целостность и сообщает вам о любых изменениях.

Восстановите изменённые файлы, перезаписав их оригинальными, безупречными версиями. Удалите все файлы, не относящиеся к интерфейсу Wordfence.

Проверяет ваш сайт на наличие известных уязвимостей безопасности и предупреждает о любых проблемах. Также предупреждает о потенциальных проблемах безопасности при отключении или прекращении работы плагинов.

Проверьте безопасность своего контента, сканируя содержимое файлов, сообщений и комментариев на предмет опасных URL-адресов и подозрительного контента.

[Дополнительно] Проверьте, не занесен ли ваш веб-сайт или IP-адрес в черный список за вредоносную деятельность, генерацию спама или другие проблемы безопасности.

Безопасность входа

Двухфакторная аутентификация (2FA) — наиболее безопасная форма аутентификации удаленной системы — доступна через любое приложение или службу аутентификации на основе TOTP.

Страница входа CAPTCHA не позволяет роботам войти в систему.

Отключите 2FA или добавьте 2FA в XML-RPC.

Блокируйте вход администратора с использованием известных скомпрометированных паролей.

Центр Вордфенс

Wordfence Central — это мощный и эффективный способ управления безопасностью нескольких сайтов из одного места.

Эффективно оценивайте состояние безопасности всех ваших веб-сайтов в одном окне. Просматривайте подробные результаты проверки безопасности, не выходя из Wordfence Central.

Мощные шаблоны упрощают настройку Wordfence.

Легко настраиваемые оповещения могут быть отправлены по электронной почте, SMS или Слэк Улучшите соотношение сигнал/шум, используя параметры уровня серьезности и параметры ежедневной сводки.

Отслеживайте и оповещайте о критических событиях безопасности, включая входы администраторов, использование скомпрометированных паролей и всплески активности атак.

Бесплатно для неограниченного количества сайтов.

Инструменты безопасности

С помощью Live Traffic вы можете отслеживать посещения и попытки взлома в режиме реального времени, которые не отображаются в других аналитических пакетах, включая их источник, IP-адрес, время суток и время, проведенное на вашем сайте.

Блокируйте злоумышленников по IP-адресу или создавайте расширенные правила на основе диапазонов IP-адресов, имен хостов, пользовательских агентов и рефереров.

Wordfence Премиум Предоставляет функцию блокировки по странам.

Загрузите WordFence Premium 7.8.2 бесплатно (активированная китайская версия)

Измените URL поиска по умолчанию в WordPress

Измените поисковую ссылку по умолчанию. Поиск по умолчанию в WordPress — «?s=». Ссылка по умолчанию легко сканируется. Вы можете переименовать поисковую ссылку. Хотя это не имеет большого значения с точки зрения безопасности, это может повысить индексацию поисковыми системами.

Конкретные методы модификации см. здесь:Измените URL-адрес поиска по умолчанию в WordPress, чтобы увеличить количество SEO-включений!

Установите HttpGuard на nginx для предотвращения атак CC

HttpGuard — это инструмент, основанный на nginx Lua. Его функционал относительно прост, но при этом чрезвычайно мощен и эффективен. Его основная функция — защита от атак типа «слепой доступ». Он использует технические средства для определения наличия у посетителя корректного браузера и поддерживает перенаправления для определения необходимости перехвата. Однако у HttpGuard есть и другая уникальная возможность: мониторинг количества подключений в реальном времени для определения необходимости включения функции предотвращения атак.

Перед установкой HttpGuard необходимо установить OpenResty.

существовать CentOS Добавьте репозиторий openresty в систему, чтобы мы могли легко устанавливать или обновлять наши программные пакеты в будущем.Посмотреть больше способов установки системы

wget https://openresty.org/package/centos/openresty.repo sudo mv openresty.repo /etc/yum.repos.d/ sudo dnf check-update

Затем вы можете установить пакет программного обеспечения, например openresty, следующим образом:

sudo dnf install -y openresty

Если вы хотите установить инструмент командной строки resty, вы можете установить пакет openresty-resty следующим образом:

sudo dnf install -y openresty-resty

Установите инструменты компиляции и связанные с ними зависимости.

dnf install pcre-devel openssl-devel gcc curl

OpenResty успешно установлен. Вы установили OpenResty в каталог /usr/local/openresty (это настройка по умолчанию).

Нажмите, чтобы загрузить HttpGuard

После загрузки разархивируйте файл и загрузите его в корневой каталог сервера.

cp -r HttpGuard/ /etc/nginx

Скопируйте папку в каталог установки Nginx. Каталог Nginx, установленный через dnf, находится в /etc/nginx, а каталог для скомпилированного Nginx обычно находится в /usr/local/nginx. Перед копированием убедитесь, что выбран каталог установки Nginx.

После копирования отредактируйте файл конфигурации nginx nginx.conf .

#Добавьте следующее содержимое в блок http lua_package_path "/etc/nginx/HttpGuard/?.lua"; lua_shared_dict guard_dict 100m; lua_shared_dict dict_captcha 70m; init_by_lua_file '/etc/nginx/HttpGuard/init.lua'; access_by_lua_file '/etc/nginx/HttpGuard/runtime.lua'; lua_max_running_timers 1;

Выше приведены некоторые решения для сайтов WordPress, подверженных атакам со стороны встроенных поисковых систем. Вредоносные поисковые атаки, вероятно, станут проблемой для большинства владельцев сайтов WordPress. В конце концов, такие атаки могут увеличить нагрузку на наши серверы и даже повлиять на позиции сайта в поисковой выдаче, поэтому необходимо быть бдительным.

Рекомендуется: Wordfence Security