Премиальное программное обеспечение и практические уроки

Настройка SSH в Xshell: SSH для входа в Linux предлагает два метода аутентификации: пароль и ключ. Парольная аутентификация — наиболее распространённый метод. Аутентификация по открытому ключу в настоящее время является наиболее безопасным методом подключения. Без открытого ключа никто не сможет подключиться к серверу. Как настроить ссылку на ключ для входа в Linux без пароля? Ниже описано, как войти в Linux с использованием аутентификации по ключу.

Вход в систему с помощью ключа — это трехэтапный процесс:

- Генерация ключей (открытых и закрытых);

- Поместите открытый ключ в файл ~/.ssh/authorized_key на сервере;

- Настройте SSH-клиент на использование входа по ключу.

1.1 Генерация ключей (открытых и закрытых)

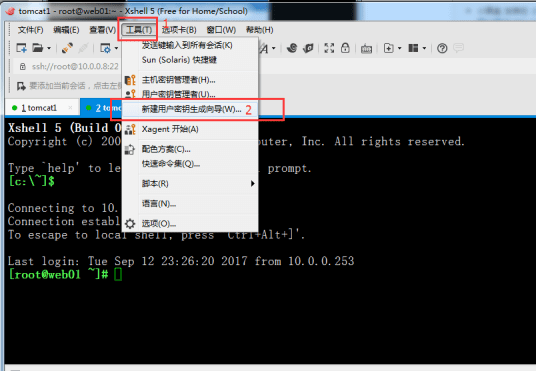

Откройте Xshell, нажмите «Инструменты» в строке меню и выберите «(Мастер создания ключа нового пользователя)» во всплывающем меню, как показано ниже:

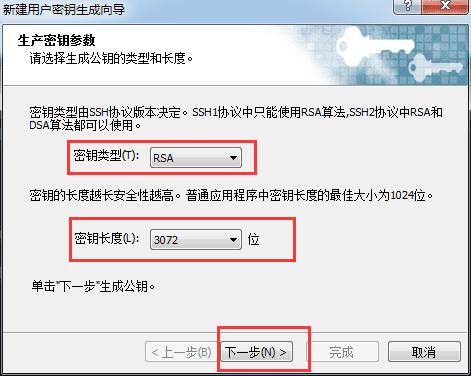

Откроется диалоговое окно «Мастер генерации ключа нового пользователя». Выберите алгоритм шифрования открытого ключа «RSA» в поле «Тип ключа» и любую длину ключа в поле «Длина ключа». Чем больше длина, тем выше уровень безопасности, как показано ниже:

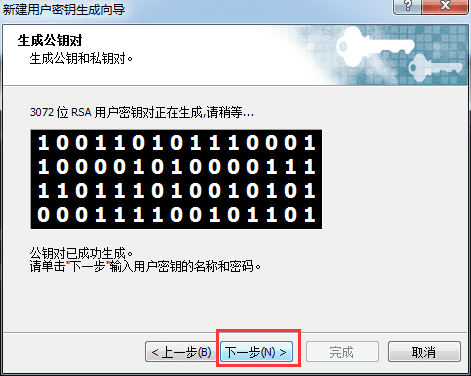

Нажмите «Далее» и дождитесь генерации ключа.

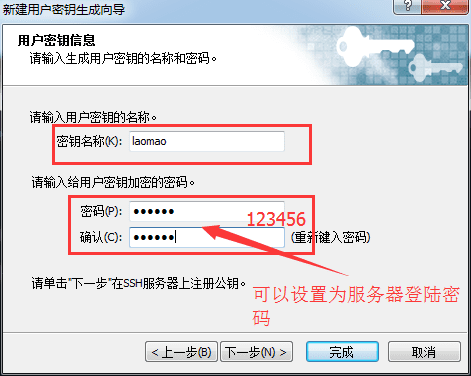

Перейдите к следующему шагу и введите имя файла ключа в поле «Имя ключа». В данном случае я использую «id_rsa_2048(2)». Введите пароль для шифрования закрытого ключа в поле «Пароль шифрования» и повторите его для подтверждения, как показано ниже:

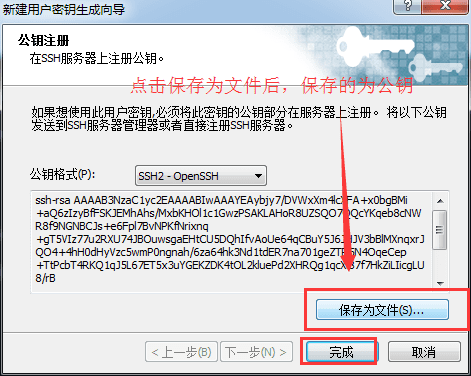

Нажмите «Далее», и генерация ключа завершена (в поле «Формат открытого ключа» выбран формат SSH2-OpenSSH). Открытый ключ отображается здесь. Мы можем скопировать открытый ключ и сохранить его, либо сохранить открытый ключ непосредственно в файл, как показано ниже.

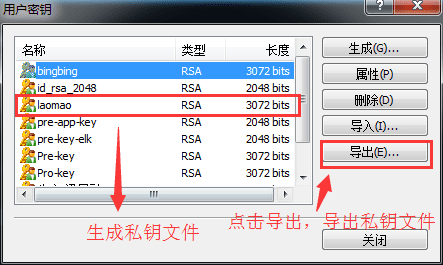

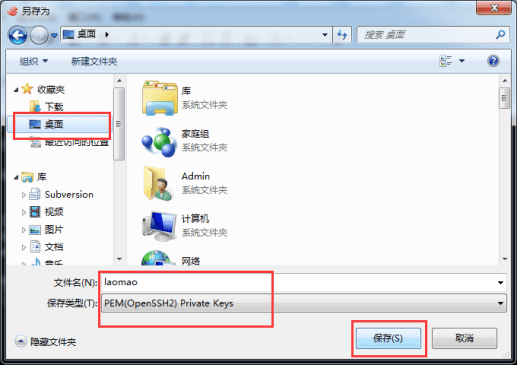

Нажмите кнопку «Сохранить как файл», чтобы сохранить открытый ключ на диске под именем «laomao» для дальнейшего использования. Затем нажмите кнопку «Готово».

После сохранения открытого ключа следующим шагом будет экспорт файла закрытого ключа. Нажмите «Экспорт», чтобы экспортировать файл закрытого ключа, который будет использоваться для открытия открытого ключа. Сохраните его в надёжном месте.

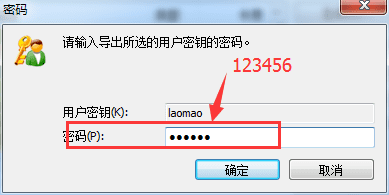

После нажатия кнопки «Сохранить» появится окно. Введите только что установленный пароль: 123456. Затем нажмите «ОК».

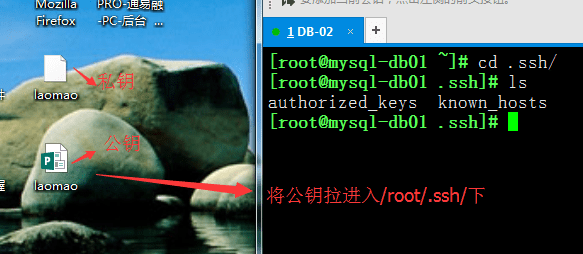

1.2 Поместите открытый ключ в файл ~/.ssh/authorized_key на сервере

Вышеописанные шаги только генерируют открытый и закрытый ключи. Следующий шаг — разместить только что сгенерированный открытый ключ на сервере для управления.

Используйте Xshell для входа на сервер, войдите в каталог "/root/.ssh/", выполните команду rz (если команды rz нет, выполните yum install lrzsz для ее установки) и отправьте key.pub на сервер.

Затем выполните следующую команду, чтобы импортировать открытый ключ в файл «authorized_keys»:

[root@mysql-db01 ~]# cd .ssh/ [root@mysql-db01 .ssh]# ls authorized_keys known_hosts [root@mysql-db01 .ssh]# rz -E rz ожидание приема. [root@mysql-db01 .ssh]# ls authorized_keys known_hosts laomao.pub [root@mysql-db01 .ssh]# cp authorized_keys authorized_keys.bak [root@mysql-db01 .ssh]# cat laomao.pub >authorized_keys [root@mysql-db01 .ssh]# cat authorized_keys ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAYEAybjy7/DVWxXm4lcXFA+x0bgBMi+aQ6zIzyBfFSKJEMhAhs/MxbKHOl1c1GwzPSAKLAHoR8UZSQO7QQcYKqeb8cNWR8f9NGNBCJs+e6Fpl7BvNPK fNrixnq+gT5VIz77u2RXU74JBOuwsgaEHtCU5DQhIfvAoUe64qCBuY5J6JHJV3bBlMXnq xrJQO4+4hH0dHyVzc5wmP0ngnah/6za64hk3Nd1tdER7na701geZTR5N4OqeCep+TtPcbT 4RKQ1qJ5L67ET5x3uYGEKZDK4tOL2kluePd2XHRQg1qcXl87f7HkZiLIicgLU8/rB+LyU OJzywTVHvmTWTPDS1u6RmAQSLh/4VU0vEks7bIj7xTCaKjuO6UgHvxPZL1BQWj8tY6fzer dndVM5bORkAHgZ67ZJK6X+Zui4fHTkxSQ/gvzOgBylhSL3Tyc1PRlVO8L7bl9r36x7hlACHr0BrqpenrkxdMmrR4i4RoOrYaijXoPhvg5uWH+rSeUbZDDEw7S/F[root@mysql-db01 .ssh]# [root@m01 .ssh]# chmod 600 authorized_keys [root@m01 .ssh]#

1.3 Настройте SSH-клиент на использование ключа входа

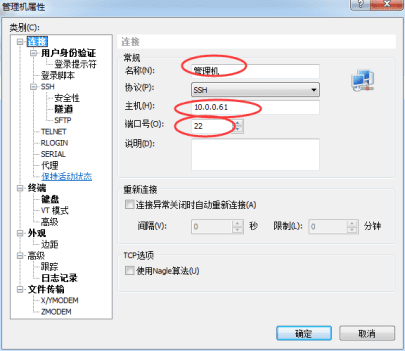

Откройте Xshell и нажмите кнопку «Создать». Откроется диалоговое окно «Свойства нового сеанса». В столбце «Подключение» введите IP-адрес и порт для только что настроенного открытого ключа, как показано на рисунке ниже:

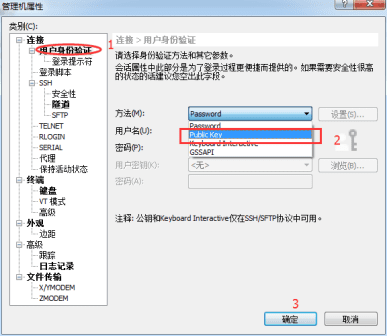

В окне «Аутентификация пользователя» введите метод аутентификации «открытый ключ».

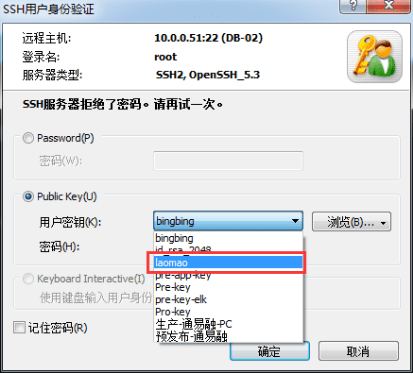

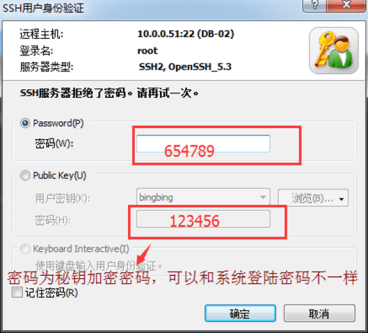

Выберите только что сгенерированный файл закрытого ключа из ключа пользователя и введите пароль 123456, который вы только что установили в поле пароля ниже (он может отличаться от пароля для входа в систему).

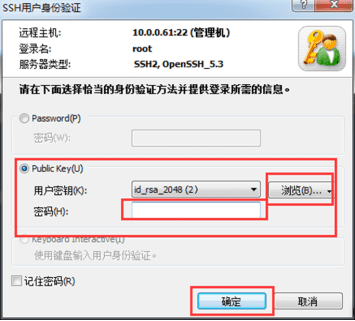

Теперь вы можете войти в систему, используя открытый ключ, найдите и выберите местоположение ключа пользователя, затем введите пароль «123456», который вы только что установили выше, нажмите «ОК» и вы сможете войти в систему.

После настройки SSH-ключа выше мы можем использовать его в плагине «Публикация по SSH» для управления сервером. Обратите внимание, что сгенерированный выше открытый ключ хранится на сервере, а сгенерированный файл закрытого ключа — в Jenkins.

Исходная ссылка:https://www.cnblogs.com/dadonggg/p/8350423.html

Бесплатное руководство по настройке облачного сервера Amazon AWS EC2 на WordPress