우수한 소프트웨어와 실용적인 튜토리얼

Ubuntu 서버에 바이러스 백신 도구를 설치하는 방법

Ubuntu 서버에 설치바이러스 백신 도구이는 서버 보안을 강화하는 데 중요한 단계이며, 악성코드 침입을 효과적으로 탐지하고 방지할 수 있습니다. ClamAV 및 Maldet(Maldet(Linux 맬웨어 감지)가 가장 일반적으로 사용됩니다. ClamAV와 Maldet을 설치하고 구성하면 관리자는 Ubuntu 서버에서 포괄적인 보안을 구현할 수 있습니다. 이 두 가지를 함께 사용하면 바이러스, 트로이 목마 및 기타 악성 파일을 효과적으로 차단할 수 있습니다.

ClamAV와 Maldet을 동시에 설치할 수 있나요?

ClamAV와 Maldet은 동시에 설치하여 함께 사용할 수 있으며, 실제로 함께 사용하면 더 강력한 맬웨어 탐지 기능을 제공합니다.

협업의 장점:

- ClamAV는 대부분의 맬웨어와 바이러스를 탐지하는 데 적합한 범용 오픈 소스 바이러스 백신 소프트웨어입니다.

- Maldet(Linux Malware Detect)은 웹 환경에서 일반적인 트로이 목마와 악성 코드, 특히 Linux 서버의 웹 페이지 파일, 업로드된 악성 스크립트 등을 감지하는 데 중점을 둡니다.

Maldet은 ClamAV의 바이러스 데이터베이스를 스캔에 사용하도록 구성할 수도 있으며, 이를 통해 Maldet의 시그니처 라이브러리를 확장하고 더 많은 바이러스를 감지할 수 있습니다.

1. ClamAV 설치

Debian/Ubuntu 시스템에서는 다음 명령을 사용하여 ClamAV를 설치할 수 있습니다.

sudo systemctl status clamav-daemon

sudo systemctl status clamav-freshclam

서비스가 실행 중이면 "활성(실행 중)"과 유사한 상태가 표시됩니다. 실행 중이 아니면 다음 명령을 사용하여 서비스를 시작할 수 있습니다.

sudo systemctl start clamav-daemon

sudo systemctl start clamav-freshclam

설치가 완료되면 상태를 확인하세요. 정상적으로 시작되지 않으면 위 명령을 사용하여 시작하세요.

시작 설정

sudo systemctl enable clamav-daemon

sudo systemctl enable clamav-freshclam

바이러스 데이터베이스 업데이트

설치가 완료되면 바이러스 데이터베이스를 업데이트할 수 있습니다.

오류: 내부 로거에 문제가 있습니다(UpdateLogFile = /var/log/clamav/freshclam.log).

오류: 초기화: libfreshclam init에 실패했습니다.

오류: 초기화 오류!

ps aux | grep freshclam

추가적인 freshclam 프로세스를 발견하면 이를 제거할 수 있습니다.

sudo killall freshclam

그런 다음 freshclam을 다시 실행해 보세요.

수도 프레쉬클램

2024년 11월 9일 토요일 01:18:06 -> ClamAV 업데이트 프로세스가 2024년 11월 9일 토요일 01:18:06에 시작되었습니다.

2024년 11월 9일 토요일 오전 1시 18분 6초 -> daily.cld 데이터베이스가 최신 상태입니다(버전: 27452, sigs: 2067676, f-level: 90, 빌더: raynman)

2024년 11월 9일 토요일 오전 1시 18분 6초 -> main.cvd 데이터베이스가 최신 상태입니다(버전: 62, sigs: 6647427, f-level: 90, 빌더: sigmgr)

2024년 11월 9일 토요일 오전 1시 18분 6초 -> bytecode.cvd 데이터베이스가 최신 상태입니다(버전: 335, sigs: 86, f-level: 90, 빌더: raynman)

이제 ClamAV에서 바이러스를 정상적으로 감지할 수 있습니다. clamd 실행이나 추가 검사에 문제가 있으면 언제든지 문의해 주세요!

ClamAV 스캐닝 기능 테스트

clamscan 명령을 사용하면 파일이나 디렉토리를 수동으로 검사하여 ClamAV가 제대로 작동하는지 확인할 수 있습니다.

sudo clamscan /home/cyberpanel

ClamAV 상태가 OK로 표시되고 검사 기능이 제대로 작동하면 효과적으로 바이러스 검사를 수행할 준비가 된 것입니다.

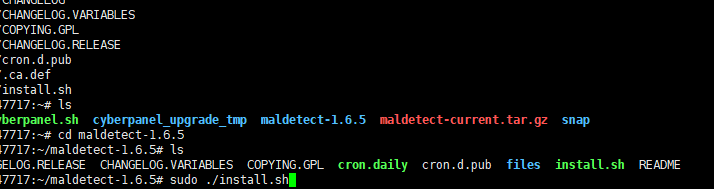

2. Maldet 설치

먼저 inotifywait를 설치하세요

maldet은 파일 시스템 모니터링을 위해 inotifywait를 사용합니다.

sudo apt-get install inotify-tools

공식 웹사이트에서 Maldet을 다운로드하고 설치하세요:

3. ClamAV를 사용하도록 Maldet 구성

설치가 완료되면 Maldet의 설정 파일을 편집합니다.

Maldet을 ClamAV와 통합하여 바이러스 검사 기능을 향상시킬 수 있습니다. /usr/local/maldetect/conf.maldet 파일에서 다음 옵션을 활성화하세요.

파일에서 다음 옵션을 찾아 변경하세요.클라마브 스캔로 설정1:

감염된 파일을 자동으로 격리합니다.

quarantine_hits를 1로 설정합니다.

격리_적중률="1"

자동 파일 정리

quarantine_clean을 1로 설정합니다.

격리_청소="1"

저장하고 종료한 후 구성을 다시 로드하여 적용하세요.

이를 통해 Maldet의 ClamAV 통합이 가능해져 Maldet이 검사 시 ClamAV의 바이러스 데이터베이스를 사용할 수 있으므로 바이러스 탐지 효율성이 향상됩니다.

scan_clamscan="1" 옵션은 Maldet이 ClamAV와 통합되도록 합니다. 즉, Maldet은 검사 중 탐지 기능을 강화하기 위해 ClamAV의 바이러스 데이터베이스를 사용합니다.

maldet 서비스 상태를 확인하세요

Maldet은 일반적으로 서비스로 실행되므로 systemctl 명령을 통해 서비스 상태를 볼 수 있습니다.

sudo systemctl status maldet

maldet이 시작되지 않은 경우 다음 명령으로 시작할 수 있습니다.

sudo systemctl start maldet

시작 설정

sudo systemctl enable maldet

4. 서비스를 다시 시작하고 스캐닝을 시작하세요.

- Maldet이 ClamAV를 호출할 때 제대로 작동할 수 있도록 ClamAV의 백그라운드 서비스를 실행합니다.

- Maldet을 실행하여 스캔하세요.

지침

- 성능 오버헤드: Maldet과 ClamAV를 동시에 실행하면 CPU와 메모리 리소스가 더 많이 소모됩니다. 특히 파일 시스템이 많은 서버의 경우 더욱 그렇습니다. 리소스 사용량을 줄이기 위해 예약 검사를 설정할 수 있습니다.

- 정기 업데이트: ClamAV와 Maldet의 바이러스 데이터베이스를 정기적으로 업데이트하여 최신 바이러스 특징을 확인하세요.

ClamAV와 Maldet은 함께 효과적으로 작동하여 서버에 대한 더욱 포괄적인 맬웨어 감지 기능을 제공합니다.