優れたソフトウェアと実用的なチュートリアル

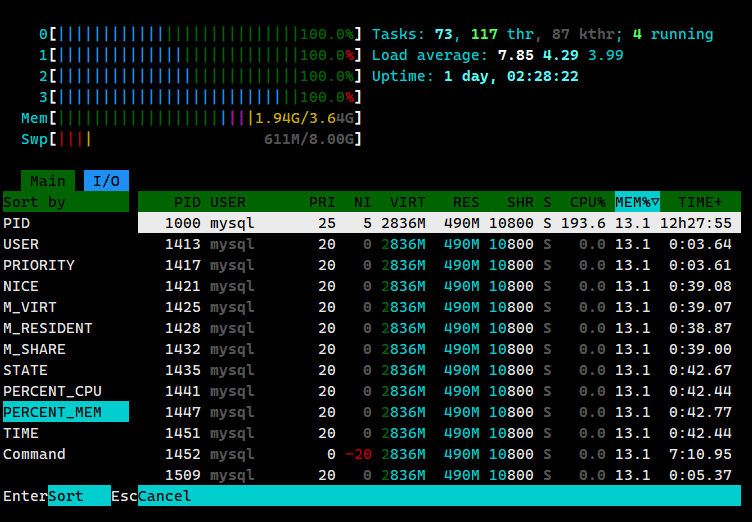

WordPressが更新拒否になり、小規模なウェブサイトのCPUが不可解なほど満杯になり、ウェブサイトが502エラーを報告しています。何が起こったのでしょうか?

ワードプレスアンチリフレッシュ、WPセキュリティは最優先事項です。多くのウェブサイト構築仲間にとって最も辛いのは、ウェブサイトのアクセスが全くない時に、トラフィックの迂回と宣伝に頭を悩ませることです。しかし、アクセスが集中すると、良いことと悪いことが同時に起こります。ウェブサイトは不可解な攻撃を受けました。現在、多くのウェブサイトはWordPressで構築された小さなブログです。通常、同時にオンラインになっているのは十数人だけです。なぜサーバーのCPUは100%でフル稼働し、メモリも一瞬で上限に達するのでしょうか。多くのウェブサイトは、トラフィック量に応じて課金される海外のホストを使用しています。数日後、アクセスが途絶え、ウェブサイトを開けなくなります。

遭遇したことがあるかもしれない検索攻撃。

悪意のある検索攻撃とは何ですか?

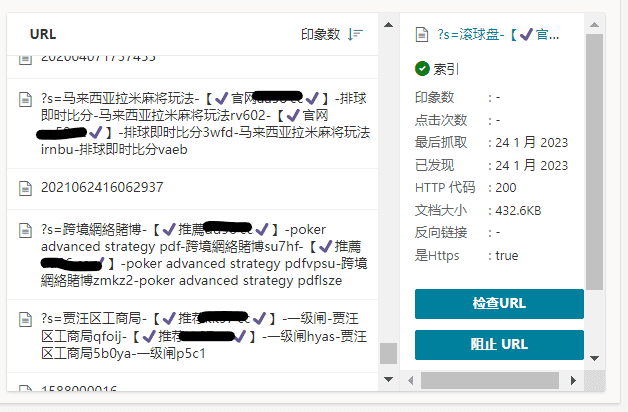

これ悪意のある検索攻撃自体は実は非常に単純です。既存のURL構造を通じて、悪質なキーワードによる検索をウェブサイトに継続的に誘導するのです。例えば、WordPressの検索URL構造は以下のようになります。 ドメイン名/?s=検索語また、アクセスしたアドレスを主要な検索エンジンにプッシュし、悪質なURLの掲載を加速させる可能性があります。こうして、あなたのウェブサイトは、これらの無法者が悪質な情報を拡散するチャネルとなり、ウェブサイトのランキングに非常に悪影響を及ぼし、検索エンジンによって直接Kステーションされる可能性もあります。

最近、多くのWordPressウェブサイトが同様の問題に遭遇しています。ウェブサイトが攻撃を受けた理由を調査した結果、以下の理由が判明しました。

- 利益のための攻撃:あなたのSEO適切に最適化すれば、いくつかのウェブサイトよりも上位に表示されるでしょう。もしキーワードが排除され、検索エンジンのランキングが下がれば、当然ながら誰も攻撃してきません。これは通常、DDOS攻撃に用いられます。現在、インターネットにおけるDDOS攻撃は高額な費用がかかります。検索エンジンのトラフィックは非常に少ないです。インターネットのトラフィックの大部分はモバイルデバイスからのものなので、近年、PCウェブサイトがこのような攻撃に遭遇することはほとんどありません。

- ウェブサイトの転用によって開始される攻撃:このタイプの攻撃は、WordPressで構築されたウェブサイトでよく発生します。これは、キーワードの検索ボリュームを悪意を持って増加させるものです。検索ランキングが比較的高いため、検索エンジンは数秒以内にウェブサイトへの新しいリンクを自動的に追加します。WordPress検索はURL内の任意のコンテンツを送信でき、検索エンジンは送信されたすべてのリンクを迅速にクロールするため、サーバーのCPUに大きな負荷がかかります。

- 悪意のある検索攻撃:この悪意ある検索攻撃は実は非常に単純です。既存のURL構造を通して、ウェブサイトへの悪質なキーワードによる検索訪問を継続的に促すというものです。例えば、WordPressの検索URL構造はドメイン名/?s=検索ワードとなっており、訪問したアドレスを主要検索エンジンにプッシュすることで、悪質なURLの掲載を加速させる可能性があります。こうして、あなたのウェブサイトは犯罪者にとって悪質な情報を拡散するチャネルとなり、ウェブサイトのランキングに非常に不利な影響を与えるだけでなく、検索エンジンによって直接Kステーションされる可能性もあります。

- SQLインジェクション攻撃:このタイプの攻撃は、悪意のある検索攻撃に似ています。検索においてSQL登録を検知するための様々な脆弱性コードを継続的に送信します。このタイプの攻撃はWordPressで非常に一般的であり、多くのウェブサイトが攻撃を受けています。現在のWordPressは比較的安全であり、新しいバージョンにはSQLインジェクションの脆弱性はありません。このタイプの攻撃は継続的にコードを送信し、コードが送信された後のページは検索エンジンに捕捉されます。グーグルより賢い検索エンジンであれば、このようなページはフィルタリングされますが、Bingはこれを悪意のあるウェブサイトの更新と見なし、短期間で新しいウェブサイトのコンテンツが異常なインデックスに登録される原因となります。この問題は、Bing管理者に直接メールを送信することで解決できます。

ウェブマスターがウェブサイトの状態を定期的に確認しないと、ウェブサイトに悪影響が出る可能性があります。ウェブサイトが検索エンジンによってブロックされている場合は、検索エンジンの管理者に問い合わせることができます。

WordPress検索スパムや悪意のある検索攻撃の主な目的は、怪しいウェブサイトを宣伝することです。こうしたウェブサイトは、宣伝のためにあらゆる手段を講じます。

WordPressについてお話しましょうブラシ検索問題が発生したときの解決策を見つけると同時に、wp search brushingの原理を分析して理解しましょう。

WordPressの検索機能はとてもシンプルです。ドメイン名の後に「?s=」を追加し、検索したいキーワードを入力するだけです。例えば:

https://uzbox.com/?s=office

ブラウザのアドレスバーにURLをコピーして、ウェブサイトに問い合わせます。オフィス関連コンテンツ。ウェブサイトでの通常の検索は、検索ボックスにキーワードを入力し、フォームから検索内容を送信するというものです。

WordPressはアドレスバーにURLを入力して検索できるため、攻撃者は簡単なスクリプトを作成して検索を継続的に更新することができます。検索はデータベースから情報をインデックスするため、サーバー上のデータベースは最終的にCPU不足に陥ります。

これらの検索攻撃の多くは、検索キーワードのランキングを上げ、ブラック業界のウェブサイトへトラフィックを誘導することを目的としています。多くの場合、サーバーがクラッシュしますが、これは攻撃者にとって最悪の事態です。また、攻撃者は一部のサーバーが更新に対して非常に脆弱であることを想定していませんでした。更新頻度が高ければ、サーバーはクラッシュするでしょう。

これらの検索攻撃の多くは、検索キーワードのランキングを上げ、ブラック業界のウェブサイトへトラフィックを誘導することを目的としています。多くの場合、サーバーがクラッシュしますが、これは攻撃者にとって最悪の事態です。また、攻撃者は一部のサーバーが更新に対して非常に脆弱であることを想定していませんでした。更新頻度が高ければ、サーバーはクラッシュするでしょう。

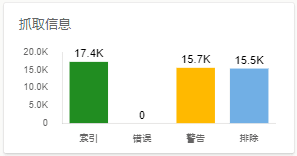

いわゆる「悪意ある検索攻撃」とは、WordPressサイト内検索を利用して特定のロングテールキーワードへの外部リンク数を最適化し、検索ウェイトを高めるブラックハットSEO手法です(上図参照)。ウェブサイト管理者がウェブサイトを定期的にチェックしていないと、被害に遭う可能性が高くなります。

攻撃者の攻撃方法とスイープ検索の考え方がわかったので、この問題を解決してみましょう。

WordPress の組み込み検索機能を使用して、プロモーション目的で特定のロングテール キーワードを最適化するブラック ハット SEO 手法。。

悪質な検索をブロックする

悪質な検索をブロックするには、まず相手がどのような悪質な検索語句を使用するかを監視する必要があるため、まず WP検索アナリティクス プラグインでは、ダッシュボードの下の検索分析ページで、検索用語を確認できます。

次のコードを追加して機能.php ファイルではプラグインを使用して追加することをお勧めします。

add_action('admin_init', 'search_ban_key'); function search_ban_key() { add_settings_field('search_key', '検索キーワードブロック', 'search_key_callback_function', 'reading'); register_setting('reading', 'search_key'); } function search_key_callback_function() { echo 's'],$Key) != false ){ wp_die('入力したキーワードはブロックされました!これ以上検索攻撃を行わないでください!ありがとうございます!'); } } } } }次に、バックグラウンド設定メニューの読み取りページで、ブロックするキーワードを追加します。

よくブロックされるキーワードは次の場所にあります。https://github.com/jkiss/sensitive-words

改訂 ロボット.txt ルールでは、エンジンによるサイト検索リンクのインデックス作成を禁止します。

許可しない: /?s=* 許可しない: /*/?s=*\ 許可しない: /search/

ファイアウォールで検索頻度、1 秒あたりのページ訪問数を設定できます。

WordPressのアンチリフレッシュの解決策

これらのWebリフレッシュ攻撃のほとんどはCC攻撃DDoS攻撃とは異なり、DDoS攻撃は大量のゾンビIPを用いてウェブサイトへのサービスアクセスを集中的に拒否し、最終的に膨大なアクセストラフィックによってサーバーネットワークがブロックされ、麻痺状態に陥ります。DDoS攻撃に遭遇した場合、CDN分散ノードを使用して解決する必要がありますが、当然ながら非常にコストがかかります。

CC攻撃は一般的に簡単に解決できます。攻撃者の攻撃手法を突き止め、それを封じ込めるだけです。

更新アクセスは検索を通じて行われることはすでにわかっているので、その解決方法について説明しましょう。

同じIPアドレスがウェブサイトにアクセスできる回数を制限する

必要エングスHttpLimit の HttpLimit モジュールを設定して、条件に基づいてセッションの同時接続数を制御します。(例: IP ごとに同時接続数を制限します。)

http{ #limit_zone one $binary_remote_addr 10m; limit_req_zone $binary_remote_addr zone=req_one:10m rate=10r/s; server{ #limit_conn one 1; limit_req zone=req_one バースト=1; } }上記のモジュール構成を使用するには 2 つの方法があり、さまざまな状況に応じて設定できます。

方法1:

limit_zone 1 $binary_remote_addr 10m;

ここで、1 は limit_zone の名前、$binary_remote_addr は $remore_addr を置き換える変数、10m はセッション状態を保存するためのスペースです。

limit_conn one 1、同時クライアント接続数を1に制限します

方法2:

limit_req_zone $binary_remote_addr ゾーン=req_one:10m レート=10r/s;

rate=10r/m は、各アドレスが 1 分間に 10 回しかリクエストできないことを意味します。つまり、トークン バケットの原則によれば、burst=1 には合計 1 つのトークンがあり、1 分間に 10 個のトークンのみが追加されます。

1 つのトークンが発行された後、追加のリクエストでは 503 が返されます。

ノードレイでは、バーストサイズを超えるリクエストは直接503を返します。

このフィールドがない場合、多数の TCP 接続要求が待機することになります。

limit_zone 2の労働条件

limit_req ゾーン=1 バースト=10;

デフォルトでは、各リクエストの遅延は0になるように設定されています。

limit_req_zone $binary_remote_addr ゾーン=1:100m レート=10r/m;

つまり、ユーザーは 1 分ごとに 10 個のトークンを利用でき、各リクエストの時間は 60/10 なので、各リクエストの時間は 6 秒になります。

limit_req ゾーン=1 バースト=10 ノードレイ;

nodelay設定を追加することで、ネットワーク状況に応じてアクセスを制御できます。1分間に10回のアクセスがあった場合、サーバーは503を返します。

imit_req_zone $binary_remote_addr ゾーン=1:100m レート=10r/m;

つまり、ユーザーは1分ごとに10個のトークンを利用でき、ネットワーク状況に応じてURLへのアクセスが行われます。1分間に10個を超えるトークンが利用された場合、サーバーは503を返し、次の1分間アクセストークンの受信を待機します。

HttpLimit モジュールを設定したら、nginx を再起動します。

WordPressセキュリティプラグインをインストールする

WordPressではセキュリティプラグインが不可欠です。セキュリティプラグインがなければ、インターネット上で無防備な状態になります。推奨インストール ワードフェンス サイトにログインしたIPアドレスをリアルタイムで可視化するセキュリティプラグイン。エンドポイントファイアウォールやマルウェアスキャナーなど、WordPressを保護するためにゼロから構築されています。最も人気のあるWordPressファイアウォールとセキュリティスキャナー

WordPress ユーザーには Wordfence ファイアウォールをインストールすることを強くお勧めします。

GPLプレミアムバージョンの機能はすでに、一般的な Web サイトの通常のニーズを満たすことができます。

ウェブサイトはSQL検索インジェクション攻撃に遭遇しました。攻撃者はリモートサーバーを継続的に利用してウェブサイト上でインジェクションコードテストを実行し、検索にインジェクションコードを継続的に入力しました。Wordfenceファイアウォールがない場合、サーバーのCPU負荷が大幅に増加する可能性があります。インストールしてください。ワードフェンスファイアウォールの背後では、問題のあるIPをいつでも確認・表示できます。また、ファイアウォールは悪意のあるIPアドレスをインテリジェントにブロックします。数千件のコードインジェクションスキャンであっても、ファイアウォールによってブロックされます。CPU負荷に影響を与えず、サーバーのコンピューティングコストも増加しません。

インターネットは非常に安全だと私たちは常に信じてきましたが、毎日何千もの悪意のある攻撃が発生しています。たとえハッカーによる攻撃の一部は無意味だと思っていても、そのような攻撃は実際に存在するため、ウェブファイアウォールの導入は不可欠です。推奨される導入方法:

WordFence Premium 7.8.2 中国語版がアクティベート、無料ダウンロード可能???? WordPress ファイアウォール ☢️ ウイルス対策とマルウェアスキャン

Wordfence Security – ファイアウォール、マルウェアスキャン、ログインセキュリティ

WordPressのセキュリティには、最新のマルウェア亜種とWordPressの脆弱性を調査し、それらをファイアウォールルールとマルウェアシグネチャに変換し、お客様にリアルタイムで公開する専任のアナリストチームが必要です。Wordfenceは、世界No.1のWordPressセキュリティ研究チームとして広く認められています。Wordfenceのプラグインは包括的なセキュリティ機能を提供しており、チームの研究成果がプラグインの基盤となり、Wordfenceが誇る高いレベルのセキュリティを実現しています。

Wordfenceでは、WordPressセキュリティは事業の一部門ではなく、私たちの業務の全てです。私たちは、24時間365日体制の専任インシデント対応チームをグローバルに擁し、優先顧客に対してあらゆるセキュリティインシデントに1時間以内の対応を提供しています。私たちのグローバルセキュリティチームは休むことなく活動し、最新のセキュリティ脅威を集約・分析し、画期的なセキュリティリサーチを実施するための高度な脅威インテリジェンスプラットフォームを運用しています。

Wordfenceセキュリティ エンドポイントファイアウォール、マルウェアスキャナー、強力なログインセキュリティ機能、リアルタイムトラフィックビューなど、豊富な機能を備えています。脅威防御フィードは、最新のファイアウォールルール、マルウェアシグネチャ、悪意のあるIPアドレスをWordfenceに提供し、ウェブサイトの安全を確保します。2要素認証(2FA)とその他の追加機能も備えたWordfenceは、最も包括的なWordPressセキュリティソリューションです。

WordPressファイアウォール

Webアプリケーションファイアウォールは、悪意のあるトラフィックを識別してブロックします。WordPressのセキュリティに特化した100%の大規模なチームによって構築および保守されています。

[プレミアム] 脅威防御フィードによるファイアウォール ルールとマルウェア シグネチャのリアルタイム更新 (無料版では 30 日遅延)。

[プレミアム] リアルタイム IP ブロックリストは、最も悪質な IP からのすべてのリクエストをブロックし、負荷を軽減しながら Web サイトを保護します。

WordPressとの緊密な統合により、エンドポイントでサイトを保護します。クラウドベースのソリューションとは異なり、暗号化を破ったり、バイパスしたり、データを漏洩したりすることはありません。

統合されたマルウェア スキャナーは、悪意のあるコードまたはコンテンツを含むリクエストをブロックします。

ログイン試行を制限してブルートフォース攻撃を防止します。

WordPressセキュリティスキャナー

マルウェア スキャナーは、コア ファイル、テーマ、プラグインをチェックして、マルウェア、不正な URL、バックドア、SEO スパム、悪意のあるリダイレクト、コード インジェクションを検出します。

[プレミアム] Threat Defense Feed によるマルウェア シグネチャのリアルタイム更新 (無料版では 30 日遅延)。

コアファイル、テーマ、プラグインを WordPress.org リポジトリのものと比較し、整合性をチェックして変更があれば報告します。

変更されたファイルを元の正常なバージョンで上書きすることで修復します。Wordfenceインターフェースに含まれないファイルはすべて削除してください。

サイトの既知のセキュリティ脆弱性をチェックし、問題が発生した場合は警告を発します。また、プラグインが停止または放棄された場合にも、潜在的なセキュリティ問題がないか警告を発します。

ファイルの内容、投稿、コメントをスキャンして危険な URL や疑わしいコンテンツがないか確認し、コンテンツの安全性を確認します。

[プレミアム] 悪意のあるアクティビティ、スパム生成、その他のセキュリティ問題により、サイトまたは IP がブラックリストに登録されていないかどうかを確認します。

ログインセキュリティ

リモート システムに対する最も安全な認証形式である 2 要素認証 (2FA) は、TOTP ベースの認証アプリまたはサービスを通じて利用できます。

ログイン ページの CAPTCHA はロボットのログインを防止します。

2FAを無効にするか、XMLに2FAを追加する-RPC。

既知の侵害されたパスワードを使用した管理者のログインをブロックします。

ワードフェンスセンター

Wordfence Central は、複数のサイトのセキュリティを一箇所で管理できる強力かつ効果的な方法です。

すべてのウェブサイトのセキュリティ状況を単一のビューで効率的に評価できます。Wordfence Central を離れることなく、詳細なセキュリティ結果を確認できます。

強力なテンプレートにより、Wordfence の設定が簡単になります。

高度に設定可能なアラートは、電子メール、SMS、または スラック 送信します。重大度レベルのオプションと日次サマリーオプションを活用して、信号対雑音比を改善します。

管理者のログイン、パスワードの侵害、攻撃活動の急増など、重要なセキュリティ イベントを追跡して警告します。

無制限のサイトで無料。

セキュリティツール

Live Traffic を使用すると、他の分析パッケージには表示されない、ソース、IP アドレス、時刻、サイトで費やされた時間などの訪問やハッキングの試みをリアルタイムで監視できます。

IP で攻撃者をブロックするか、IP 範囲、ホスト名、ユーザー エージェント、リファラーに基づいて高度なルールを構築します。

ワードフェンスプレミアム 国ブロック機能を提供します。

WordFence Premium 7.8.2 アクティベート版(中国語版)を無料でダウンロード

WordPressのデフォルトの検索URLを変更する

デフォルトの検索リンクを変更しましょう。WordPressのデフォルトの検索は「?s=」です。このデフォルトのリンクは簡単にスキャンされてしまいます。検索リンクの名前を変更することも可能です。セキュリティ上の重要性は低いですが、検索エンジンの検出率を高めることができます。

具体的な変更方法については以下を参照してください。WordPress のデフォルトの検索 URL を変更して、SEO の対象数を増やしましょう。

CC攻撃を防ぐためにnginxにHttpGuardをインストールする

HttpGuardはnignx luaをベースにしたツールです。機能は比較的シンプルですが、非常に強力で効果的です。主な機能は依然としてCC攻撃からの防御です。主に技術的な手段を用いて、訪問者が有効なブラウザであるかどうか、そしてジャンプをサポートしているかどうかを検出し、インターセプトが必要かどうかを判断します。さらに、HttpGuardにはもう一つ特別な機能があります。それは、リアルタイムの接続数を監視し、攻撃対策モジュールを有効にする必要があるかどうかを判断することです。

HttpGuard をインストールする前に、OpenResty をインストールする必要があります。

存在する セントOS 将来パッケージのインストールや更新が簡単に行えるように、openresty リポジトリをシステムに追加します。その他のシステムインストール方法を見る

wget https://openresty.org/package/centos/openresty.repo sudo mv openresty.repo /etc/yum.repos.d/ sudo dnf check-update

次に、openresty などのソフトウェア パッケージを次のようにインストールします。

sudo dnf install -y openresty

コマンドライン ツール resty をインストールする場合は、次のように openresty-resty パッケージをインストールできます。

sudo dnf install -y openresty-resty

コンパイル ツールと関連する依存関係をインストールします。

dnf インストール pcre-devel openssl-devel gcc curl

OpenResty が正常にインストールされました。OpenResty は /usr/local/openresty ディレクトリにインストールされています(これがデフォルト設定です)。

HttpGuardをダウンロードするにはクリックしてください

ダウンロード後、ファイルを解凍し、サーバーのルートディレクトリにアップロードします。

cp -r HttpGuard/ /etc/nginx

フォルダをNginxのインストールディレクトリにコピーします。dnfによってインストールされたnginxディレクトリは/etc/nginxにあり、コンパイルおよびインストールされたnginxディレクトリは通常/usr/local/nginxにあります。コピーする前に、nginxのインストールディレクトリを確認してください。

コピー後、nginx設定ファイルを編集します nginx.conf 。

#http ブロックに以下を追加します lua_package_path "/etc/nginx/HttpGuard/?.lua"; lua_shared_dict guard_dict 100m; lua_shared_dict dict_captcha 70m; init_by_lua_file '/etc/nginx/HttpGuard/init.lua'; access_by_lua_file '/etc/nginx/HttpGuard/runtime.lua'; lua_max_running_timers 1;

上記は、悪意のある検索によるWordPressウェブサイトへの攻撃に対する解決策です。悪意のある検索は、多くのWordPressウェブサイト運営者が直面する問題です。悪意のある検索はサーバーへの負荷を高め、検索エンジンにおけるウェブサイトのランキングにも影響を与えるため、注意が必要です。

Wordfence Securityの使用を推奨