優れたソフトウェアと実用的なチュートリアル

CyberPanelウェブサーバーパネルの設定方法

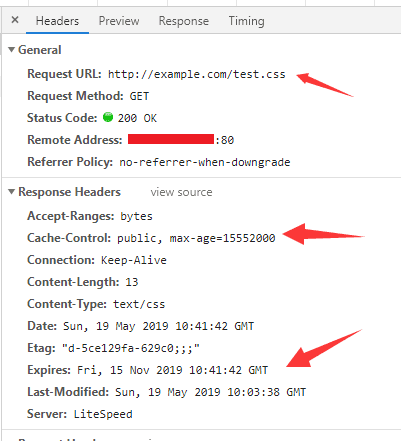

WordPressを使ってウェブサイトやブログを構築している場合は、オープンライトスピード Web が最良の選択肢かもしれません。ライトスピードApacheの代替としてLiteSpeedを採用しています。LiteSpeedをウェブサーバーとして使用すると、ウェブサイトのアクセス速度はApacheやNginxの解析速度よりもはるかに高速になります。LiteSpeedはパフォーマンスを向上させ、リソース使用量を削減できます。CyberPanelは、無料でLiteSpeedを採用した最初の企業です。 オープンライトスピード Webサーバーのオープンソースパネル!

最も重要なことは、LiteSpeedがWordPressキャッシュプラグインを提供していることです ライトスピードキャッシュ LiteSpeed Cacheは、ほぼ万能なプラグインです。ほんの少しの設定で、WordPressのアクセス速度を飛躍的に向上させることができます。決して誇張ではありません!

CyberPanelはLiteSpeedの最初のウェブサーバーですLinuxパネルLiteSpeed Cacheを使った簡単な最適化の後、GtmetrixとGoogle PageSpeed InsightsのスコアはほぼAとなり、非常に満足のいく結果となりました。GoogleとBingはどちらも検索エンジンランキングにおいて最も重要な要素はウェブページの表示速度です。つまり、SEO最適化を行う前に、適切なウェブサーバーを選択することが非常に重要です。以下では、CyberPanelをインストールした後の詳細な設定についてご紹介します。

サイバーパネル公式サイト:https://cyberpanel.net/

サイバーパネルのインストール

簡単に説明する サイバーパネルのインストール 2023年9月、CyberPanelはサーバー版のインストールにいくつかの調整を行いました。CentOSとCentOS Streamシステムはサポートされなくなり、Rocky LinuxとRed Hatもサポートされなくなりました。

- Ubuntu 20.04、Ubuntu 22.04、CloudLinux 7、CloudLinux 8、AlmaLinux 8 が新規インストールされたサーバー。

- 1024MB以上のRAM

- 10GBのディスク容量

注意:UbuntuはUbuntu 20.04とUbuntu 22.04のみをサポートしています。Ubuntu 23などの上位バージョンは使用しないでください。CyberPanelはUbuntu 23にはインストールできません。CyberPanelのインストールが失敗する原因の多くは、サーバーシステムの問題です。

CyberPanel のインストール中に、CyberPanel の 2 つのバージョンが含まれます。サイバーパネル そして サイバーパネルエンタープライズ これら2つのバージョンについて簡単に紹介したいと思います。

CyberPanel 100%の両バージョンは同一です。唯一の違いは、バックエンドで実行されているWebサーバーです。

- CyberPanel には OpenLiteSpeed が付属しており、無制限の数のドメインとワーカーに対して完全に無料です。

- CyberPanel EntはLiteSpeed Web Server Enterpriseに付属しており、1ドメインまでは無料でご利用いただけます。1ドメイン以上必要な場合は、料金ページをご覧ください。CyberPanelライセンスにはLiteSpeed Enterpriseライセンスの料金が含まれています。

CyberPanelは無料で、オープンソースのOpenLiteSpeedウェブサーバーを使用しています。CyberPanel Entは有料で、ウェブサーバーとしてLiteSpeed Web Server Enterpriseの商用版を使用しています。

2 つのバージョンの違いを見てみましょう。

サイバーパネル OpenLiteSpeed

OpenLiteSpeedは、無料のオープンソースウェブサーバーです。頻繁に変更されない単一のウェブサイトでよく使用されます。これは、OpenLiteSpeedでは新しい.htaccessファイルを読み込むために再起動が必要になるためです。

- 強力なキャッシュエンジン

- Apache互換の書き換えルール

- CyberPanelとDirectAdminの互換性

- 無制限のワーカープロセス

- 業界標準のmod_securityライブラリ

- オープンソース、無料

- コミュニティサポート

サイバーパネルエンタープライズ LiteSpeed ウェブサーバーエンタープライズ

LiteSpeed Web Server Enterprise Editionは、頻繁にアップデートが行われる共有ホスティング環境に最適です。LiteSpeed Web Serverは.htaccessへの変更を自動的に検出し、再起動することなく必要に応じて調整します。

- より強力なキャッシュエンジン

- Apacheと完全に互換性があります

- cPanel、Plesk、DirectAdmin、CyberPanel などと互換性があります。

- ライセンスに基づくワーカープロセスの数

- 独自の高性能mod_securityエンジン

- SSLハンドシェイクオフロード

- 商用版、無料

- 商用サポート

CyberPanel と CyberPanel Ent の詳細な機能比較をご覧ください。

CyberPanelとCyberPanel Entの詳細な機能を理解すれば、無料かつオープンソースのCyberPanelはWordPressウェブサイト構築のニーズを満たすことができます。CyberPanelをサーバーにインストールするのは非常に簡単です。

Googleで以下 雲仮想マシン インスタンスに CyberPanel をインストールします。

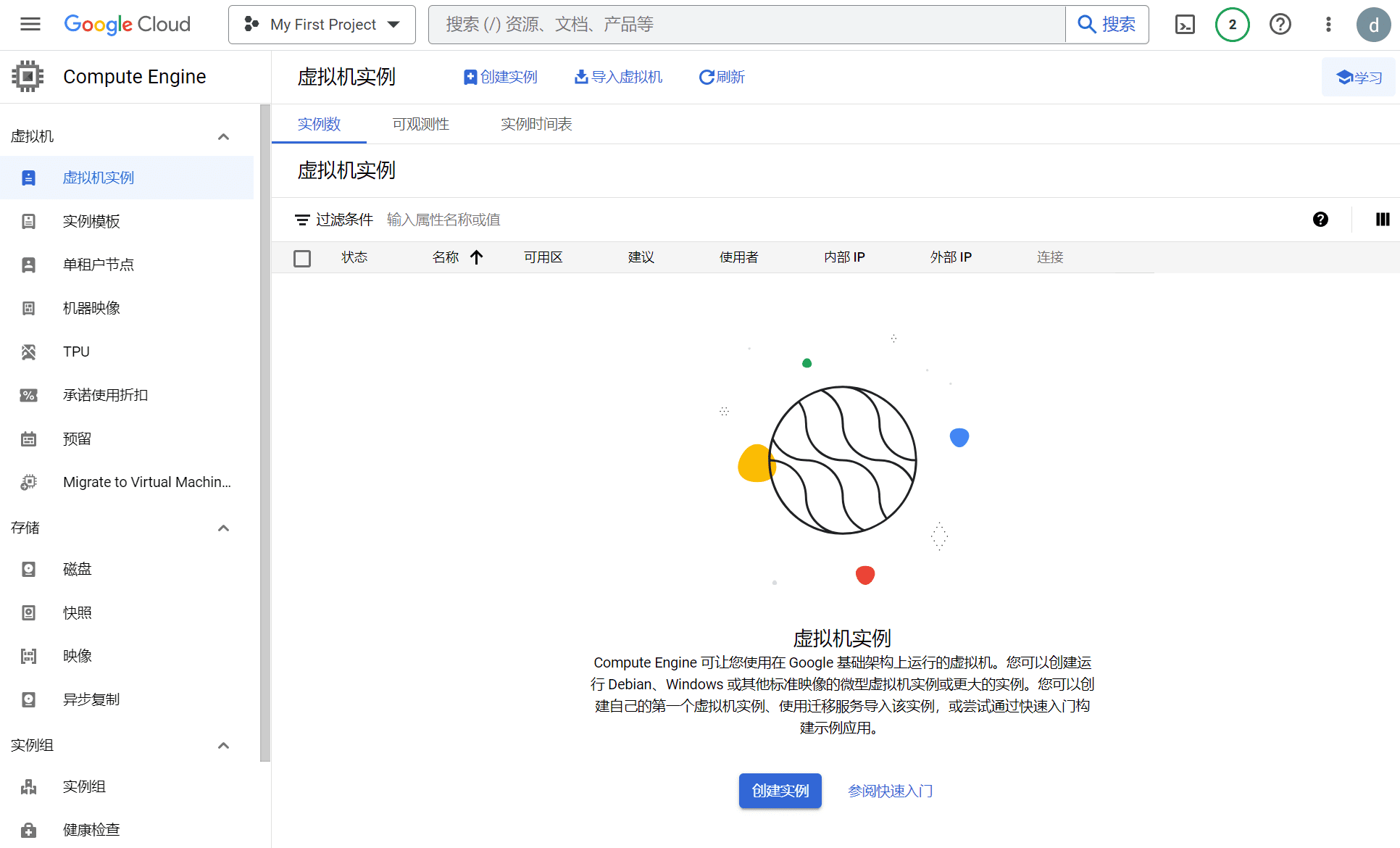

新しい Google Cloud VM インスタンスを作成する

まず、Google Cloud を有効にし、Google Cloud に Ubuntu 22.04 仮想マシン インスタンスを作成します。

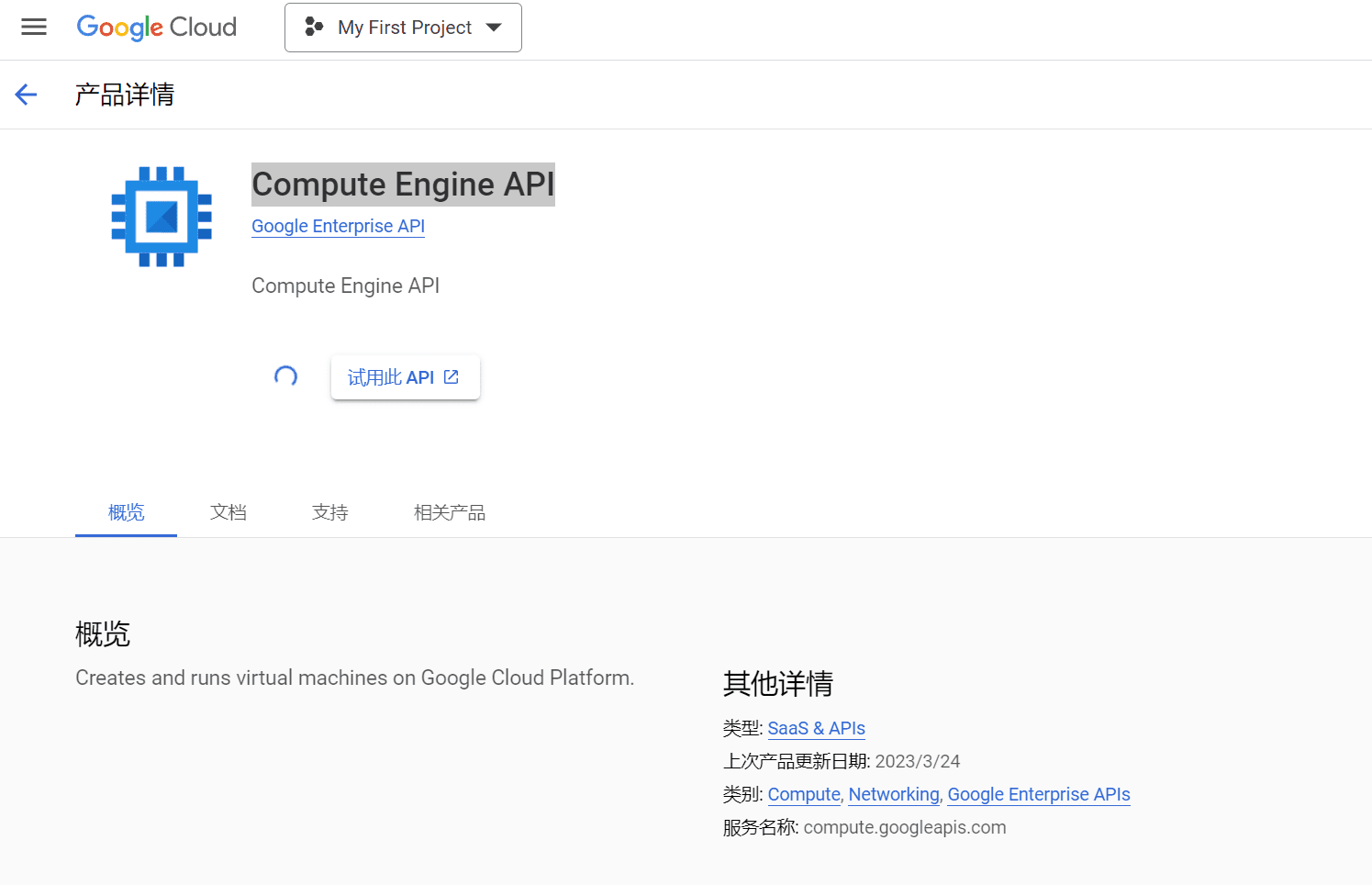

Google Cloud で、左側のメニューをクリックし、「Compute Engine」オプションをクリックして、「仮想マシンインスタンス」を選択します。仮想マシンインスタンスをまだ作成していない場合は、まず Compute Engine API を有効にする必要があります。

仮想マシンインスタンスで「インスタンスの作成」をクリックします。これで、新しいUbuntu仮想マシンインスタンスを作成する準備が整いました。

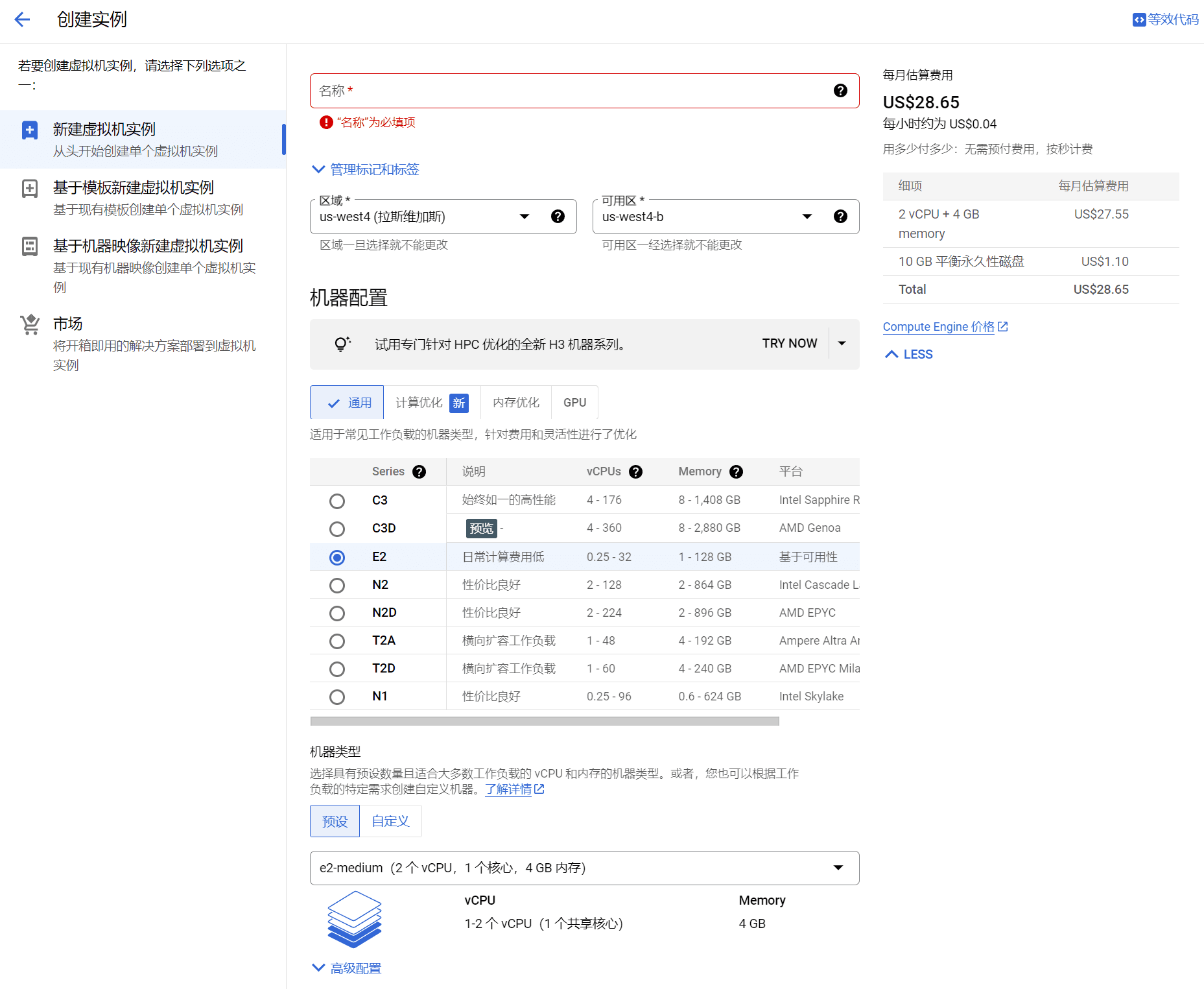

「インスタンスの作成」ページで新しい仮想マシンインスタンスの作成を開始し、構成情報を入力すると、右側に月額の見積もり費用が表示されます。無料のGoogle Cloudでは、400ドル相当のトライアルを3か月間無料でご利用いただけます。

名前: カスタム名またはデフォルト名(小文字と数字、特殊記号なし)を入力します

リージョン: VM インスタンスを作成するリージョンを選択します。すべてのエリアを検索するにはここをクリックしてください 海外のウェブサイトを構築する場合は、国ごとに異なる地域を選択できます。中国の場合、アジア地域は香港アクセス速度は非常に速いです。

アベイラビリティゾーン: デフォルト値で問題ありません。アベイラビリティゾーンとは、同じリージョン内の異なるマシンタイプと異なるIPノードを指します。

マシン構成:一般カテゴリではデフォルトでE2が選択されています。E2は初心者にとって十分な性能を備え、経済的で、日々のコンピューティングコストも低く抑えられます。

E2 マシンファミリーは、最大 32 個の vCPU、最大 128 GB のメモリ、vCPU あたり最大 8 GB を搭載でき、すべてのマシンファミリーの中で最も低コストです。E2 マシンファミリーには、Intel プロセッサまたは第 2 世代 AMD EPYC Rome プロセッサを搭載した事前定義された CPU プラットフォームが用意されています。プロセッサは仮想マシンの作成時に自動的に選択されます。このマシンファミリーは、Compute Engine で最も低価格で幅広いコンピューティング リソースを提供しており、特に確約利用割引と組み合わせると、その効果はさらに高まります。

E2およびN1ファミリーには、共有コアマシンタイプが含まれます。これらのマシンタイプは単一の物理コアを時分割で共有するため、リソースをあまり消費しない小規模なアプリケーションをコスト効率よく実行できます。

E2: 2 つの vCPU を提供し、短いバーストに使用できます。

以下のマシンタイプでは、ウェブサイトのトラフィック要件に応じてプリセットを選択してください。CPUの共有コア数と独立コア数を選択できます。プリセットには詳細なオプションがあります。ご希望のオプションがない場合は、カスタムオプションでCPUとメモリサイズをカスタマイズできます。

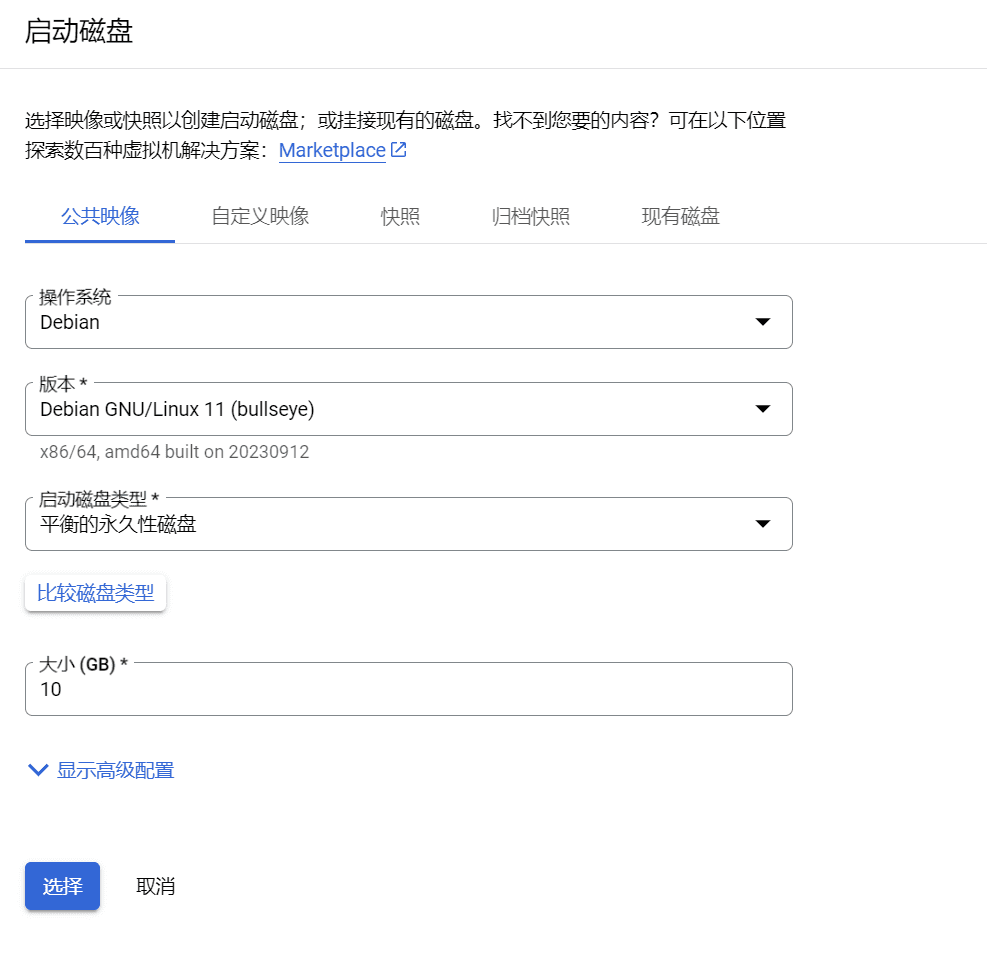

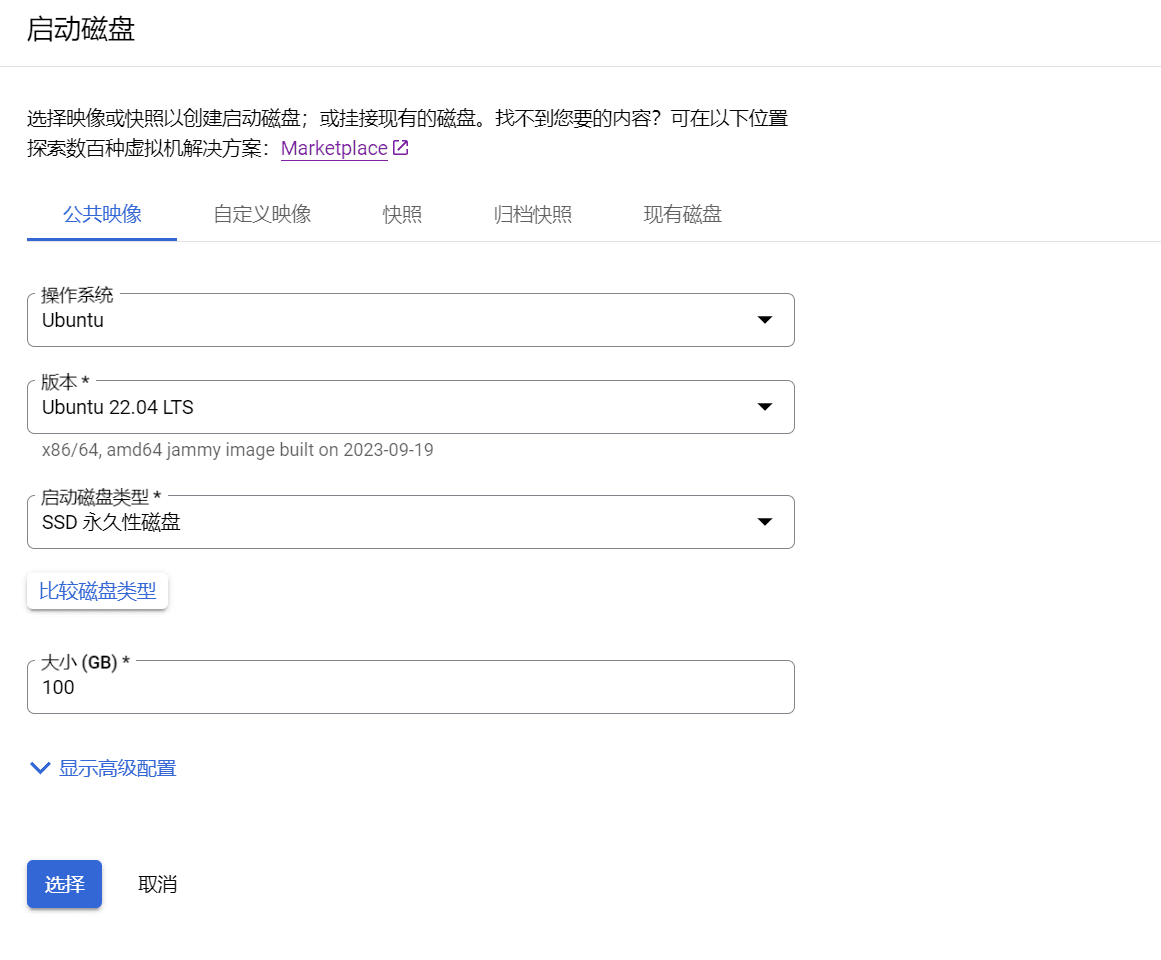

次のいくつかのオプションはデフォルトのままです。「起動ディスク」オプションで「変更」をクリックし、サーバーで使用するオペレーティングシステムを選択します。以下の公開イメージからオペレーティングシステムを選択してください。

設定例を次に示します。

オペレーティングシステム: Ubuntu

バージョン: Ubuntu 22.04 LTS (x84/64 オペレーティング システム バージョンを選択する必要があり、オペレーティング システム バージョンは上記で選択した仮想マシン インスタンスの CPU プラットフォーム アーキテクチャに対応している必要があります)

ブート ディスク タイプ: 最高のパフォーマンスを提供する SSD 永続ディスク。

サイズ:必要に応じてサイズを入力してください。通常、個人のウェブサイトやブログであれば100GBあれば十分です。それでも足りない場合は、オンラインディスクサイズを増やします。

選択したら、「選択」をクリックして VM インスタンスの作成を続行します。

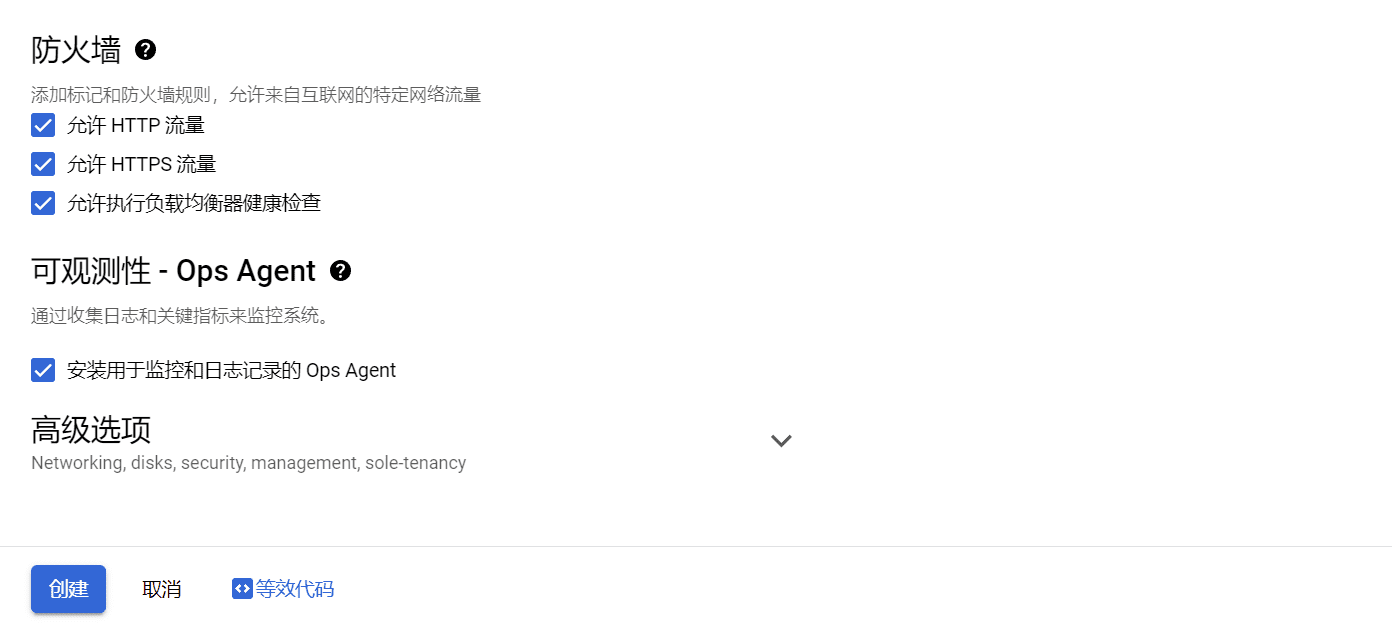

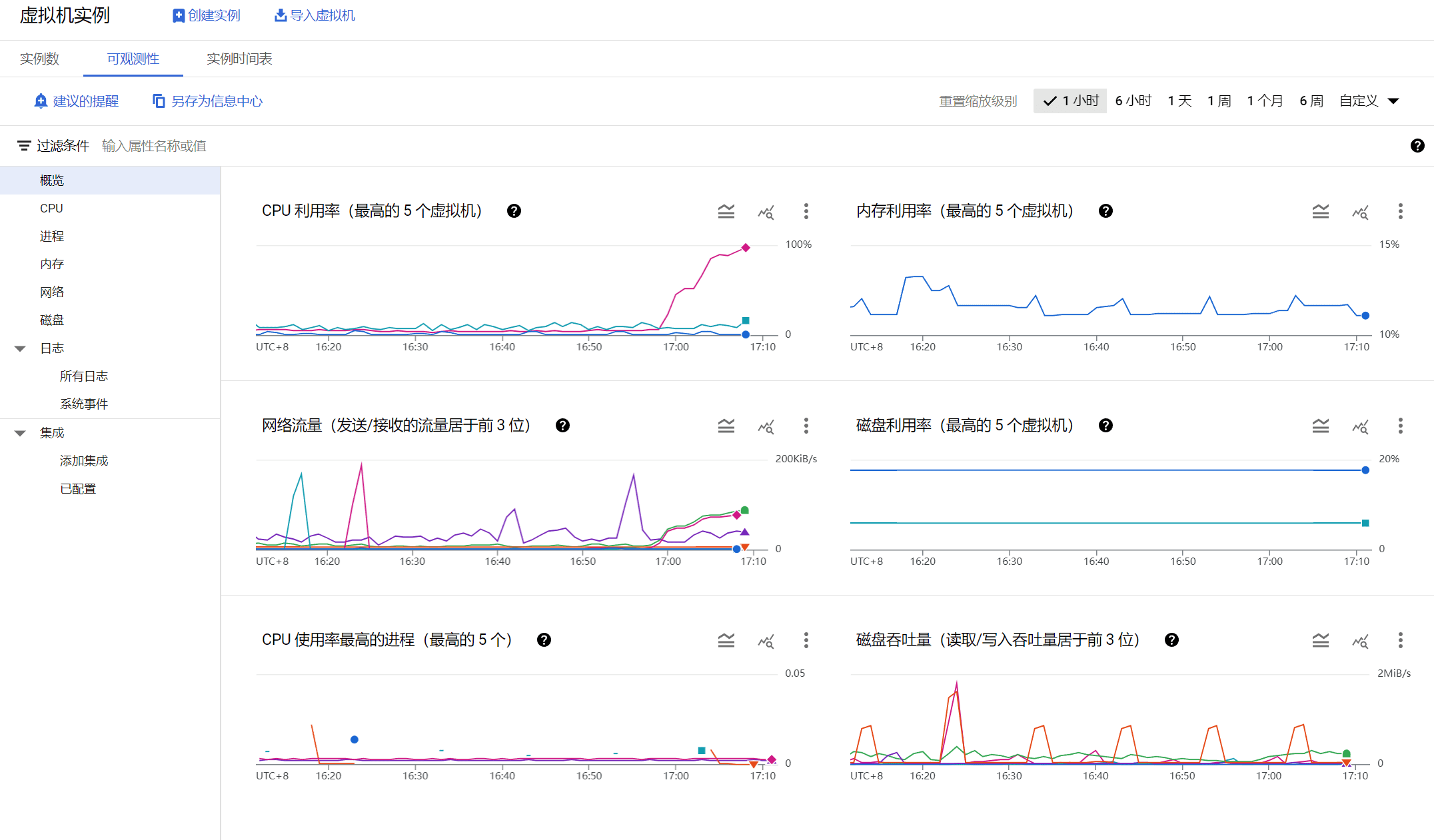

ファイアウォールのオプションで、3つのルールをチェックし、Observability Ops Agentをインストールします。

Ops Agentは、サーバーの状態をリアルタイムで監視するために使用されます。サーバーの運用・保守に非常に役立ちますので、ぜひインストールすることをお勧めします。

最後に「作成」をクリックすると、Ubuntu仮想マシンインスタンスが作成されます。次に、パブリック外部IPとファイアウォールを設定すれば、通常通り使用できます。

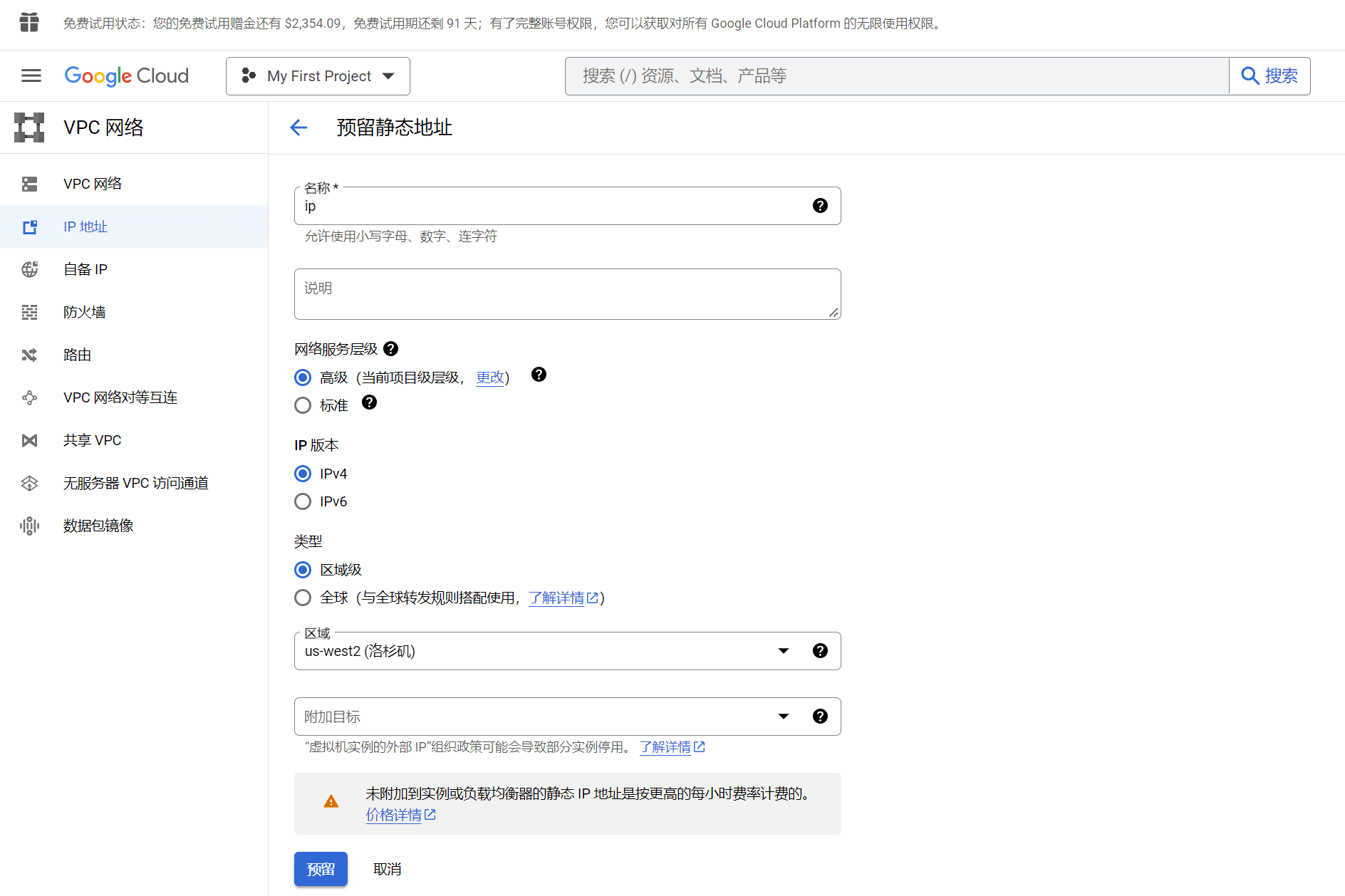

Google Cloud プラットフォームで、左側のメニューをクリックし、VPC ネットワーク内の IP アドレスを選択します。

「外部静的IPアドレスを予約」をクリックし、静的アドレスに名前を付けます。小文字、数字、ハイフンが使用できます。

「リージョンとアタッチターゲット」セクションで、作成した仮想マシンインスタンスのリージョンを選択します。リージョンを選択したら、下の「アタッチターゲット」をクリックして、作成した仮想マシンインスタンスにアタッチします。

注:インスタンスまたはロードバランサーに接続されていない静的IPアドレスは、時間単位の料金が高くなります。つまり、固定IPアドレスを申請した後、使用しない場合は、主に無駄とIPV4リソースの不足を回避するために、高額な料金が請求されます。

申請した外部IPアドレスにご満足いただけない場合は、複数の外部IPアドレスを申請し、ご満足いただけるIPアドレスを選択して、他のIPアドレスを削除できます。外部IPアドレスを削除するには、削除するIPアドレスにチェックを入れ、「固定アドレスの解放」をクリックしてください。

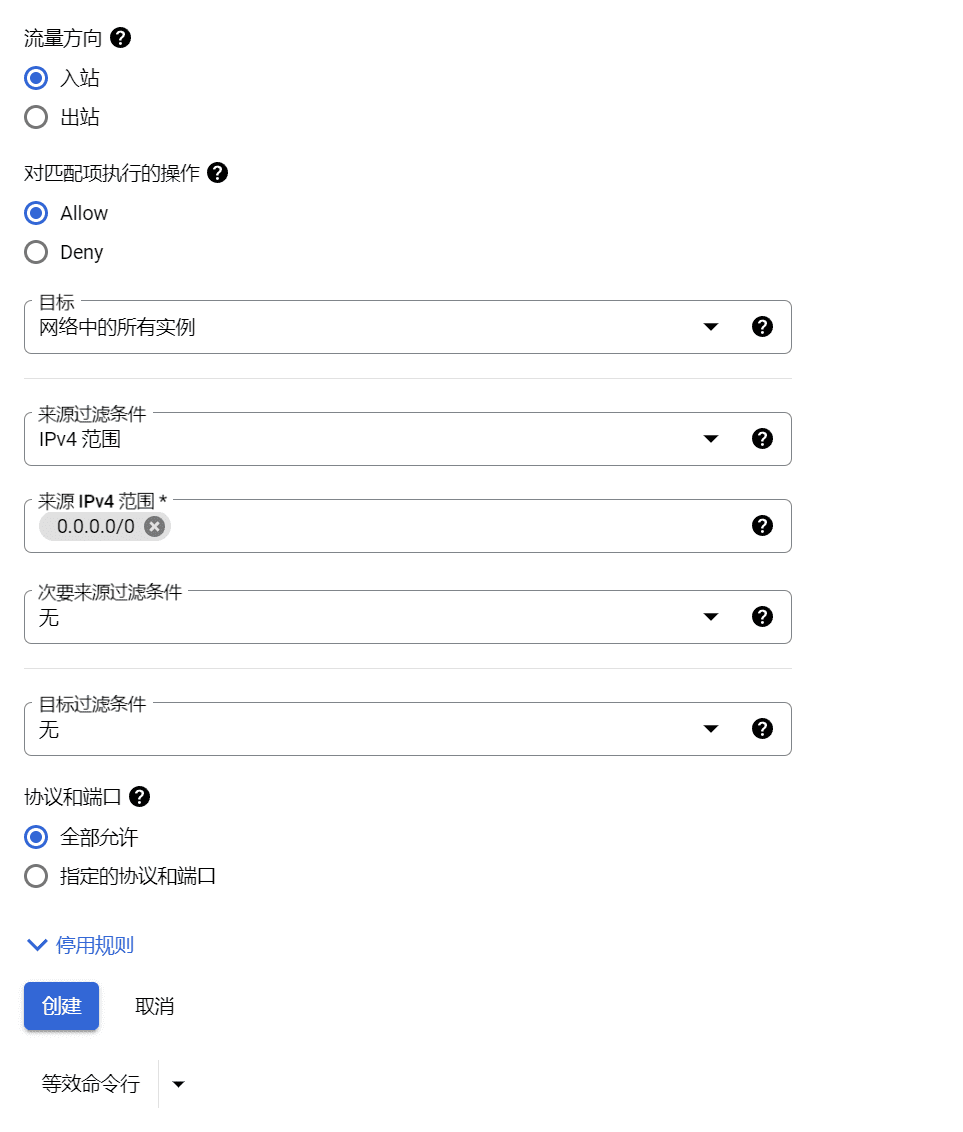

IPアドレスを申請したら、左側のメニューの「ファイアウォール」をクリックします。ここでGoogle Cloudのファイアウォールをオフにする必要があります。便宜上、サーバーのファイアウォールを使用することができます。ファイアウォールを次のように設定します。透明ファイアウォール、すべてのポートを開きます。

クリック ファイアウォールルールを作成する 新しいVPCファイアウォールルールを作成します。ファイアウォール名を入力します(例:all)

次に、追加のファイアウォール ルールを選択します。

トラフィック方向: デフォルトの着信

一致するアイテムに対して実行するアクション: デフォルト: 許可

目標: ネットワーク内のすべてのインスタンスを選択する

ソースフィルター: デフォルトの IPV4 範囲

ソース IPv4 範囲: 0.0.0.0/0 (すべての範囲を意味する) を入力

プロトコルとポート: すべて許可を選択

選択後、「作成」をクリックして、すべてのアクセス ポートが開いた透過ファイアウォールを作成します。

次に、簡単な設定を行うことでCyberPanelをインストールできます。Ubuntuサーバーの設定については、以下のリンクを参照してください。

UbuntuでSSHを有効にしてスワップパーティションを設定する

サイバーパネルをインストールする

最初のパス SSH サーバーに接続します:

CyberPanelのインストールは非常に簡単です。SSHツール(Xshell 7) SSH 経由で root ユーザーとしてサーバーにログインします。

SSHログイン成功後の更新システムソフトウェアバッグ

sudo apt update && sudo apt upgrade -y

次にインストールスクリプトを実行します

次のコマンドを実行してください。自動インストールスクリプトが起動し、LiteSpeedのバージョンとインストールするアドオンについていくつか決定するよう求められます。

シュ <(curl https://cyberpanel.net/install.sh || wget -O - https://cyberpanel.net/install.sh)

何らかの理由でrootとしてログインできない場合は、このコマンドを使用できます

sudo su - -c "sh <(curl https://cyberpanel.net/install.sh || wget -O - https://cyberpanel.net/install.sh)"

インストール後に例外が発生した場合は、バージョンのインストールをロールバックできます。

シュ <(curl https://raw.githubusercontent.com/usmannasir/cyberpanel/stable/preUpgrade.sh || wget -O - https://raw.githubusercontent.com/usmannasir/cyberpanel/stable/preUpgrade.sh)

インストールするにはバージョン番号を直接入力します(例:2.3.6 または 2.4.1)。

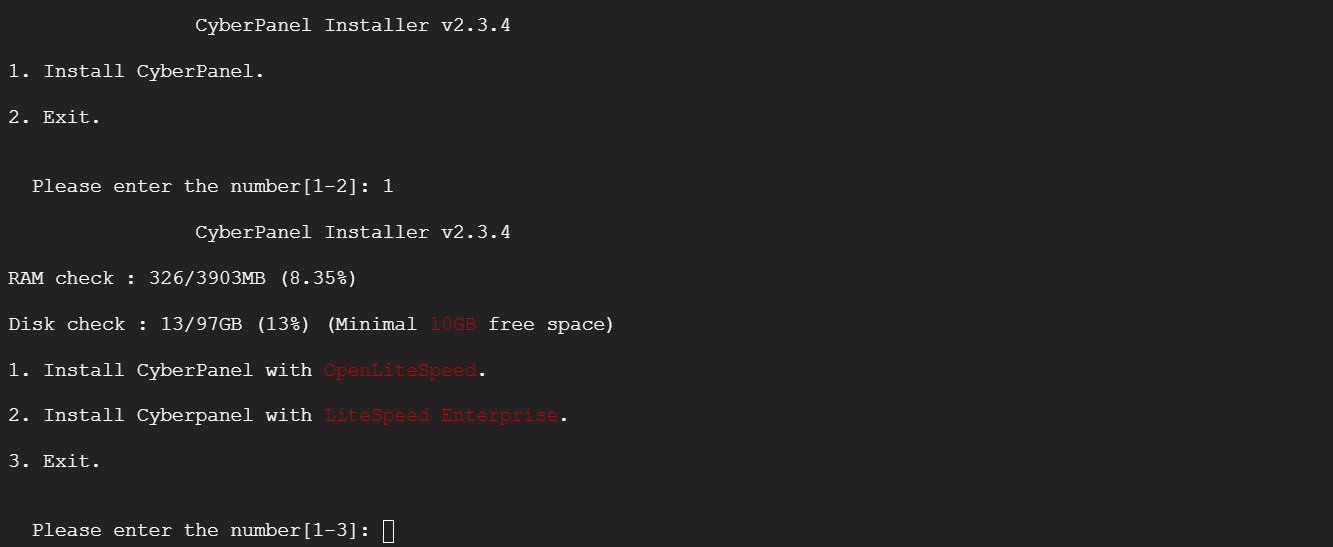

インストール スクリプトを入力すると、インストーラーが自動的に実行され、使用する LiteSpeed バージョンが選択されます。

インストールするLiteSpeedのバージョンを選択してください。LiteSpeed Enterpriseを選択する場合は、まずライセンスキーを取得してください。1ドメインまでは無料ですが、ライセンスキーを取得する必要があります。

インストールに失敗した場合は、オペレーティングシステムのバージョンをご確認ください。Ubuntu 20.04、Ubuntu 22.04、CloudLinux 7、CloudLinux 8、AlmaLinux 8を実行しているサーバーのみがサポートされています。

OpenLiteSpeedをインストールするには1を入力してください

PowerDNS、Postfix、Pure-FTPdの3つのアドオンをインストールするかどうか

Google CloudはSMTPポート25を無効にしているので、ポストフィックス メールサーバーはインストールされていても使用できません。また、メールサーバーは当面不要です。DNSサーバーとFTPサーバーも当面不要です。FTPはアップロードとダウンロードにXftp7を使用できます。これら3つの追加コンポーネントをインストールしないこともできます。もちろん、特定のニーズがある場合は、必要に応じてインストールすることもできます。

リモートMySQL(デフォルトN): N

データベースをリモートサーバーにインストールすることを許可します。MySQLデータベースをこのサーバーにインストールするには、「N」と入力します。データベースを別のサーバーにインストールする場合は、この手順で「Y」を選択してリモートデータベース接続を設定できます。

CyberPanelバージョン(デフォルトの最新バージョン):CyberPanelの以前のバージョンをインストールするか、Enterキーを押して最新バージョンをインストールするかを選択できます。

パスワードを設定してください。このステップを空白のままにすると、デフォルトのパスワード(デフォルトは「1234567」)が設定されます。「s」を使用して、独自の強力なパスワードを設定することをお勧めします。

次に、キャッシュ拡張機能を設定し、次の2つのキャッシュツールを追加します。メムキャッシュおよび Redis はデフォルトでインストールされます。

分散メモリオブジェクトキャッシュシステム、Memcached(デフォルト Y): Y

データベース、キャッシュ、メッセージ割り込みとして使用されるメモリ内データ構造ストレージ、Redis(デフォルト Y):Y

カーネルウォッチドッグは、システムの動作を監視するために使用されます。回復不可能なソフトウェアエラーによりシステムがハングした場合、自動的に再起動します。Enterキーを押して、CyberPanelのインストールを開始します。

インストールプロセスは自動的に行われます。サーバーの速度にもよりますが、約10分かかります。

インストールが完了したら、「y」と入力して再起動してください。その他の必要な操作を実行した後は、「reboot」と入力してください。

この時点で、CyberPanel がインストールされました。

ブラウザにhttps://ip:8090と入力してください

ユーザーパスワードを入力すると、サイバーパネルにアクセスできます。

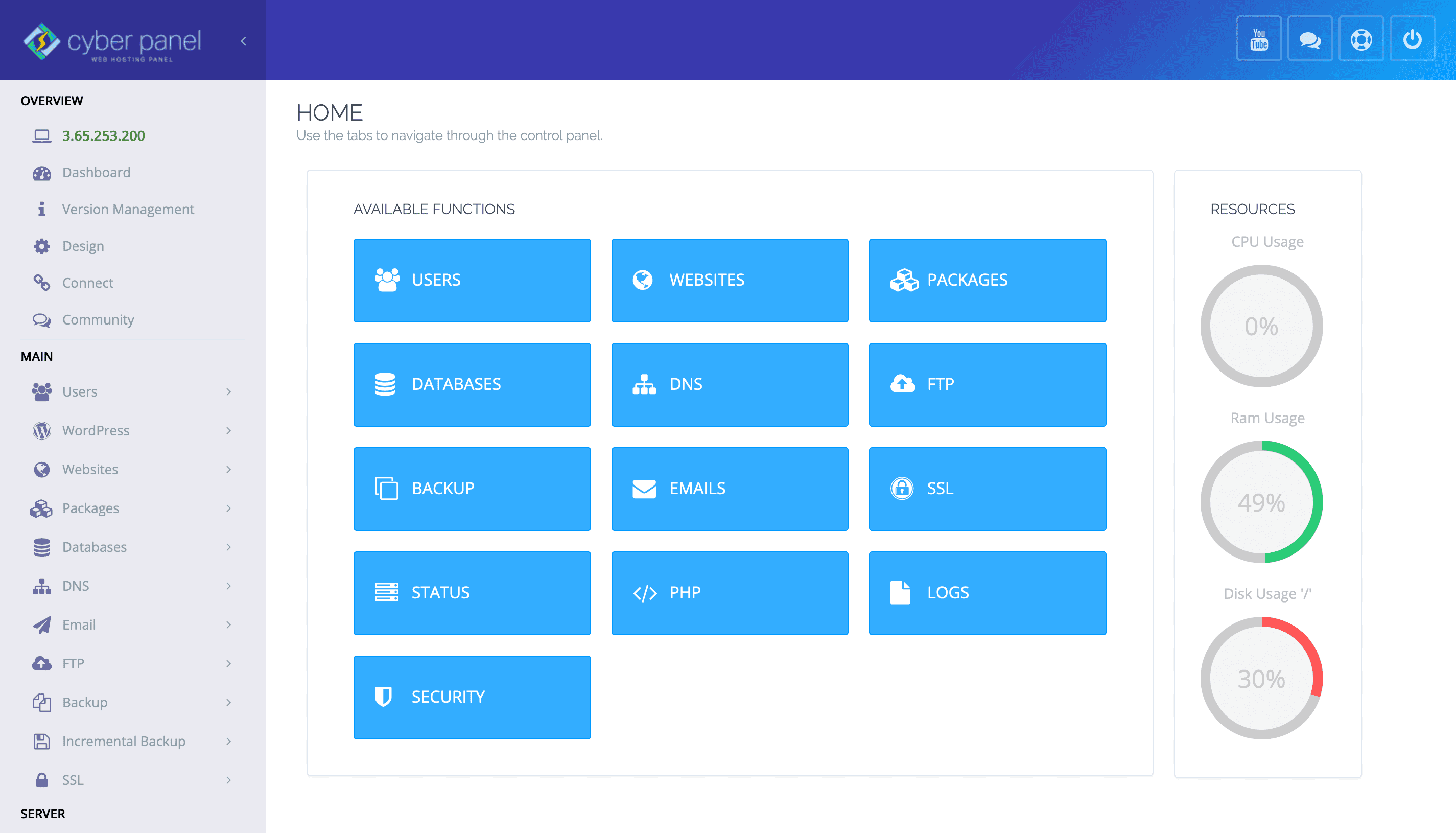

サイバーパネルの設定

以前は、ウェブサイトの Gtmetrix スコアと Google PageSpeed Insights スコアを最適化するのに頭を悩ませていましたが、CyberPanel + OpenLiteSpeed を使用すると、完全なグリーンや満点を簡単に達成できます。

CyberPanel をインストールしたら、段階的に設定を進めていきます。CyberPanel はすぐに使える状態ですが、本番環境に導入するには、まだ設定が必要な項目が数多くあります。

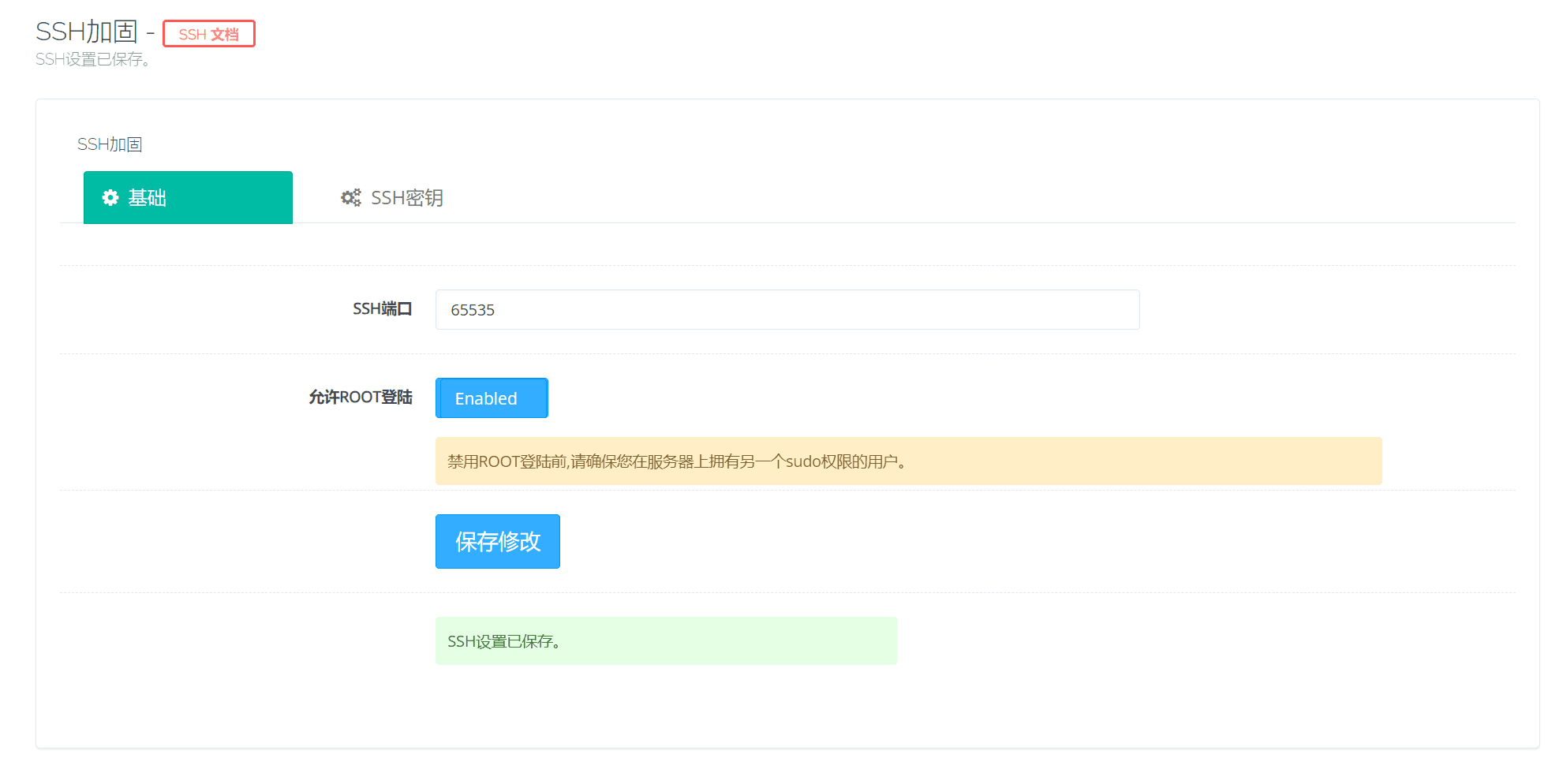

SSH設定

CyberPanel をインストールした後、追加ポートを再度有効化する必要があります。例えば、SSH ポートが以前に変更されていた場合、CyberPanel のインストール後に SSH で接続できなくなります。

CyberPanel にログイン後、左側のメニューで「セキュリティ」をクリックし、「SSH 強化」を選択して「変更の保存」をクリックすると、SSH 経由で通常通りログインできます。

そうでないと、SSH設定時にポート番号を変更したとしても、CyberPanelパネルをインストールした後、ファイアウォールでSSHポートが開放されていてもSSH接続ができなくなります。これはバグなのか、意図的な仕様なのかは分かりません。

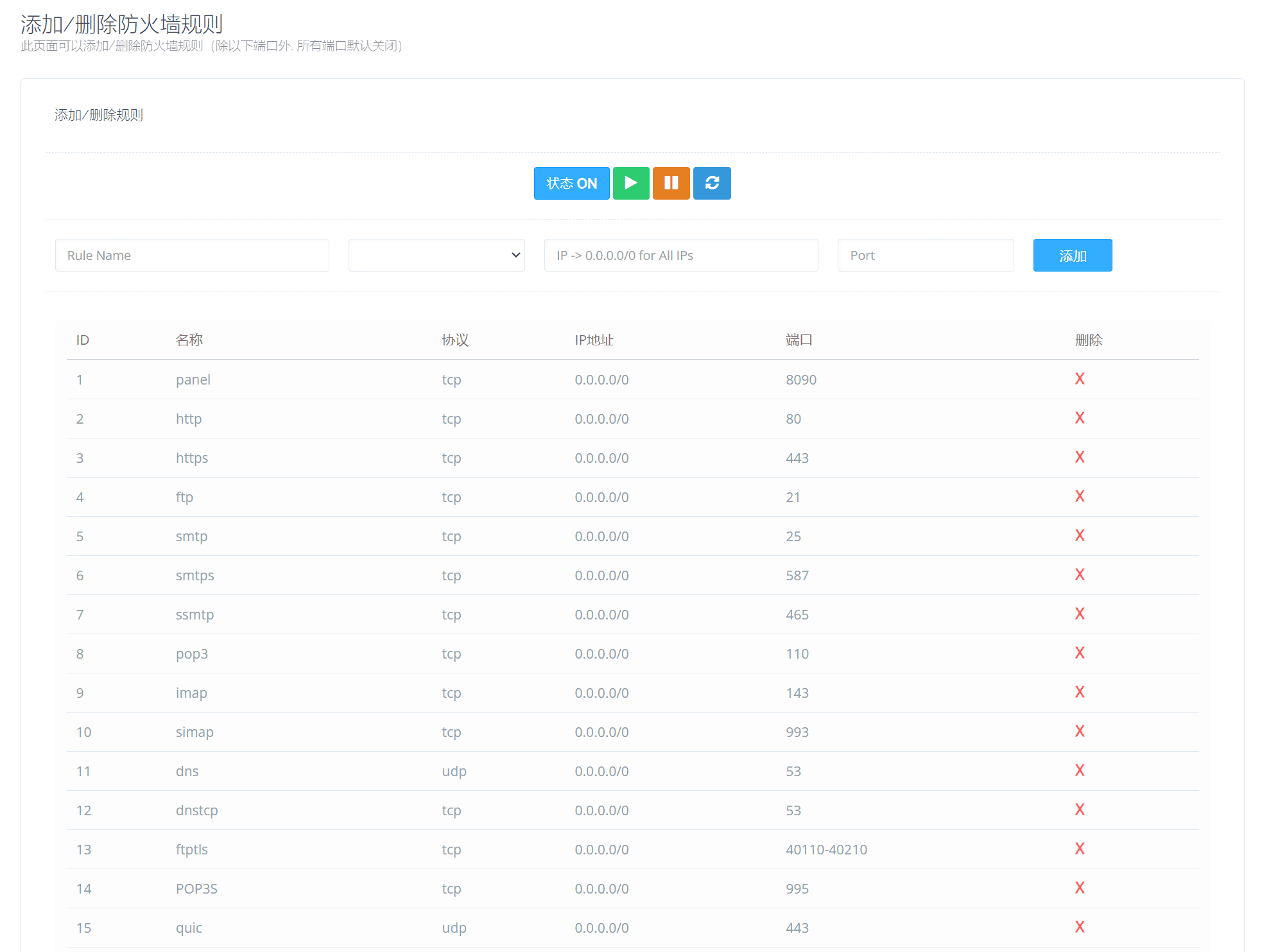

左メニュー安全性以下をクリックファイアウォールこのファイアウォールは、CyberPanel パネルのデフォルトのファイアウォールであり、ポートを開いたり閉じたりすることしかできません。

以前 Google Cloud 上に構築した透過型ファイアウォールは、プラットフォームレベルの保護壁である第 1 層ファイアウォールです。このファイアウォールは、サーバーレベルのファイアウォールである第 2 層ファイアウォールに属します。

ファイアウォールの設定

基本的なポート ファイアウォールに加えて、CyberPanel では CSF ファイアウォールと ModSecurity もインストールできます。ModSecurityの設定方法を見る

CSFは、海外の小規模企業が開発したLinuxシステム向けの無料ファイアウォールです。iptablesをベースに動作し、サーバーの負荷を効果的に軽減します。ブルートフォース攻撃によるパスワードクラッキングIPの自動遮断、オープンポートの管理、軽量DDosやCC攻撃への耐性などの機能を備えています。また、インストールと操作も非常に簡単です。私たちが日常的に使用するDAパネルやCPパネルにグラフィカルな操作インターフェースを備えており、LNMP環境へのインストールと使用も個々の一般ユーザー向けにサポートされています。

同時に、CyberPanel は Imunify ファイアウォール統合サービスも提供しています。

Imunify 360 は、Linux ベースの Web サーバーとすべてのホスト Web サイトをマルウェア感染、Web 攻撃、脆弱性の悪用、およびその他のすべての脅威から保護します。

Imunify360 をテストするにはどうすればよいですか? 14日間、Imunify360 のすべての機能を、サーバー数無制限で無料でお試しいただけます。クレジットカード情報の入力は不要です。試用期間終了後は、CloudLinux Network (CLN) (cln.cloudlinux.com)から Imunify360 のライセンスをご購入いただけます。

Imunifyは有料プラグインであり、推奨されません。無料のCSFファイアウォール機能で十分です。もちろん、WordPressをインストールした後は、他にも多くのセキュリティプラグインから選択できます。ここではファイアウォールについて詳しく説明しません。

CSF の無料ファイアウォールをインストールするか、CyberPanel パネルによって提供される基本ポート ファイアウォールをオフにしてから、WordPress にファイアウォールをインストールするかを選択できます。

WordPressのファイアウォールは、第3層ファイアウォール、つまりアプリケーション型ファイアウォールです。このファイアウォールはWordPress内で簡単に設定できます。

Dockerマネージャーの設定

Dockerはコンテナ化技術を用いて、アプリケーションのデプロイと実行をシンプルかつ容易にします。Dockerは、アプリケーションコードと、実行に必要なすべてのライブラリおよび依存関係をパッケージ化します。アプリケーションがパッケージ化されると、Dockerが利用可能なあらゆる環境で実行できるようになります。

CyberPanelは、Dockerコンテナとイメージを簡単に操作できる環境を提供します。デフォルトでは、CyberPanelのインストール時にDockerはインストールされません。

Docker Manager が必要な場合は、インストールできます。左側のメニューで、Docker Manager をクリックしてインストールします。

「Dockerをインストール」をクリックするとインストールプロセスが開始されます。インストールには数分かかる場合があります。インストールが完了すると、ページが自動的に更新されます。これで、Dockerイメージとコンテナを管理できるようになります。

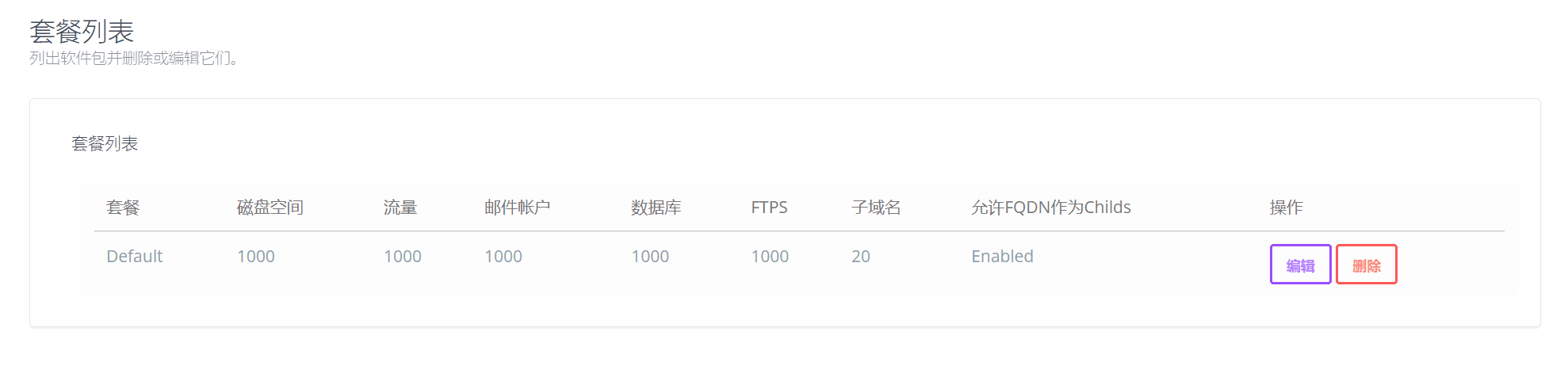

パッケージ構成の変更

ウェブサイトを構築する前に、まずパッケージ設定を変更する必要があります。CyberPanelはマルチユーザーモードであるため、ウェブサイトの構築は仮想マシンの販売ロジックに似ています。ウェブサイトを作成する際には、ウェブサイトのユーザー所有権とウェブサイトの制限を選択する必要があります。

このパッケージは、Web サイトのサイズを制限するために使用されます。

初期化されたパッケージ Default では、デフォルトのディスク容量とトラフィックはともに 1000、サブドメインの制限は 20 で、メール アカウント、データベース、FTPS は基本的に使用されないため、今のところ気にする必要はありません。

「編集」をクリックします。ドメイン名、ハードディスク容量、トラフィックを「0」に変更します(0は無制限を意味します)。変更後、「保存」をクリックします。

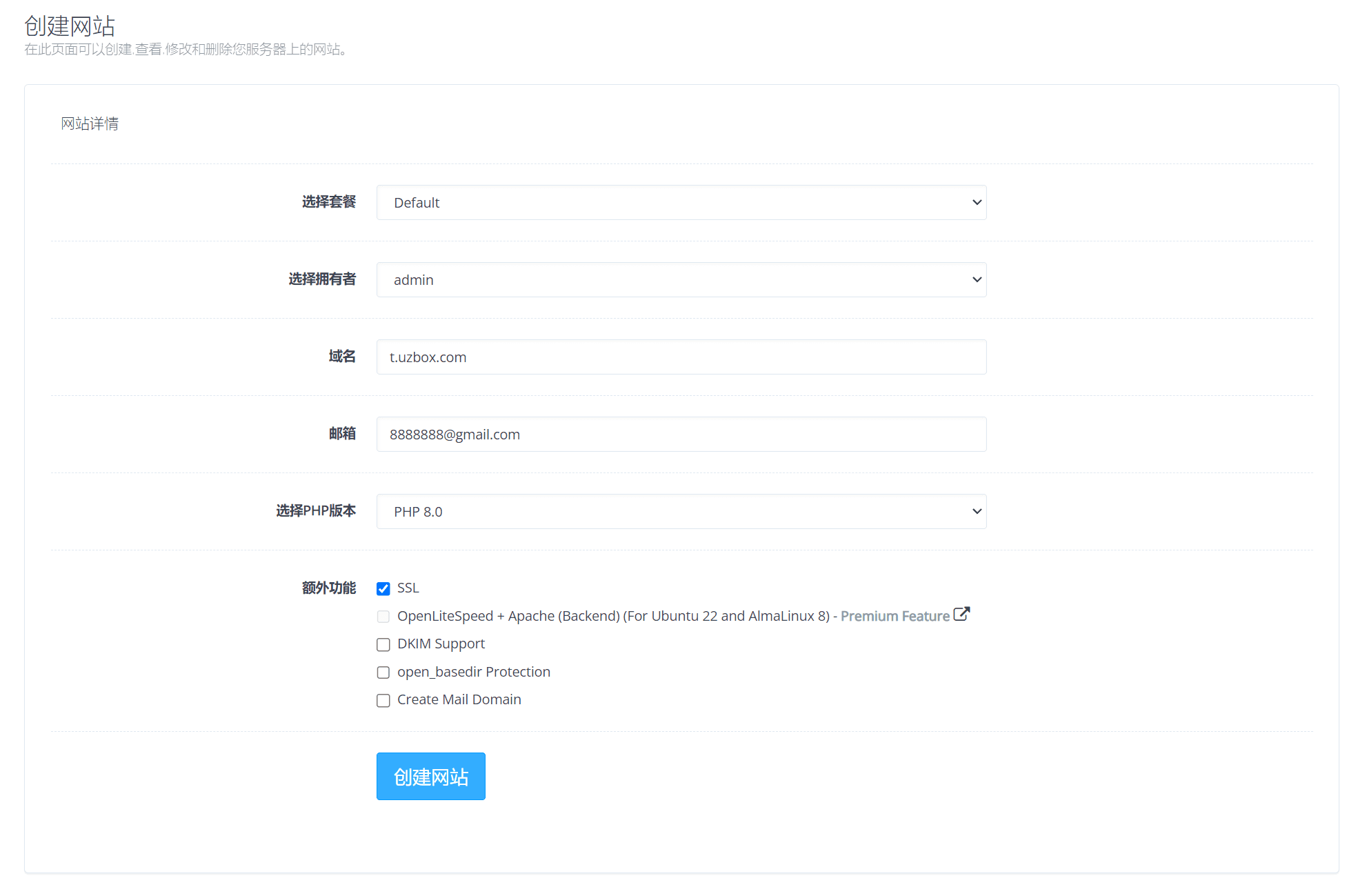

ウェブサイトを作成する

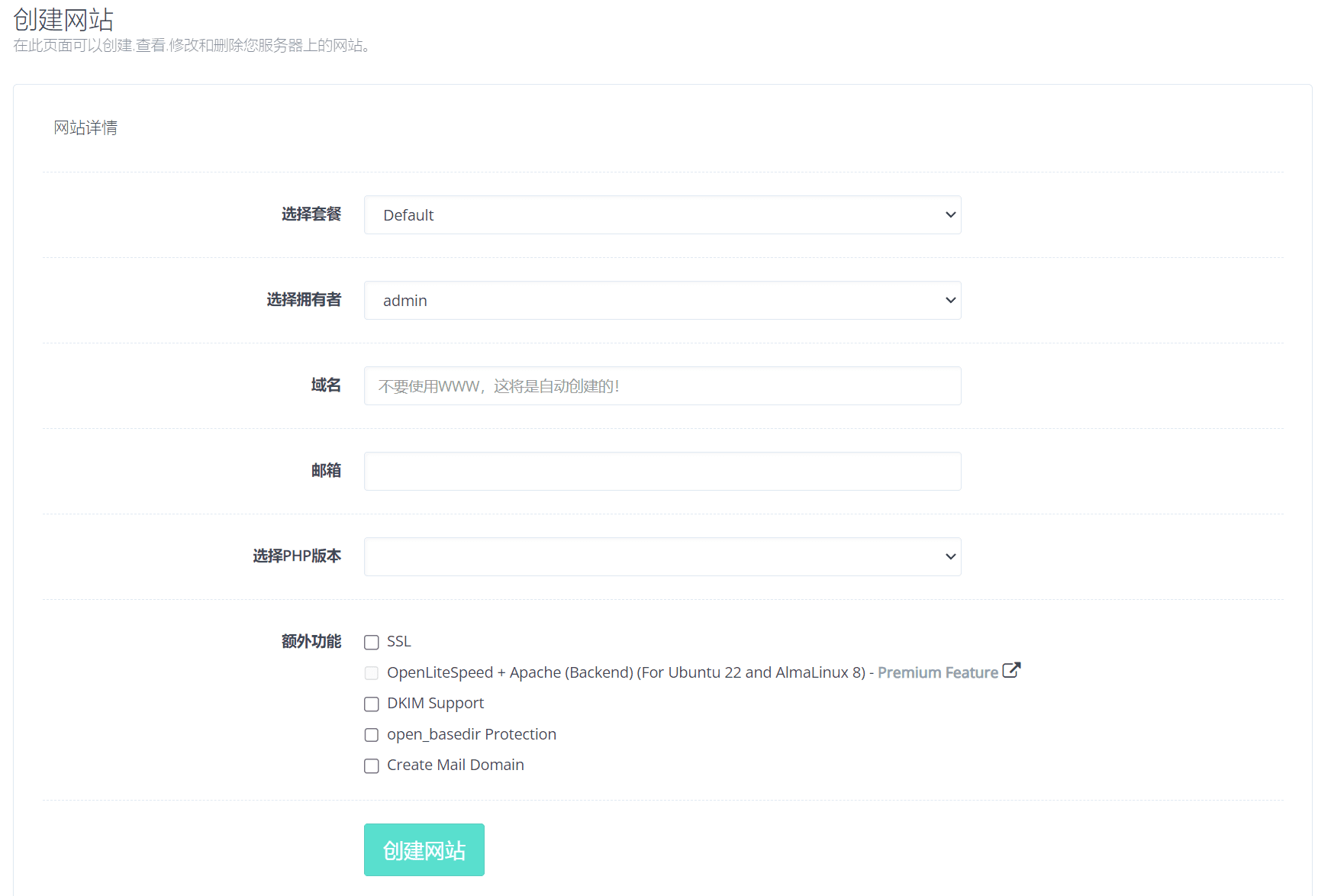

左側のメニューの「ウェブサイト」メニューの下で、「ウェブサイトの作成」をクリックします。

パッケージを選択: デフォルトではデフォルトが選択されています

所有者: デフォルトでは管理者が選択されています

ドメイン名:メインドメイン名のみを入力してください。www を入力する必要はありません。www に紐づくドメイン名は自動的に決定されます。セカンドレベルドメイン名の場合は、セカンドレベルドメイン名を直接入力してください。

メールアドレス: 自由にご記入ください

選ぶPHPバージョン: PHP 8.0 が選択されています。選択できる PHP バージョンは複数あります。PHP7.4は比較的安定していますが、PHP8.0とPHP8.1では時々不可解な障害が発生します。問題が発生した場合は、PHPバージョンをPHP7.4に切り替えることができます。

追加機能: SSLをチェックすると、SSLをチェックした後に自動的に生成されますSSL証明書。

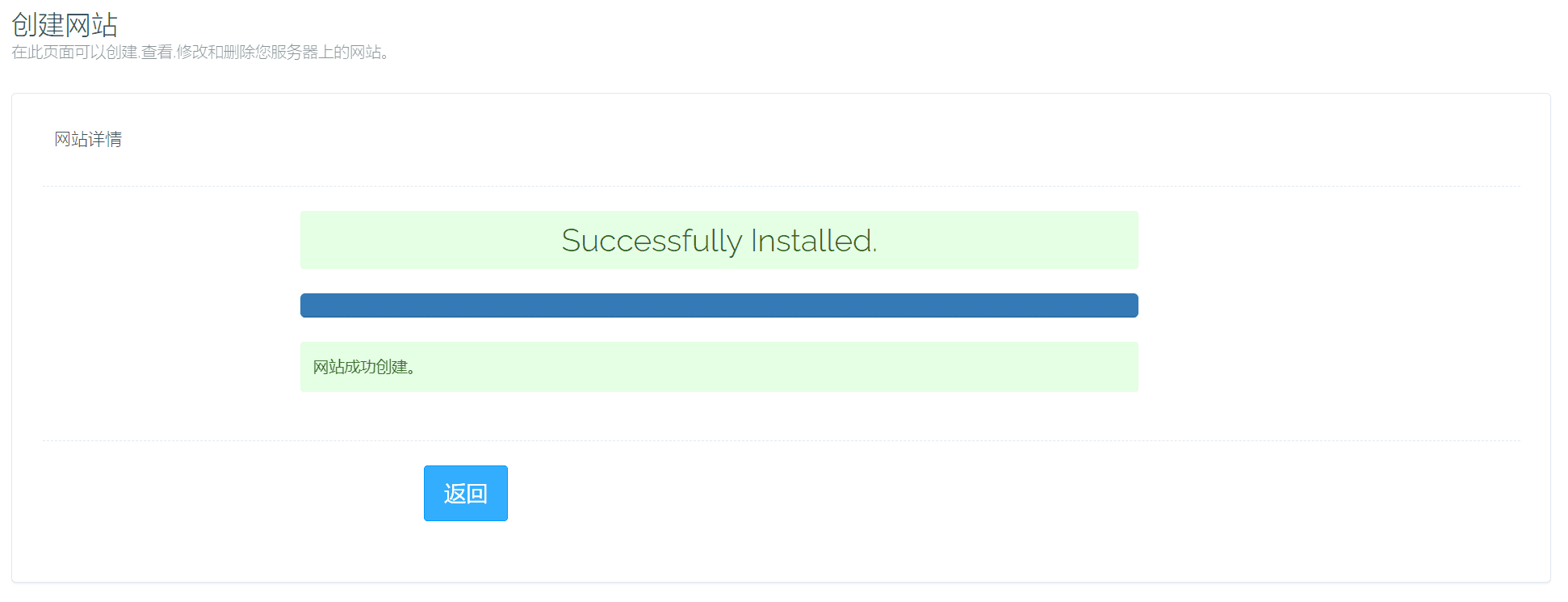

「Web サイトの作成」をクリックすると、Web サイトが作成されます。

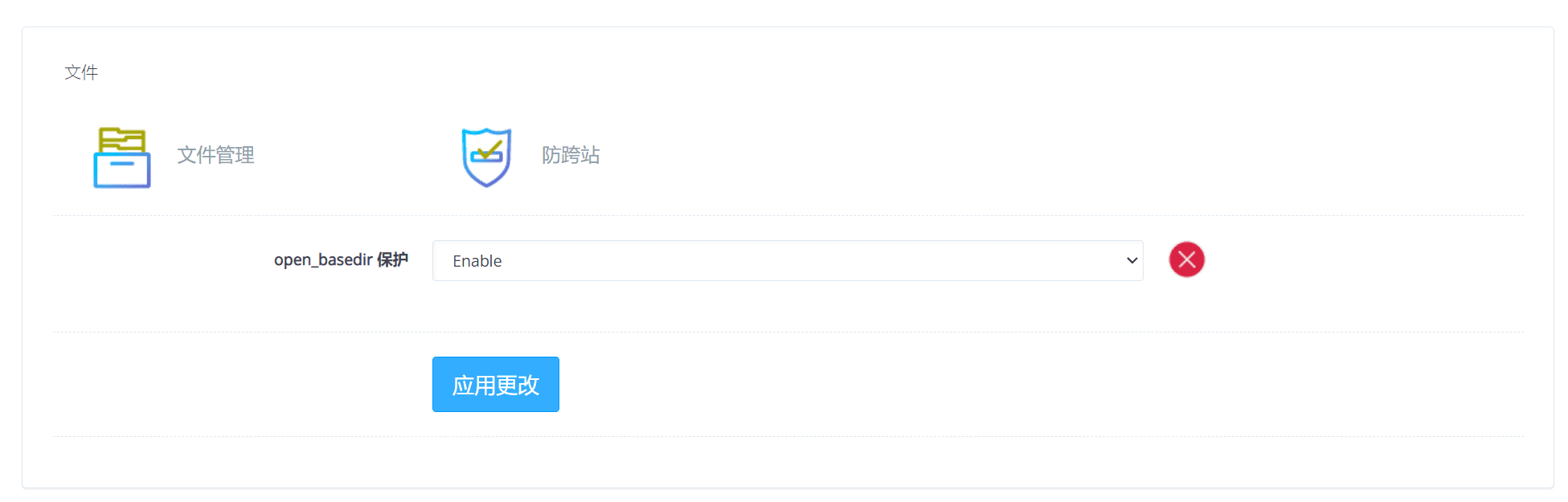

open_basedir 保護は、PHP スクリプトが指定されたパス (例: open_basedir "/home/domain.com/") の外部のファイルシステムにアクセスすることを禁止します。

open_basdirにこのパスを指定すると、PHPコードは/home/domain.com/の範囲外のファイルシステムパスにアクセスできなくなります。

これは基本的に、サーバー上の単一のサイトがハッキングされるのを防ぐのに役立ちます。

クロスサイト攻撃を防ぐために open_basdir を有効にする場合は、Web サイトのファイル オプションの下にあるクロスサイト対策アイコンを見つけてクリックしてアクティブ化します。

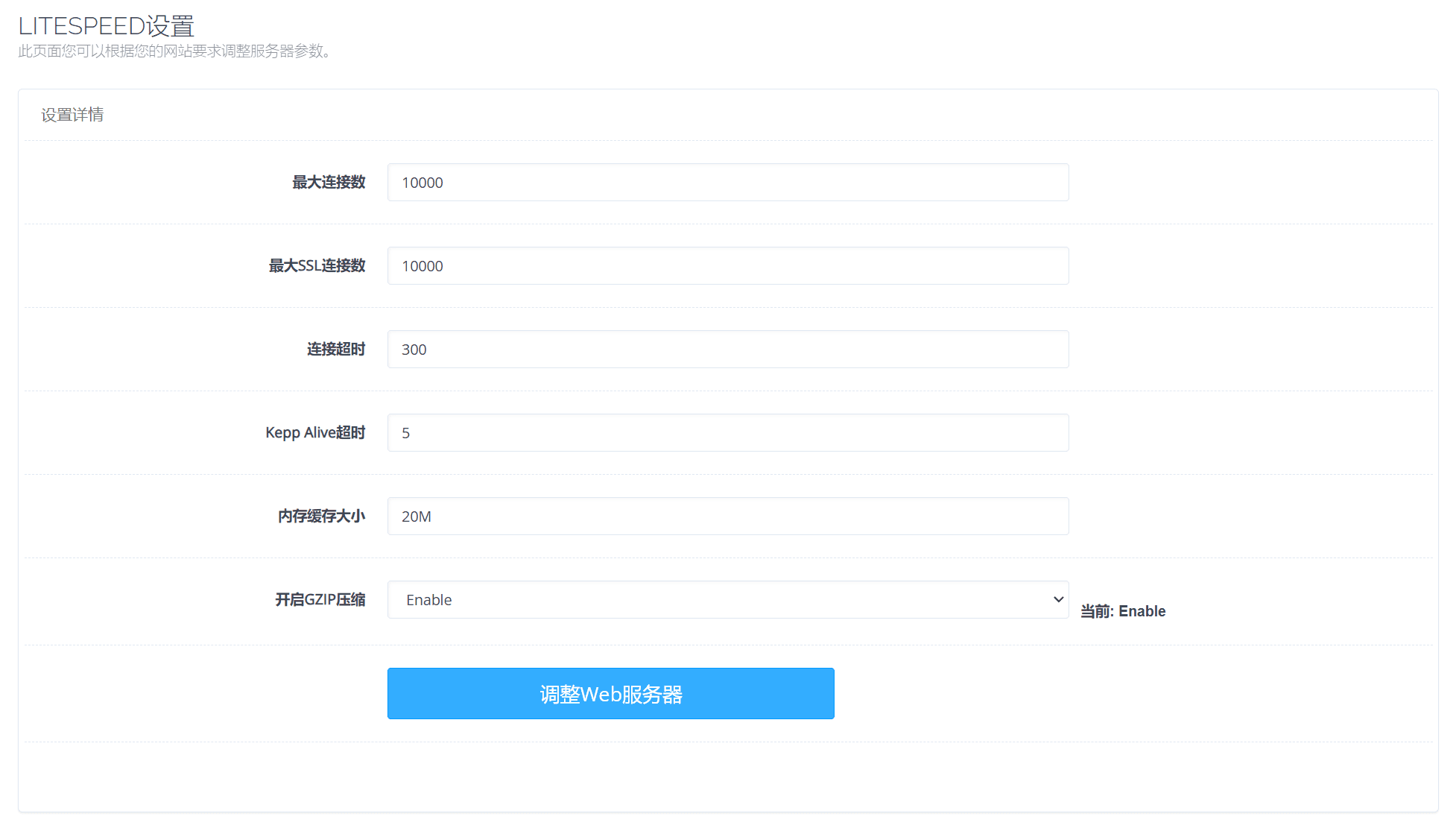

LiteSpeed設定

サーバー設定メニューで、LiteSpeed設定

これは LiteSpeed サーバーのグローバル設定です。

最大接続数: 10,000

サーバーが受け入れ可能な同時接続の最大数を指定します。これには、通常のTCP接続とSSL接続の両方が含まれます。この制限に達すると、サーバーはアクティブなリクエストを完了した時点で「Keep-Alive」接続を閉じます。

サーバーが「root」ユーザーによって起動されると、サーバーは各プロセスのファイル記述子の制限を自動的に調整しようとします。ただし、自動調整が失敗した場合は、この制限を手動で増やす必要がある場合があります。

10,000 人のユーザーが同時にオンラインになりますが、これは十分な数であり、もちろん理想的な値です。

SSL接続の最大数: 10000

サーバーが受け入れる同時SSL接続の最大数を指定します。同時SSL接続と非SSL接続の合計数は「最大接続数」の制限を超えることはできないため、許可される最大SSL接続数はこの制限よりも低くする必要があります。

接続タイムアウト: 300

リクエスト内の接続に許容される最大アイドル時間を指定します。接続がこの時間アイドル状態(つまり、I/Oアクティビティがない状態)のままの場合、接続は閉じられます。

値を可能な限り低く設定すると、サービス拒否攻撃の際に無効な接続によって拘束される可能性のある接続を解放するのに役立ちます。

キープアライブタイムアウト: 5

持続接続リクエストの最大アイドル時間を指定します。この時間内に新しいリクエストが受信されない場合、接続は閉じられます。この設定はHTTP/1.1接続にのみ適用されます。HTTP/2接続ではアイドル時間がより長くなるため、この設定の影響を受けません。膜指輪。

1ページビューのすべてのリクエストを処理できる程度の値を設定することを推奨します。持続接続時間を延長する必要はありません。値を小さくすることで、アイドル接続を減らし、より多くのユーザーにサービスを提供できるようになり、サービス拒否攻撃を防ぐことができます。ほとんどのアプリケーションでは、2~5秒が妥当な範囲です。Litespeedは、非持続接続環境で非常に効率的です。

メモリキャッシュサイズ: 2048M

小さな静的ファイルのキャッシュ/提供に割り当てられるメモリの合計を指定します。

開けるGZIP圧縮:有効にする

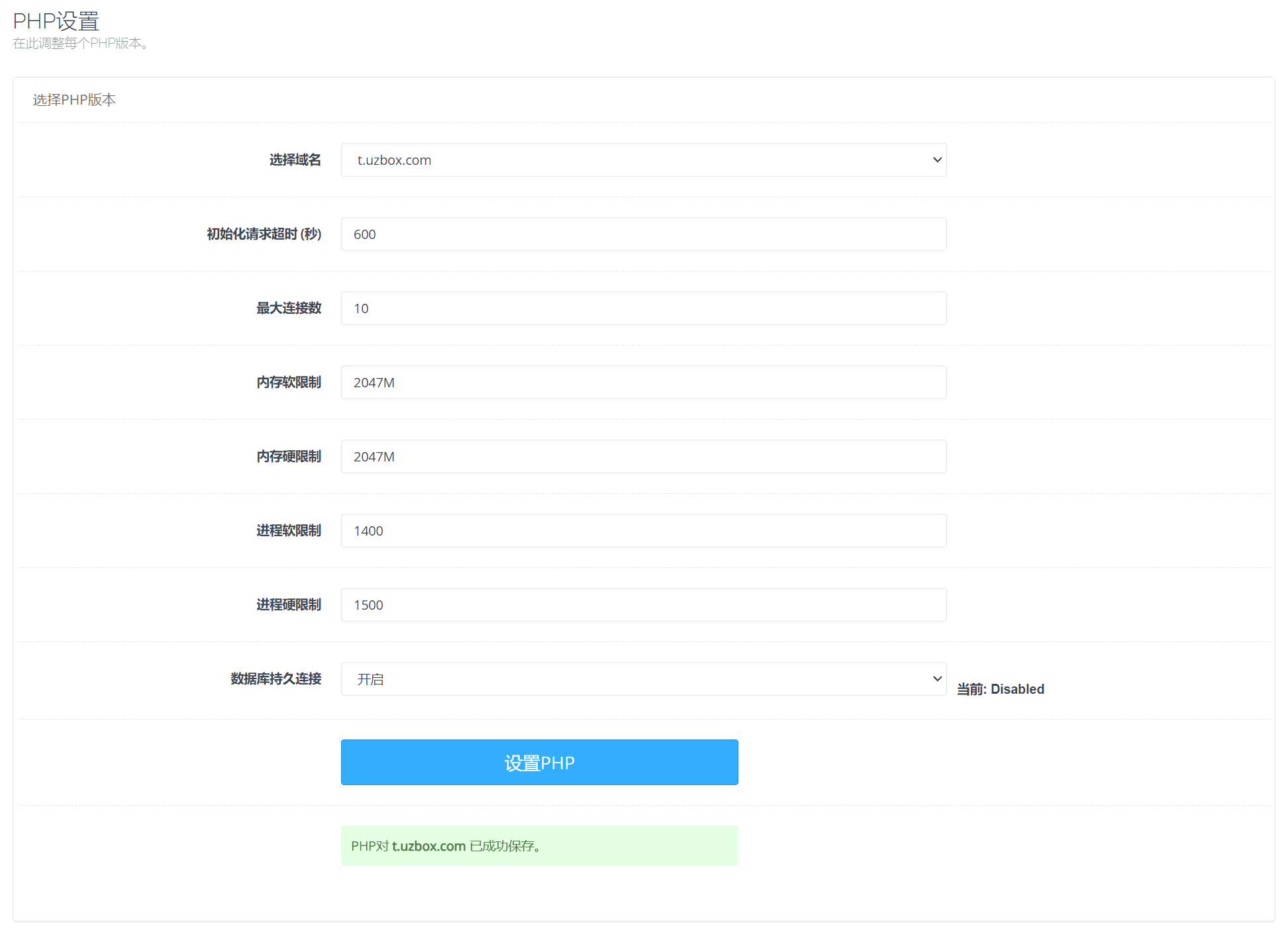

PHP設定

サーバー設定メニューには、各ウェブサイト固有のPHP設定があります。ウェブサイトのドメイン名を選択すると、対応するPHPパラメータを設定できます。

初期化要求のタイムアウト(秒): 600

新規接続の最初のリクエストに対する外部アプリケーションからの応答をサーバーが待機する最大時間を指定します。サーバーがこの制限時間内に外部アプリケーションからデータを受信しない場合、接続は不良とマークされます。これにより、外部アプリケーションとの通信問題を迅速に特定できます。一部のリクエストの処理に時間がかかる場合は、503エラーメッセージを回避するために、この制限値を増やしてください。

最大接続数: 2000

サーバーと外部アプリケーション間で確立できる同時接続の最大数を指定します。この設定は、外部アプリケーションが同時に処理できるリクエストの数を制御します。ただし、実際の制限は外部アプリケーション自体によって異なります。外部アプリケーションの速度が十分でない場合、または多数の同時リクエストを処理できない場合は、この値を大きくしても効果はありません。

高い値を設定しても、必ずしも高いパフォーマンスが得られるわけではありません。外部アプリケーションに過負荷をかけない値に設定することで、最高のパフォーマンス/スループットが得られます。

メモリソフト制限: 2047M

この制限は、ソフトウェアのバグや意図的な攻撃による過剰なメモリ使用から保護することを主な目的としており、通常の使用を制限するものではありません。十分なメモリを確保してください。十分なメモリがないと、アプリケーションが失敗し、503エラーが返される可能性があります。制限は、サーバーレベルまたは個々の外部アプリケーションレベルで設定できます。個々の外部アプリケーションレベルで制限が設定されていない場合は、サーバーレベルの制限が適用されます。

どちらのレベルでも制限が設定されていない場合、または制限値が 0 に設定されている場合、オペレーティング システムのデフォルト設定が使用されます。

メモリのハード制限: 2047M

「メモリソフトリミット(バイト)」と非常に似ていますが、ユーザープロセス内ではソフトリミットをハードリミット値まで緩和できます。ハードリミットは、サーバーレベルまたは個々の外部アプリケーションレベルで設定できます。個々の外部アプリケーションレベルで制限が設定されていない場合は、サーバーレベルの制限が使用されます。

どちらのレベルでも制限が設定されていない場合、または制限値が 0 に設定されている場合、オペレーティング システムのデフォルト設定が使用されます。

プロセスのソフト制限: 1400

ユーザーが作成できるプロセスの総数を制限します。この制限には、新しく開始されたプロセスだけでなく、既存のプロセスすべてがカウントされます。

この制限は、サーバーレベルまたは個々の外部アプリケーションレベルで設定できます。アプリケーションレベルで設定されていない場合は、サーバーレベルの制限が使用されます。値が0の場合、またはサーバーレベルとアプリケーションレベルのどちらの制限も設定されていない場合は、オペレーティングシステムのデフォルト設定が使用されます。

プロセスのハード制限: 1500

「プロセスソフトリミット」と非常によく似ていますが、ソフトリミットはユーザープロセス内でハードリミット値まで緩和できます。ハードリミットは、サーバーレベルまたは個々の外部アプリケーションレベルで設定できます。個々の外部アプリケーションレベルで制限が設定されていない場合は、サーバーレベルの制限が使用されます。どちらのレベルでも制限が設定されていない場合、または制限値が0に設定されている場合は、オペレーティングシステムのデフォルト設定が使用されます。

データベースの永続接続: 有効

リクエスト処理後に接続を維持するかどうかを指定します。持続的な接続はパフォーマンスを向上させますが、一部のFastCGI外部アプリケーションは持続的な接続を完全にサポートしていません。デフォルトは「オン」です。

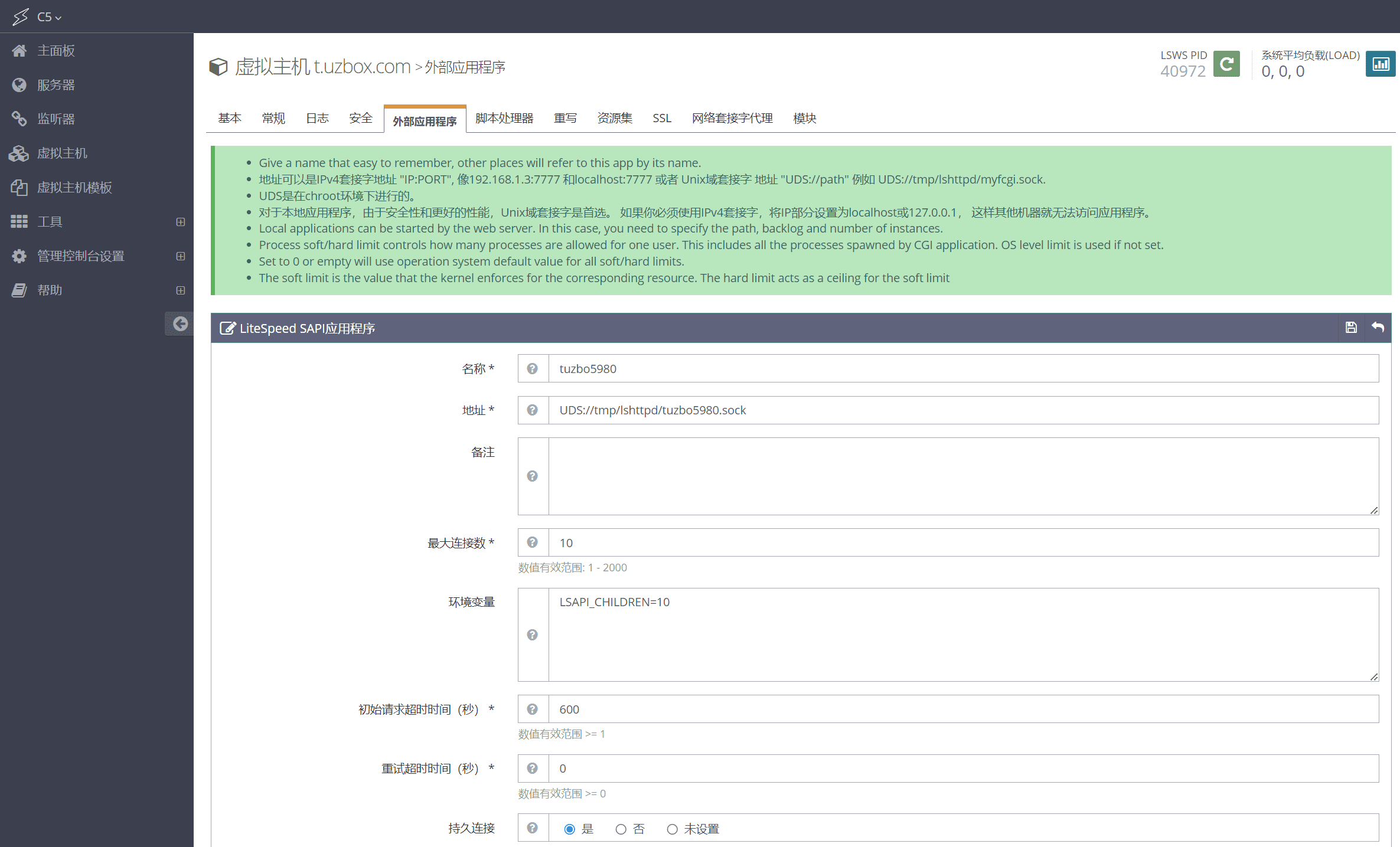

注:PHP設定において、データベースの持続接続にバグがあります。ウェブサイト作成後、データベースの持続接続はデフォルトでオンになります。しかし、ウェブサイトのPHP設定後、データベースの持続接続をオンにしても、保存後にオフになってしまいます。OpenLiteSpeedのバックグラウンドでオンにするには、手動で設定する必要があります。

データベースの持続接続を手動で設定するには、OpenLiteSpeedバックエンドにログインし、仮想ホストで対応するドメイン名を選択し、外部アプリケーションで持続接続を「はい」に変更します。その後、右上の「保存」をクリックし、「スムーズ再起動」をクリックして設定を有効にします。PHP設定を再度変更する場合は、データベースの持続接続も手動で設定する必要があります。そうしないと、常に閉じられた状態になります。

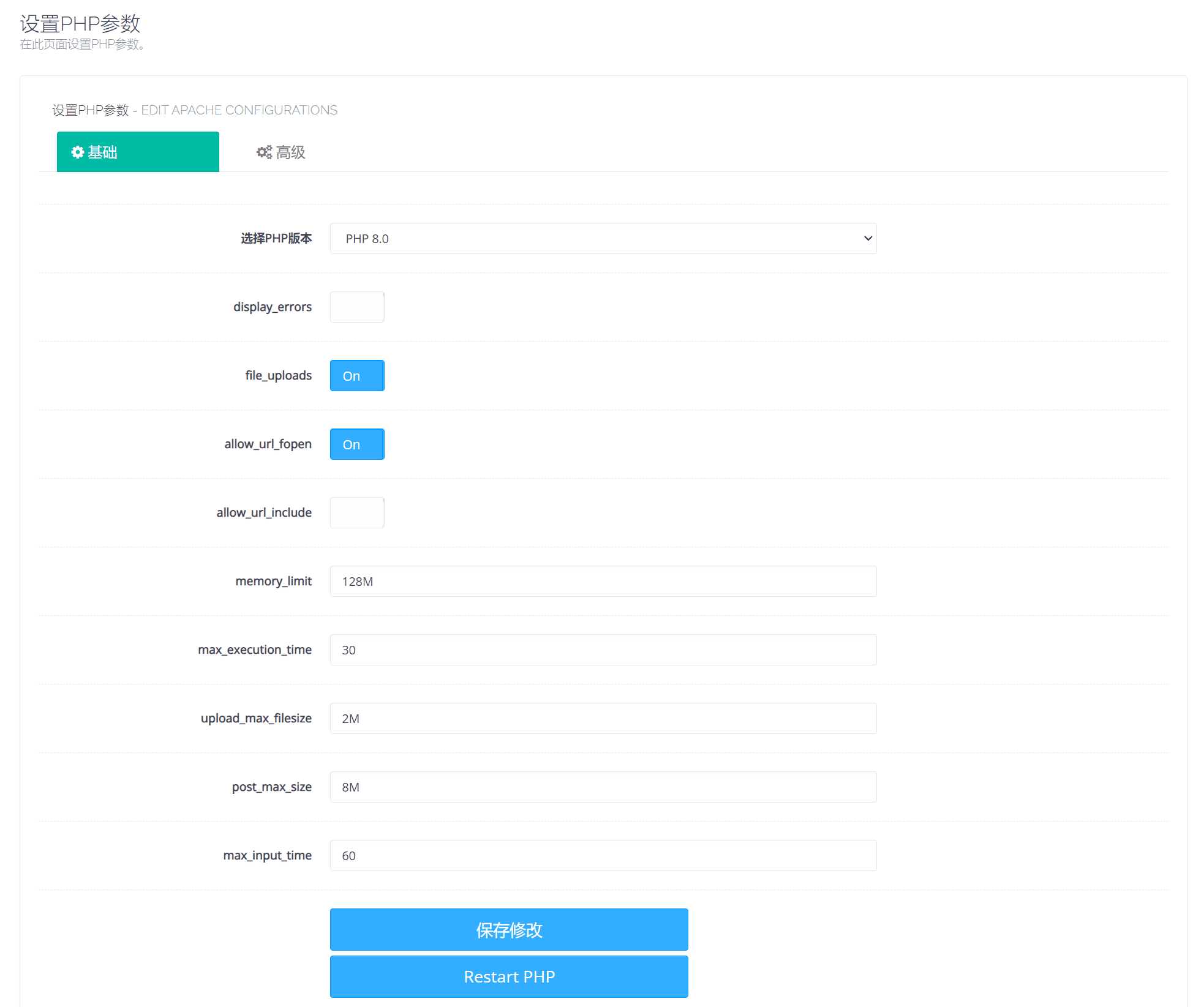

PHP設定の編集

メニューの左側にあるPHPメニューで、「PHP設定の編集」をクリックします。次に、BasicでPHPのバージョンを選択します。

display_errors: オフ

デフォルトでは閉じられており、PHPエラー出力

ファイルアップロード: オン

アップロード オプション。デフォルトで有効になっています。

allow_url_fopen: オン

デフォルトで開く

allow_url_include: オフ

デフォルトオフ

allow_url_include が ON の場合、ファイルインクルード機能によってリモートファイルを読み込むことができます。この脆弱性はリモートファイルインクルード脆弱性と呼ばれます。リモートファイルインクルード脆弱性を悪用すると、任意のコマンドを直接実行できます。実際の侵入攻撃プロセスでは、攻撃者は自身のウェブサーバーに悪意のある実行ファイルを配置し、標的のウェブサイトのリモートファイルインクルード脆弱性を介してそのファイルを読み込むことで、任意のコマンドを実行するという目的を達成します。

メモリ制限: -1

; スクリプトが要求できる最大メモリ (バイト) (単位として K と M を使用できます) (post_max_size の値よりも大きくする必要があります)。

-1 に設定すると、メモリ制限が解除されます。

最大実行時間: 0

; 各スクリプトに許可される最大実行時間 (秒単位)。0 は制限がないことを意味します。

このディレクティブはスクリプト自体の実行時間にのみ影響します。system()/sleep() 関数、データベースクエリ、ファイルのアップロードなど、スクリプトの実行以外で費やされる時間は含まれません。

アップロード最大ファイルサイズ: 1024MB

; アップロードできるファイルの最大サイズ(post_max_size の値より小さくする必要があります)。

投稿最大サイズ: 1025MB

受信可能なPOSTデータの最大長(バイト単位)(「0」は無制限を意味します)。enable_post_data_reading = Onの場合にのみ意味を持ちます。

; この設定はファイルのアップロードにも影響します(upload_max_filesizeの値よりも大きくする必要があります)。POSTデータが制限を超えた場合、$_POSTと$_FILESは空になります。

; メモリ制限が有効な場合、この値はmemory_limitの値より小さくする必要があります。

最大入力時間: -1

; 各スクリプトが入力データ (POST、GET、アップロード) を受信するための最大許容時間 (秒単位)。

; -1 は無制限を意味します。本番サーバーでは、スクリプトが無期限に実行されるのを防ぐため、明示的に値を制限するようにしてください。

ユーザーの回線速度が遅く、大きなファイルをアップロードする必要がある場合は、より大きな値を設定する必要があります。CLIモードでは、このコマンドは「-1」(制限なし)にハードコードされています。

PHP 基本パラメータは必要に応じて設定でき、上記の設定パラメータは無制限です。

もう一つの重要な設定は、PHPによる複数ファイルの同時アップロードの制限です。「高度なPHPパラメータ設定」をクリックすると、php.iniファイルでアップロード制限を直接変更できます。

php.iniを見る 最大ファイルアップロード数 = 20

変更後:

最大ファイルアップロード数 = 2000

1 回の HTTP リクエストで同時にアップロードできるファイルの最大数。アップロード可能なファイルの最大数は 2000 です。ピース使用する必要があります。

php.ini 設定の調整

デフォルトのPHPインストールは、デパートで購入した一般的なスーツのようなものです。サイズは合っていますが、完璧ではありません。一方、チューニングされたPHPは、あなたにぴったりのサイズのオーダーメイドスーツのようなものです。

以下にいくつかの参照構成を示します。必要に応じて使用してください。

通常の WordPress の要件:

最大入力変数 = 5000

フォーム送信の最大数を制限します。大規模なWordPressテーマを使用している場合は、通常1000件以上である必要があります。

メモリ制限 = 512M

PHPスクリプトはメモリを占有します

post_max_size = 256M

投稿サイズを制限する

アップロード最大ファイルサイズ = 128MB

アップロードファイルのサイズを制限します。これはWordPressメディアライブラリのサイズ制限です。post_max_sizeから可能な限り小さくする必要があります。

最大ファイルアップロード数 = 20

同時アップロードの最大数を制限する

最大実行時間 = 600

PHPの最大実行時間を制限する

最大入力時間 = 600

PHPがデータを受信できる最大時間を制限します。これはmax_execution_timeよりも長くなる可能性があります。

allow_url_fopen = オフ

ウェブサイト プログラムがリモート アドレスを使用しない場合は、このオプションをオフにすることができます。

オプキャッシュ設定:

以下は Opcache の参照構成です。必要に応じて設定してください。

opcache.enable=1 opcache.enable_cli=1 opcache.memory_consumption=256 #Mopcacheに割り当てられたメモリ opcache.interned_strings_buffer=16 #割り当てられた文字列常駐メモリ opcache.max_accelerated_files=100000 opcache.max_wasted_percentage=5 opcache.use_cwd=1 opcache.validate_timestamps=1 #オフにすることを推奨しますが、手動でキャッシュをクリアするのは面倒なので、オンにして以下の時間で自動検出します opcache.revalidate_freq=60 #1分ごとにチェックします opcache.save_comments=0 opcache.fast_shutdown=1 opcache.consistency_checks=0

サイバーパネルのセキュリティ設定

CSFファイアウォールのインストール

CyberPanelをインストールしたら、簡単なセキュリティ設定を行う必要があります。まず、ファイアウォールをインストールします。デフォルトのファイアウォールはポートをブロックすることしかできません。次に、より多くの機能を備えたCSFファイアウォールをインストールします。

CSF ファイアウォールをインストールするには、この記事を参照してください。CSF ファイアウォール (ConfigServer Security & Firewall) をインストールする

CSF(ConfigServer Security & Firewall)は、セキュリティ保護と管理機能を統合した、強力で広く使用されているLinuxサーバーファイアウォールソフトウェアです。iptablesによる柔軟なファイアウォールルール設定、IPブラックリストとホワイトリスト、ポート保護、侵入検知と防御(DDoS攻撃など)をサポートし、cPanelやDirectAdminなどのコントロールパネルとシームレスに統合できます。使いやすさ、高いカスタマイズ性、リアルタイム監視機能により、CSFはシステムセキュリティを強化し、ネットワークの脅威に対抗するためのサーバー管理者にとって最適なツールとなっています。

ModSecurity ファイアウォールのインストール

ModSecurity ファイアウォールをインストールし、ファイアウォール メニューの [ModSecurity 設定] をクリックしてインストールします。

インストールが完了したら、監査エンジンをシャットダウンし、ルール エンジンをデフォルトで起動して、ModSecurity ルール パッケージ内のルール パッケージを有効にします。

ModSecurityは、Webアプリケーションを様々なネットワーク攻撃から保護するために設計されたオープンソースのWebアプリケーションファイアウォール(WAF)です。HTTPトラフィックをリアルタイムで監視・フィルタリングすることで、SQLインジェクション、クロスサイトスクリプティング(XSS)、ファイルインクルードといった一般的な攻撃を効果的に防御します。柔軟なルール設定をサポートし、ApacheやNginxなどのWebサーバーとの統合が可能で、複数のプラットフォームに対応しています。強力なログ分析機能とカスタムルール機能により、効率性と拡張性を兼ね備え、企業や開発者にとってWebアプリケーションのセキュリティ保護における重要なツールとなっています。

ClamAV、Maldetファイアウォールのインストール

ClamAVは、ほとんどのマルウェアやウイルスの検出に適した汎用オープンソースウイルス対策ソフトウェアです。Maldet(Linux Malware Detect)は、Web環境における一般的なトロイの木馬や悪意のあるコードの検出に重点を置いており、特にLinuxサーバー上のWebページファイルやアップロードされた悪意のあるスクリプトなどを検知します。Maldetは、ClamAVのウイルスライブラリを使用してスキャンするように設定することもできます。これにより、機能ライブラリが拡張され、より多くのウイルスを検出できます。

参照インストール:オープンソースのウイルス対策ツールClamAVとMaldetをインストールする

ホスティングパネルはSSL証明書を発行します

次に、パネル固有の第 2 レベル ドメイン名をバインドし、暗号化されたアクセスを使用するために SSL 証明書を申請します。

まず、セカンダリドメイン名を設定し、それをパネル IP に解決して、Web サイトを作成します。

ウェブサイトが作成されると、SSL 証明書が自動的に申請されます。

次に、「ホスト名 SSL」メニューで、作成した Web サイトを選択し、パネル ホストの SSL 証明書を発行します。

CyberPanelホストパネルポートを変更する

次に、パネルで管理されているポートを変更し、変更するサーバーステータスのポートを選択します。

変更する前に、CSF ファイアウォールのポートを開く必要があります。そうしないと、ポートを変更した後にパネルにアクセスできなくなります。

カスタムポートを変更します。変更が完了したら、「変更」をクリックして保存します。

カスタムポートを変更します。変更が完了したら、「変更」をクリックして保存します。

スーパー管理者を作成する

デフォルトのスーパー管理者にはセキュリティ上のリスクがあります。新しいスーパー管理者を追加し、管理者名を変更する必要があります。

管理者が直接削除すると、パネルシステムがクラッシュします。

「ユーザーの作成」で、新しいユーザーを作成し、制御ポリシーに管理者、Web サイトの数に 0 (制限なし) を選択してから、新しいユーザー パスワードを入力して新しいユーザーを作成します。

元のユーザー admin のパスワードをより複雑なものに変更します。

次に、データベースメニューでphpmyadminと入力し、変更します。loginSystem_administratorテーブルのユーザー名adminを変更します。

次に、データベースメニューでphpmyadminと入力し、変更します。loginSystem_administratorテーブルのユーザー名adminを変更します。

ブルートフォース攻撃でもユーザー名を推測することが困難になるように、名前をより複雑にします。

変更が完了したら、パネルを終了し、新しいユーザーでログインします。

新しいプランを作成する

ログイン後、新しいユーザーも新しいパッケージを作成する必要があり、新しいポジションを使用する必要があり、元の管理者のデフォルト パッケージは使用できません。

名前、無制限のドメイン名、ハードディスクなどのオプションを設定し、新しいパッケージを作成します。

名前、無制限のドメイン名、ハードディスクなどのオプションを設定し、新しいパッケージを作成します。

注: 予期せぬエラーが発生する可能性があるため、デフォルトパッケージを削除しないでください。ウェブサイトを作成する際は、新しいパッケージを使用してください。

サイバーパネルのよくある質問

CyberPanelのインストールと使用中に発生したいくつかの問題をまとめました。今後のバージョンでこれらの問題が改善されることを願っています。

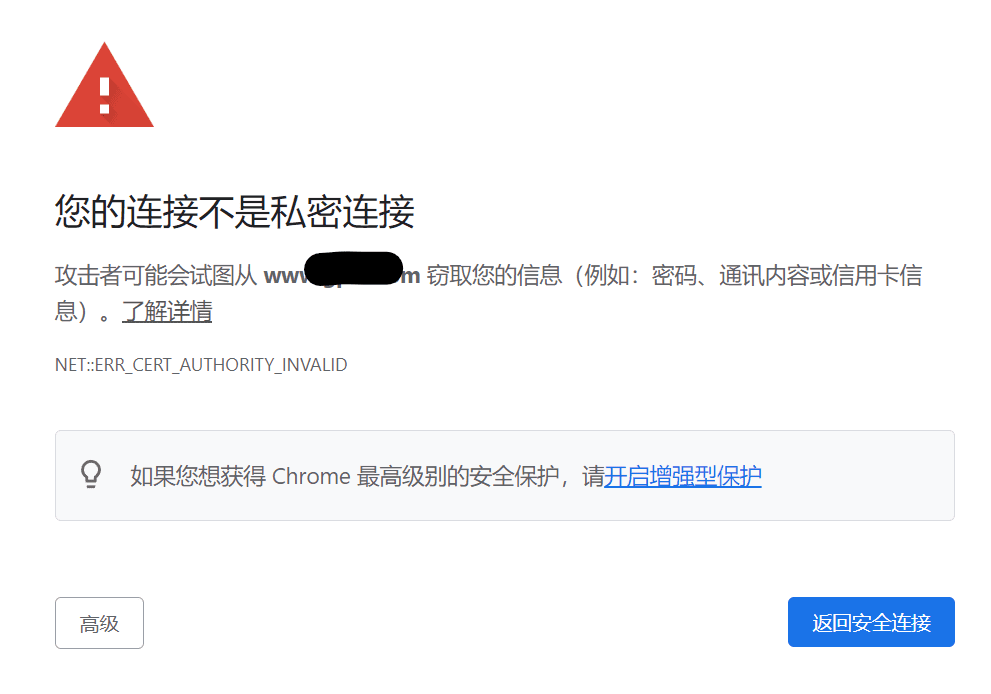

ウェブサイトの作成時にドメイン名のSSL証明書エラーが発生しました

CyberPanel で Web サイトを作成するときに、ドメイン名オプションで、自動的に作成される WWW を使用しないように求めるメッセージが表示されます。

つまり、ファーストレベルドメイン名を入力すると、セカンドレベルドメイン名であるWWWがデフォルトで作成されます。CyberPanelがデフォルトでこのドメイン名のSSL証明書を申請すると、WWWとプライマリドメイン名のSSL証明書も自動的に申請され、2つのドメイン名が1つの証明書にまとめられます。

本来の意図は良く、ユーザーにとって便利であり、WWW 証明書を申請する必要がなく、2 つのドメイン名がデフォルトで 1 つの Web サイトにバインドされます。

ここで問題が発生します。ユーザーがウェブサイトの構築にプライマリドメイン名を使用せず、WWWドメイン名を使用した場合、ドメイン名証明書を申請する際に、プライマリドメイン名はWWWドメイン名証明書に含まれません。

ドメイン名エイリアスにプライマリドメイン名を追加した後、プライマリドメイン名はウェブサイトに正常に紐付けられました。しかし、ここで問題が発生しました。ドメイン名エイリアスで申請したSSL証明書が有効になると、WWWのドメイン名証明書が無効になります。WWWの証明書を再度申請すると、プライマリドメイン名証明書が無効になります。

最後の問題は、2つのドメイン名が同じ証明書に含まれていないことです。設定でSSL証明書を追加するオプションがあっても、SSL証明書を追加するには、まずサーバー上でコマンドを使用してSSL証明書を申請し、その後、証明書とキーを手動で追加したSSL証明書に貼り付ける必要があり、これはさらに面倒です。

解決策: CyberPanel でプライマリ ドメイン名を使用して Web サイトを再構築し、WWW Web サイトのコンテンツをバックアップしてから、プライマリ ドメイン名を使用して Web サイトに復元します。

問題の概要: プライマリドメイン名をバインドした後自動生成WWWドメイン名のドメイン名証明書の場合、CyberPanelで作成したウェブサイトのドメイン名は使用後は変更できず、ウェブサイト変更ページでウェブサイトのドメイン名を変更することはできません。

- ドメイン名の追加:サブドメインのみを追加できます。サブドメインに紐付けられたセカンダリドメイン名は、ウェブサイトのドメインディレクトリに保存されます。

- ドメインエイリアス:プライマリドメイン名以外のドメイン名のみをバインドできます。example.net を使用すると、example.com と同じコンテンツにアクセスできます。

ウェブサイトが何度もリダイレクトされるため、ページが正しく機能しません。

苦労の末、ついにウェブサイトを開けないことに気づきました。リダイレクトが多すぎるというメッセージが表示されました。設定時に迷いました。WWWドメイン名を使ってアクセスすべきかどうか。結局、何度か選択してみました。テンプレート、問題が発生します。

問題はテンプレートの選択にあることが判明しました。テンプレートを選択するたびに、設定ファイルに自動的に追加されます。つまり、一度WWW→NON-WWWを選択し、その後再度NON-WWW→WWWを選択すると、2つのルールが追加され、この2つのルールによって無限ループが発生します。

問題はテンプレートの選択にあることが判明しました。テンプレートを選択するたびに、設定ファイルに自動的に追加されます。つまり、一度WWW→NON-WWWを選択し、その後再度NON-WWW→WWWを選択すると、2つのルールが追加され、この2つのルールによって無限ループが発生します。

リダイレクトが多すぎるためエラーが発生しました。

論理的な観点から言えば、WWWアクセスを追加した後、WWWアクセスを使用しないように選択した場合、WWWアクセスを使用しないようにするコードを追加するのではなく、設定ファイル内の関連コンテンツを置き換える必要があります。これは運用上のバグと見なすべきです。これは人為的な操作によって引き起こされますが、技術的な観点からは完全に回避可能です。

テンプレート コンテンツを繰り返し追加したために Web サイトにアクセスできない場合は、次のコンテンツを構成ファイルにコピーし、追加するテンプレートを慎重に選択してください。

# BEGIN LSCACHE ## LITESPEED WP CACHE PLUGIN - このブロックの内容を編集しないでください。##RewriteEngine の CacheLookup の RewriteRule .* - [E=Cache-Control:no-autoflush] RewriteRule .litespeed_conf.dat - [F,L] ### マーカー キャッシュ リソース 開始 ### RewriteRule wp-content/.*/[^/]*(responsive|css|js|dynamic|loader|fonts).php - [E=cache-control:max-age=3600] ### マーカー キャッシュ リソース 終了 ### ### マーカー ログイン Cookie 開始 ### RewriteRule .? - [E="Cache-Vary:,wp-postpass_9cb8b91dfeb87bdca7711a9e10329917"] ### マーカー ログイン Cookie 終了 ### ### マーカー FAVICON 開始 ### RewriteRule favicon.ico$ - [E=cache-control:max-age=86400] ### マーカー FAVICON 終了 ### ### マーカー DROPQS 開始 ### CacheKeyModify -qs:fbclid CacheKeyModify -qs:gclid CacheKeyModify -qs:utm* CacheKeyModify -qs:_ga ### マーカー DROPQS 終了 ### ## LITESPEED WP CACHE PLUGIN - このブロックの内容を編集しないでください。 ## # END LSCACHE # BEGIN NON_LSCACHE ## LITESPEED WP CACHE PLUGIN - このブロックの内容を編集しないでください。 LITESPEED WP CACHE PLUGIN - このブロックの内容を編集しないでください。 ## # END NON_LSCACHE # BEGIN WordPress # 「BEGIN WordPress」と「END WordPress」の間のディレクティブ(行)は # 動的に生成されるため、WordPress フィルター経由でのみ変更する必要があります。 # これらのマーカー間のディレクティブへの変更は上書きされます。RewriteEngine On RewriteRule .* - [E=HTTP_AUTHORIZATION:%{HTTP:Authorization}] RewriteBase / RewriteRule ^index.php$ - [L] RewriteCond %{REQUEST_FILENAME} !-f RewriteCond %{REQUEST_FILENAME} !-d RewriteRule . /index.php [L] # 終了 WordPress

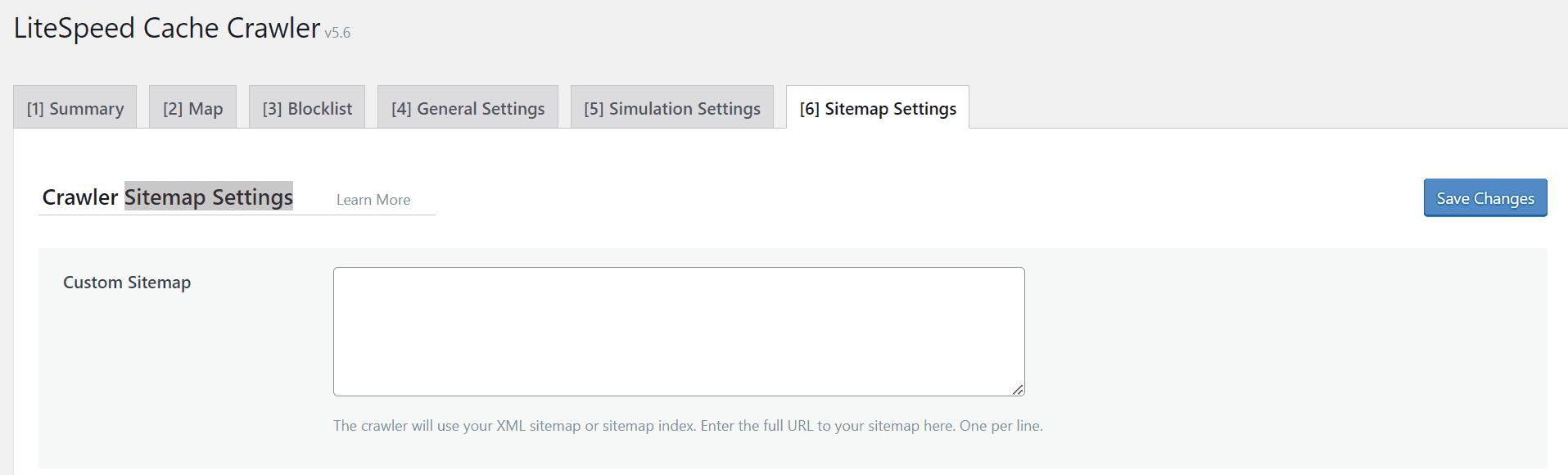

LiteSpeed Cache (LSCache) を使った自動クローラーの設定方法

LSCacheはWordPressの無料キャッシュツールで、数百万件のインストール実績があります。もちろん、実際に使用されている数はそれほど多くありませんが、LiteSpeedウェブサーバーがNginxやApacheよりもはるかに高速であることは否定できません。この点については疑う余地がありません。

LSCache で自動クローラーを設定するには、つまり事前キャッシュするには、サーバー上の .htaccess 構成ファイルを変更する必要があり、初心者にとっては少し難しいです。

LSCache のプリキャッシュ機能の設定方法について詳しく説明します。

最初のステップは、LiteSpeed Cache の「クローラー」メニューをクリックし、「サイトマップ設定」オプションをクリックすることです。

サイトマップをxmlまたはhtml形式で追加します。「保存」をクリックします。

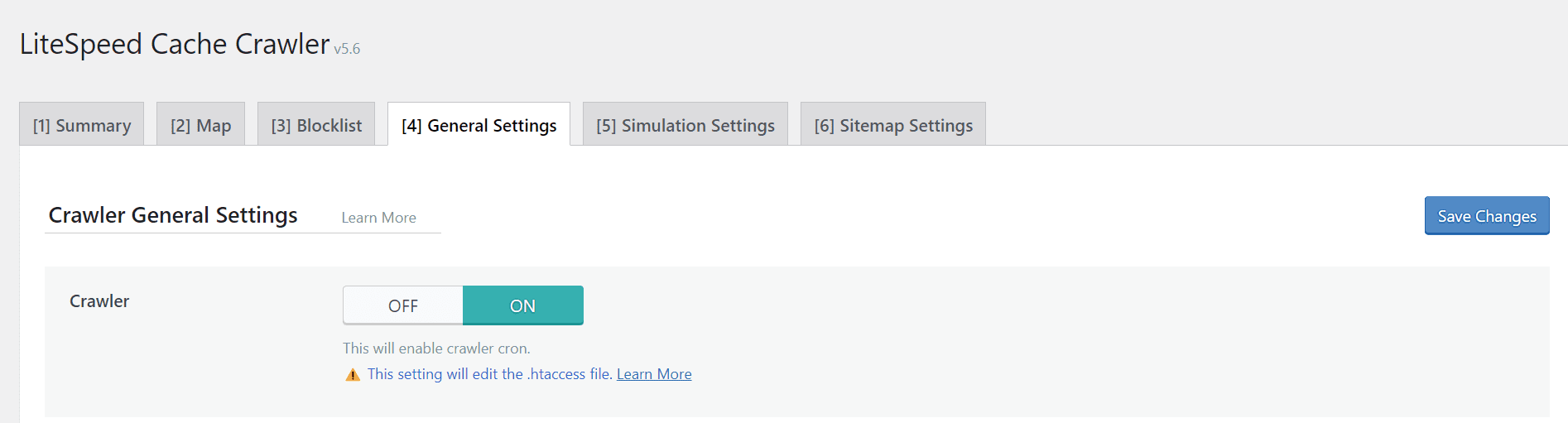

2番目のステップは、一般設定でクローラーを有効にし、クローラースイッチをオンにしてオンを選択することです。

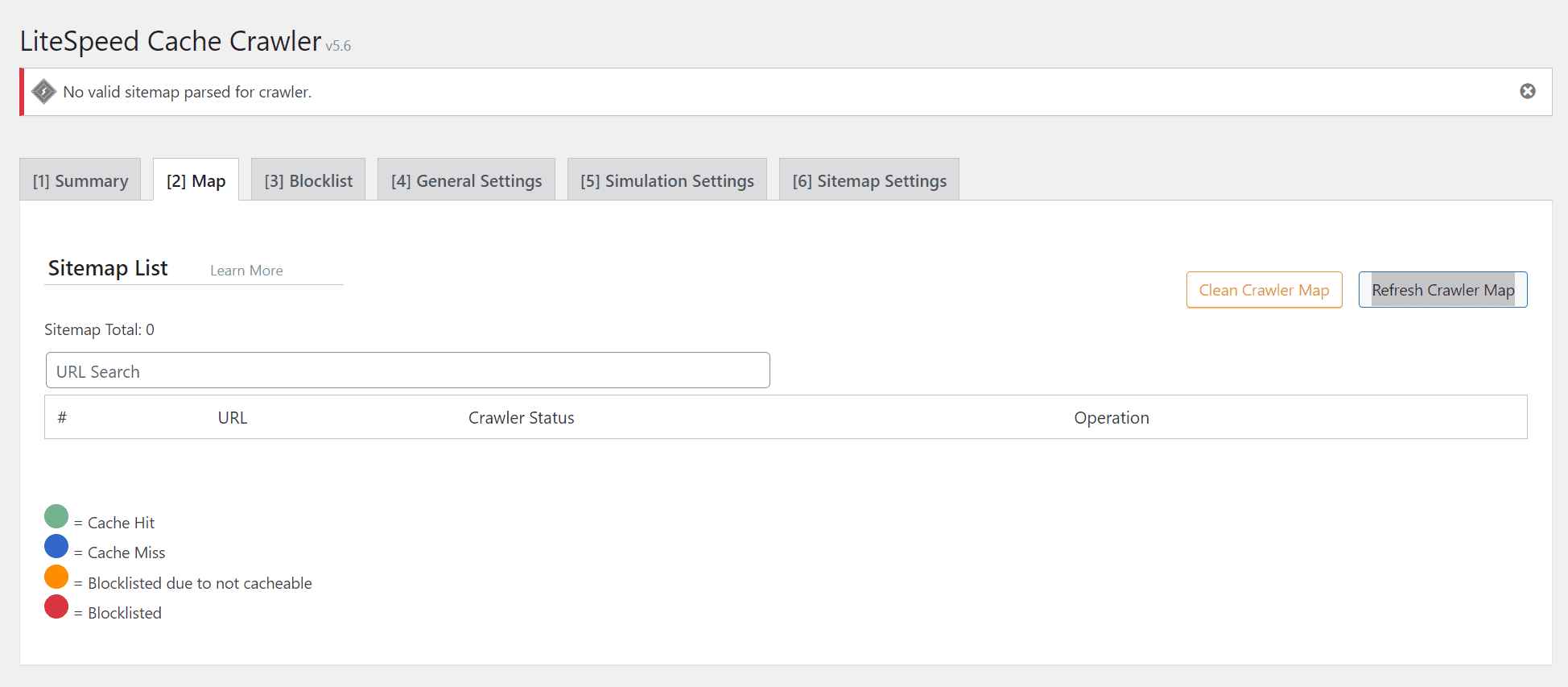

クローラー スイッチをオンにした後、[マップ] オプションをクリックし、[クローラー マップの更新] をクリックしてマップを読み取ります。

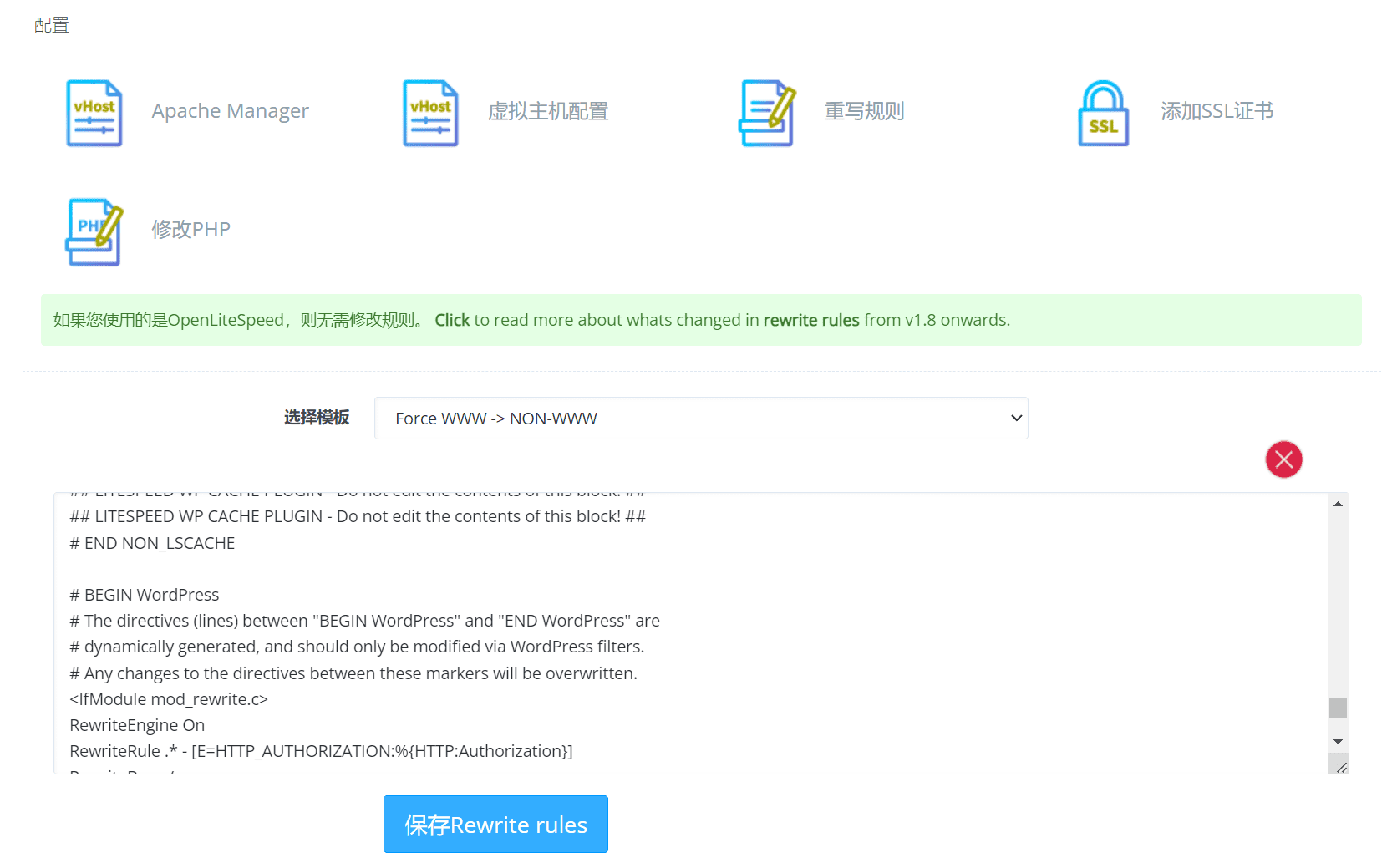

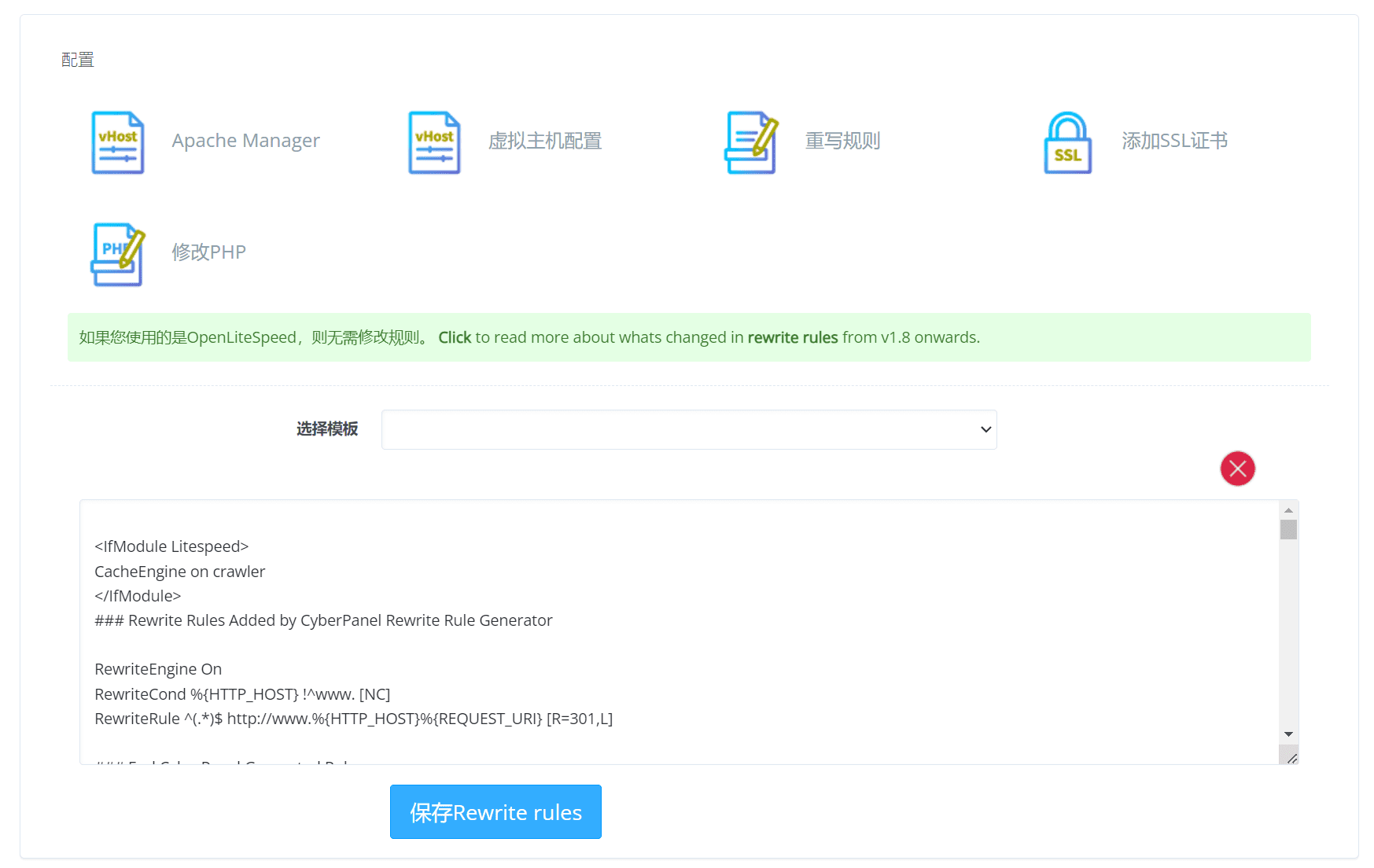

次に、CyberPanel で設定し、CyberPanel で対応する Web サイトを見つけて、Web サイトの構成オプションで [Rewrite Rules] をクリックします。

次に、CyberPanel で設定し、CyberPanel で対応する Web サイトを見つけて、Web サイトの構成オプションで [Rewrite Rules] をクリックします。

このルールは .htaccess 構成ファイルです。

設定ファイルの先頭に次のコードを追加します

クローラー上のCacheEngine

変更が完了したら、「設定ファイルを保存」をクリックします。クローラーが定期的にWebページを自動的に事前キャッシュするまで、しばらくお待ちください。

PHPキャッシュファイルを定期的にクリーンアップする

毎日午前 2 時に php83 によって生成されたキャッシュ ファイルを自動的にクリーンアップするように設定します。

キャッシュ ファイルが多すぎると、システム ディスクの Inode が 100% になり、システム障害が発生し、Web サイトにアクセスできなくなります。

df -i を使用すると、iノードの使用状況を表示できます。

0 2 * * * /usr/bin/find /var/lib/lsphp/session/lsphp83 -type f -name 'sess_*' -atime +1 -delete >> /var/log/session_cleanup.log 2>&1s

データベース書き込み失敗

sqlstate[22007]: 無効な日付時刻形式: 1366 列の文字列値が正しくありません: '\xe7vyush...' のような問題が発生した場合、それは MySQL のデフォルトのエンコードとソートの問題が原因です。

MySQL 設定ファイル (my.cnf や my.ini など) でデフォルトの文字セットを設定します。

[mysqld] 文字セットサーバー = utf8mb4 照合サーバー = utf8mb4_unicode_ci

次に、mysqlサービスを再起動します。

sudo systemctlでmysqlを再起動します。

最新バージョンの CyberPanel では、/usr/bin/env: "php" の手順で wordpress のインストールに失敗します。

最新バージョンのCyberPanelをインストールした後、ウェブサイトへのWordPress作成に失敗し、/usr/bin/env "php"の段階で停止します。このエラーの主な原因は、CyberPanelのデフォルトの/usr/bin/phpが/usr/local/lsws/lsphp74/bin/phpを指していることです。新バージョンへのアップデート後、php7.4のサポートは廃止されました。サポートされる最小バージョンはphp8.0であるため、/usr/bin/phpは対応するphpディレクトリを見つけられません。phpディレクトリを再バインドする必要があります。

コマンドを使用して、バインディング ディレクトリを表示します。

ls -l /usr/bin/php

バインディングディレクトリを削除する

sudo rm /usr/bin/php

PHPディレクトリを再バインドする

sudo ln -s /usr/local/lsws/lsphp83/bin/php /usr/bin/php

再バインド後、パネルに戻り、WordPress の作成に成功しました。

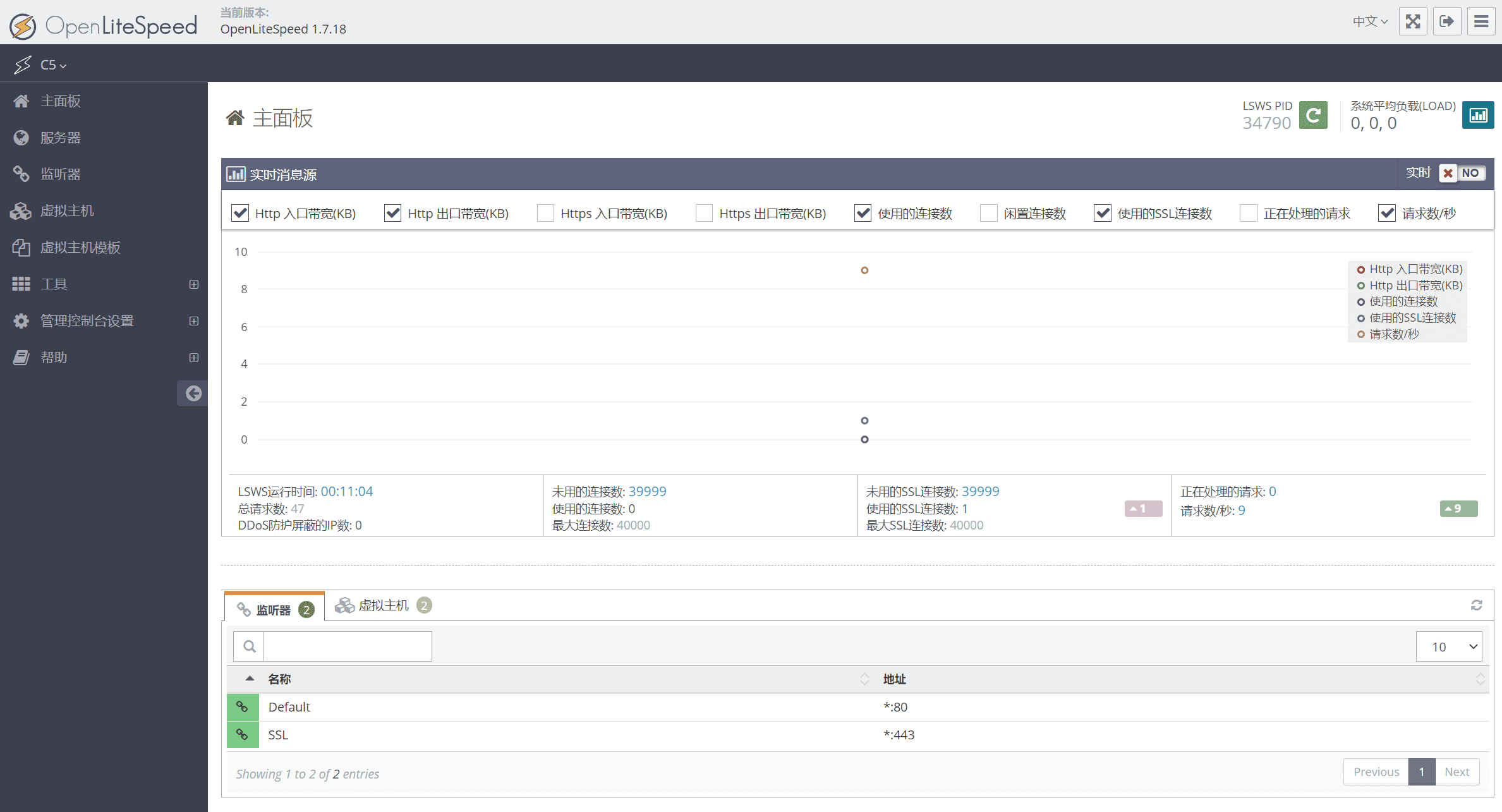

隠されたOpenLiteSpeedウェブインターフェースにアクセスする

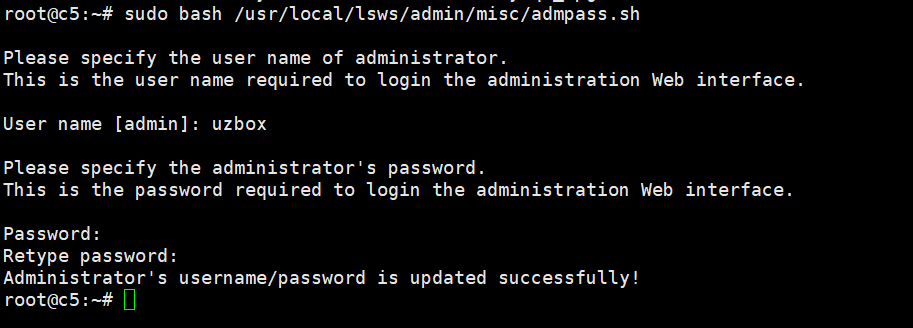

OpenLiteSpeed ユーザーのパスワードをリセットするには、サーバー上で次のコマンドを入力します。

sudo bash /usr/local/lsws/admin/misc/admpass.sh

ユーザー名とパスワードを入力し、ブラウザでポート 7080 を使用して WebAdmin にアクセスします: https://ip:7080

Web ページを開くことができない場合は、CyberPanel ファイアウォールでポート 7080 を開く必要があります。

MariaDBのアップグレード

MariaDBとMySQLの違いは、1. 歴史的背景の違い、2. ストレージエンジンの違い、3. データ型の違い、4. プラグインサポートの違い、5. オープンソースレベルの違いです。全体的に見て、MariaDBはMySQLよりも多くの新機能と改良点を備えていますが、MySQLとの高い互換性も維持しています。

Ubuntu 22.04にMariaDBをインストールするには、まずシステムパッケージを更新します。その後、必要なパッケージをインストールします。

MariaDBのバージョンを確認する今、インストールされているMariaDBのバージョンを確認します

mariadb --version

MariaDBバージョン「10.6.12」がUbuntu 22.04に正常にインストールされました

バージョンが 10.6.12 より低い場合は、インストールされている MariaDB のバージョンをアップグレードし、次のコマンドを使用してアップグレードします。

sudo mariadb-アップグレード

最新バージョンの場合は、アップグレードの必要がないことを示すプロンプト メッセージが返されます。

この MariaDB のインストールはすでに 10.6.12-MariaDB にアップグレードされています。

10.6.12-MariaDB では、mysql_upgrade を再度実行する必要はありません。

mysql_upgradeを実行したい場合は、–forceを使用できます。

Redisのアップグレード

Ubuntu 20.4 / Ubuntu 22.4ユーザーはRedisを最新バージョンのRedis 7.xxにアップデートします

現在インストールされているRedisサーバーのバージョンを確認する

redis-server --version

現在インストールされているRedis cliのバージョンを確認する

redis-cli --version

Redis を最新バージョンに更新します (最初に公式リポジトリを追加します)

sudo add-apt-repository ppa:redislabs/redis

次にシステムアップデートコマンドを実行します

sudo apt アップデート

次のコマンドを実行して、Redisの最新バージョンにアップグレードします。

sudo apt アップグレード