Hervorragende Software und praktische Tutorials

Xshell konfiguriert SSH. Für die Anmeldung bei Linux mit SSH gibt es zwei Authentifizierungsmethoden: Passwort- und Schlüsselauthentifizierung. Die Passwortauthentifizierung ist die am häufigsten verwendete. Der öffentliche Schlüssel ist derzeit eine relativ sichere Verbindungsmethode. Ohne Schlüssel kann sich niemand mit dem Server verbinden. Wie richte ich einen Schlüssellink für die passwortfreie Anmeldung auf dem Linux-Server ein? Im Folgenden wird die Anmeldung bei Linux mit Schlüsselauthentifizierung vorgestellt.

Die Anmeldung mit einem Schlüssel erfolgt in drei Schritten:

- Schlüssel generieren (öffentliche und private Schlüssel);

- Platzieren Sie den öffentlichen Schlüssel in der Serverdatei ~/.ssh/authorized_key.

- Konfigurieren Sie den SSH-Client für die Anmeldung mit dem Schlüssel.

1.1 Schlüssel generieren (öffentliche und private Schlüssel)

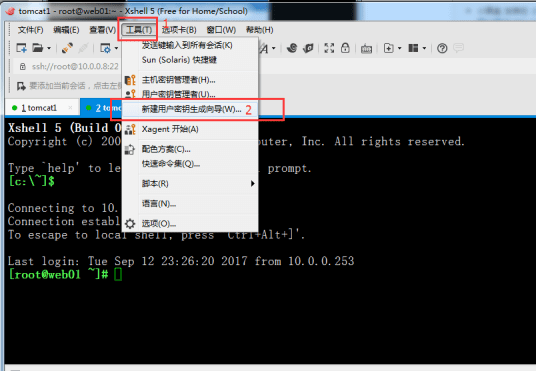

Öffnen Sie Xshell, klicken Sie in der Menüleiste auf „Tools“ und wählen Sie im Popup-Menü „(Assistent zur Generierung neuer Benutzerschlüssel)“ aus, wie unten gezeigt:

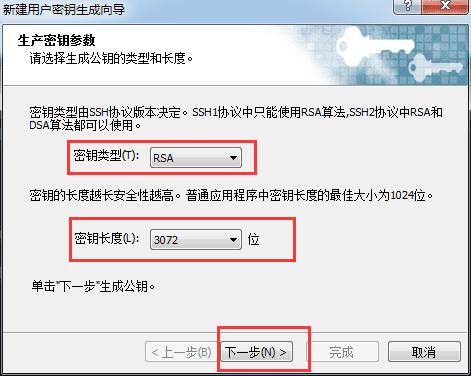

Das Dialogfeld „Assistent zur Generierung neuer Benutzerschlüssel“ wird angezeigt. Wählen Sie unter „Schlüsseltyp“ den öffentlichen Schlüsselverschlüsselungsalgorithmus „RSA“ und unter „Schlüssellänge“ eine beliebige Schlüssellänge aus. Je länger die Schlüssellänge, desto höher die Sicherheit, wie in der folgenden Abbildung dargestellt:

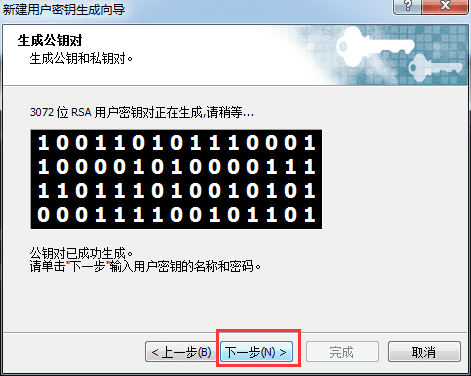

Klicken Sie auf „Weiter“ und warten Sie, bis der Schlüssel generiert wurde.

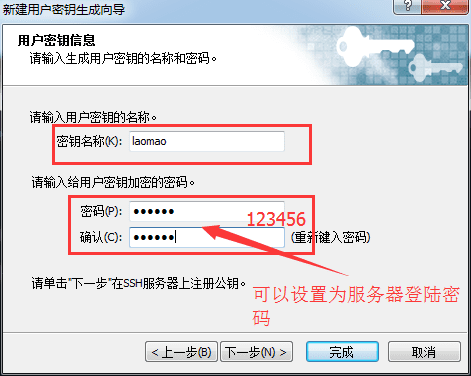

Gehen Sie zum nächsten Schritt und geben Sie den Namen der Schlüsseldatei unter „Schlüsselname“ ein. Ich verwende hier „id_rsa_2048(2)“. Geben Sie unter „Verschlüsselungskennwort“ ein Kennwort zur Verschlüsselung des privaten Schlüssels ein und bestätigen Sie es erneut, wie unten gezeigt:

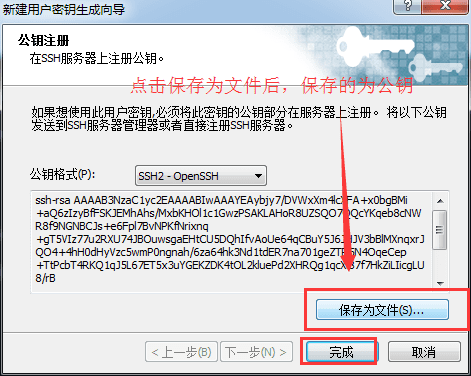

Klicken Sie auf „Weiter“, um die Schlüsselgenerierung abzuschließen (bei „Öffentliches Schlüsselformat“ wird das SSH2-OpenSSH-Format ausgewählt). Der öffentliche Schlüssel wird hier angezeigt. Wir können den öffentlichen Schlüssel kopieren und speichern oder ihn direkt in einer Datei speichern, wie in der folgenden Abbildung dargestellt.

Klicken Sie auf „Als Datei speichern“, um den öffentlichen Schlüssel unter dem Dateinamen „laomao“ für die spätere Verwendung auf der Festplatte zu speichern. Klicken Sie abschließend auf „Fertig“.

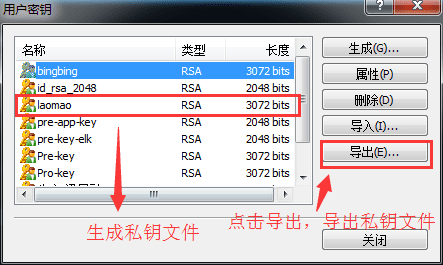

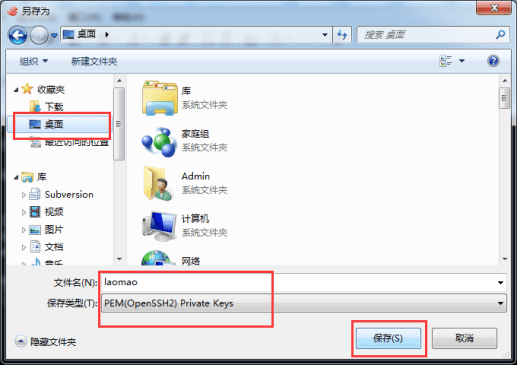

Nachdem der öffentliche Schlüssel gespeichert wurde, folgt der nächste Schritt mit der Erstellung der privaten Schlüsseldatei. Klicken Sie auf „Exportieren“, um die Datei als private Schlüsseldatei zu exportieren. Mit dieser Datei können Sie nun den öffentlichen Schlüssel öffnen. Bitte bewahren Sie die Datei sorgfältig auf.

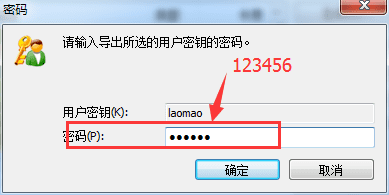

Nach dem Klicken auf „Speichern“ öffnet sich ein Fenster. Geben Sie das soeben festgelegte Passwort 123456 ein. Klicken Sie anschließend auf „OK“.

1.2 Platzieren Sie den öffentlichen Schlüssel in der Datei ~/.ssh/authorized_key des Servers

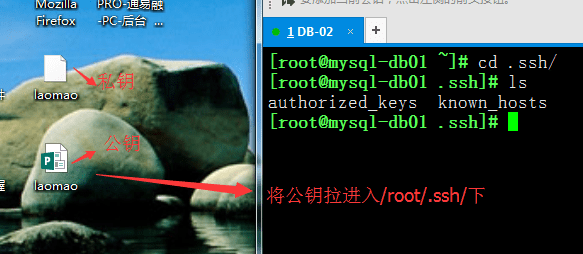

Die oben genannten Schritte stellen lediglich den Prozess der Generierung öffentlicher und privater Schlüssel dar. Der nächste Schritt besteht darin, den soeben generierten öffentlichen Schlüssel auf dem zu verwaltenden Server abzulegen.

Melden Sie sich mit Xshell beim Server an, geben Sie das Verzeichnis „/root/.ssh/“ ein, führen Sie den Befehl rz aus (wenn kein Befehl rz vorhanden ist, führen Sie yum install lrzsz aus, um ihn zu installieren) und senden Sie key.pub an den Server.

Führen Sie dann den folgenden Befehl aus, um den öffentlichen Schlüssel in die Datei „authorized_keys“ zu importieren:

[root@mysql-db01 ~]# cd .ssh/ [root@mysql-db01 .ssh]# ls autorisierte Schlüssel bekannte Hosts [root@mysql-db01 .ssh]# rz -E rz wartet auf Empfang. [root@mysql-db01 .ssh]# ls autorisierte Schlüssel bekannte Hosts laomao.pub [root@mysql-db01 .ssh]# cp autorisierte Schlüssel autorisierte Schlüssel.bak [root@mysql-db01 .ssh]# cat laomao.pub >autorisierte Schlüssel [root@mysql-db01 .ssh]# cat autorisierte Schlüssel ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAYEAybjy7/DVWxXm4lcXFA+x0bgBMi+aQ6zIzyBfFSKJEMhAhs/MxbKHOl1c1GwzPSAKLAHoR8UZSQO7QQcYKqeb8cNWR8f9NGNBCJs+e6Fpl7BvNPK fNrixnq+gT5VIz77u2RXU74JBOuwsgaEHtCU5DQhIfvAoUe64qCBuY5J6JHJV3bBlMXnq xrJQO4+4hH0dHyVzc5wmP0ngnah/6za64hk3Nd1tdER7na701geZTR5N4OqeCep+TtPcbT 4RKQ1qJ5L67ET5x3uYGEKZDK4tOL2kluePd2XHRQg1qcXl87f7HkZiLIicgLU8/rB+LyU OJzywTVHvmTWTPDS1u6RmAQSLh/4VU0vEks7bIj7xTCaKjuO6UgHvxPZL1BQWj8tY6fzer dndVM5bORkAHgZ67ZJK6X+Zui4fHTkxSQ/gvzOgBylhSL3Tyc1PRlVO8L7bl9r36x7hlACHr0BrqpenrkxdMmrR4i4RoOrYaijXoPhvg5uWH+rSeUbZDDEw7S/F[root@mysql-db01 .ssh]# [root@m01 .ssh]# chmod 600 autorisierte Schlüssel [root@m01 .ssh]#

1.3 Konfigurieren Sie den SSH-Client für die Anmeldung mit einem Schlüssel

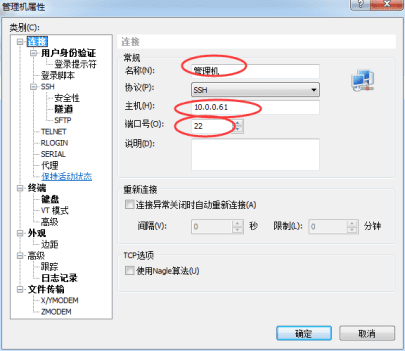

Öffnen Sie Xshell, klicken Sie auf die Schaltfläche "Neu". Das Dialogfeld "Eigenschaften der neuen Sitzung" wird angezeigt. Geben Sie in der Spalte "Verbindung" die IP-Adresse und den Port des soeben konfigurierten öffentlichen Schlüssels (Public Key) ein, wie in der folgenden Abbildung dargestellt:

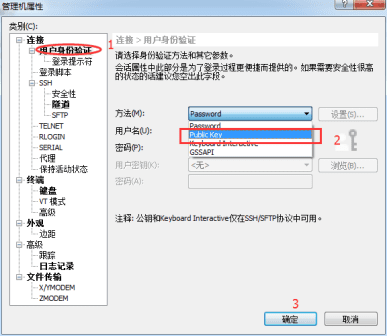

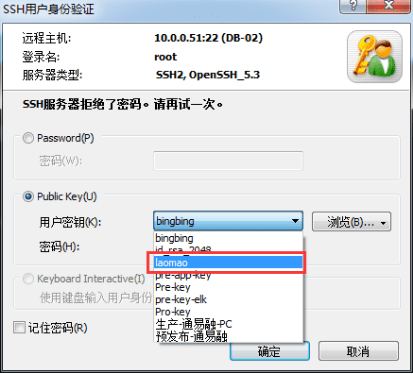

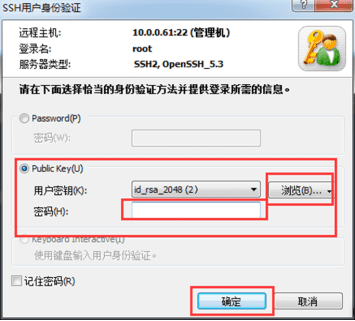

Geben Sie im Fenster „Benutzerauthentifizierung“ die Authentifizierungsmethode als „öffentlicher Schlüssel“ ein.

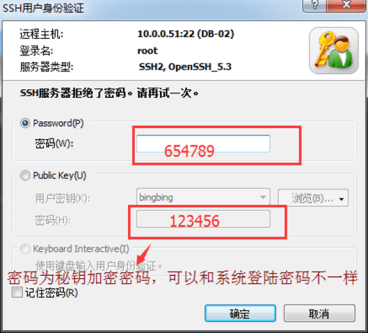

Wählen Sie die neu generierte private Schlüsseldatei aus der Benutzerschlüsselliste aus und geben Sie das soeben festgelegte Kennwort 123456 in das Kennwortfeld unten ein (es kann sich vom Systemanmeldekennwort unterscheiden).

Jetzt können Sie sich mit dem öffentlichen Schlüssel anmelden, den Speicherort des Benutzerschlüssels durchsuchen und auswählen, dann das oben festgelegte Passwort „123456“ eingeben, auf „OK“ klicken und sich anmelden.

Nach der obigen SSH-Schlüsselkonfiguration können wir den Schlüssel im Plugin „Publish over SSH“ zur Serververwaltung verwenden. Beachten Sie, dass der oben generierte öffentliche Schlüssel auf dem Server und die generierte private Schlüsseldatei auf Jenkins gespeichert wird.

Originallink:https://www.cnblogs.com/dadonggg/p/8350423.html

Kostenlose Anwendung für AWS EC2 Amazon Cloud Server zum Erstellen eines WordPress-Tutorials