우수한 소프트웨어와 실용적인 튜토리얼

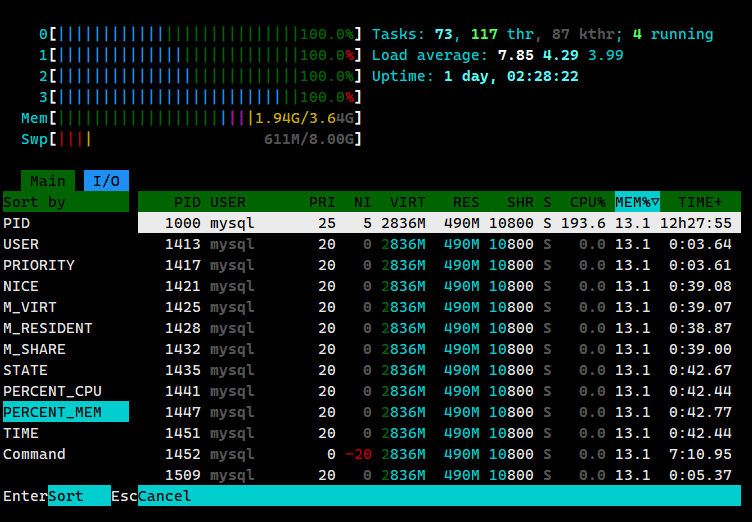

WordPress가 새로 고침을 지원하지 않고, 작은 웹사이트의 CPU가 알 수 없이 가득 차서 502 오류가 발생합니다. 무슨 일이 일어났을까요?

WordPress 새로 고침 방지 WP 보안이 최우선입니다. 웹사이트를 만드는 많은 친구들이 가장 짜증 나는 일 중 하나는 웹사이트 트래픽이 없을 때 트래픽 분산과 홍보를 위해 온갖 방법을 동원한다는 것입니다. 웹사이트 트래픽이 생기면 좋은 일과 나쁜 일이 뒤섞입니다. 웹사이트는 알 수 없는 공격을 받았습니다. 이제 많은 웹사이트가 워드프레스로 만든 작은 블로그입니다. 보통 동시에 접속하는 사람은 열두 명 정도밖에 되지 않습니다. 왜 서버 CPU는 최대 100%까지 실행되고 메모리는 순식간에 최고치까지 치솟을까요? 많은 웹사이트가 트래픽에 따라 요금이 부과되는 해외 호스팅을 사용합니다. 며칠 후 트래픽이 고갈되어 웹사이트를 열 수 없게 됩니다.

당신은 만났을 수도 있습니다검색 공격.

악의적인 검색 공격이란 무엇인가요?

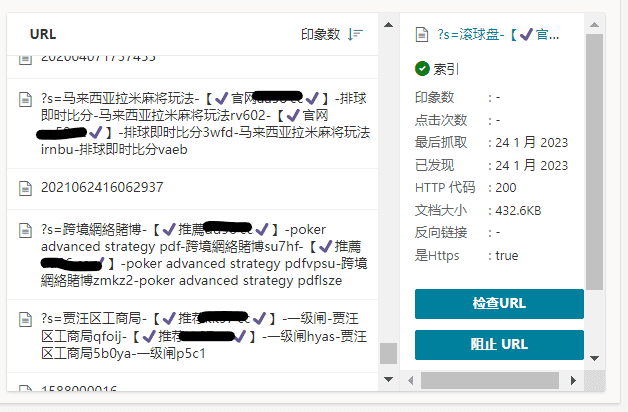

이것악성 검색공격은 실제로 매우 간단합니다. 기존 URL 구조를 통해 웹사이트에 지속적으로 악성 키워드 검색 방문을 유도하는 것입니다. 예를 들어, WordPress의 검색 URL 구조는 다음과 같습니다. 도메인 이름/?s=검색어또한, 악성 URL이 빠르게 포함되도록 방문한 주소를 주요 검색 엔진으로 푸시할 수도 있습니다. 이렇게 하면 귀하의 웹사이트는 불법적인 사람들이 웹사이트 순위에 매우 부정적인 영향을 미치는 악성 정보를 유포하는 통로가 될 수 있으며, 심지어 검색 엔진에 의해 K-stationed될 수도 있습니다.

최근 많은 WordPress 웹사이트에서 유사한 문제가 발생했습니다. 웹사이트가 공격받은 이유를 조사한 결과, 다음과 같은 원인을 발견했습니다.

- 이익을 위한 공격:당신의SEO최적화를 잘하면 일부 웹사이트보다 상위에 노출될 것입니다. 키워드가 제거되어 검색 엔진 순위가 떨어지면 당연히 아무도 당신을 공격하지 않을 것입니다. 이는 주로 DDOS 공격에 사용됩니다. 현재 인터넷 DDOS 공격은 막대한 비용이 소요되며, 검색 엔진 트래픽은 매우 적습니다. 인터넷 트래픽의 대부분은 모바일 기기에서 발생하기 때문에 최근 몇 년 동안 PC 웹사이트는 이러한 공격을 거의 받지 않았습니다.

- 웹사이트 우회로 인해 발생한 공격:이러한 유형의 공격은 WordPress로 제작된 웹사이트에서 자주 발생합니다. 키워드 검색량을 악의적으로 증가시키는 공격입니다. 검색 순위가 상대적으로 높기 때문에 검색 엔진은 자연스럽게 웹사이트의 새로운 링크를 몇 초 안에 포함합니다. WordPress 검색은 URL에 있는 모든 콘텐츠를 제출할 수 있으며, 검색 엔진은 제출된 모든 링크를 빠르게 크롤링하여 서버 CPU에 막대한 부하를 발생시킵니다.

- 악의적인 검색 공격:이 악성 검색 공격은 사실 매우 간단합니다. 확립된 URL 구조를 통해 웹사이트에 악성 키워드 검색 방문을 지속적으로 유도하는 것입니다. 예를 들어, 워드프레스의 검색 URL 구조는 도메인 이름/?s=검색어이며, 이러한 악성 URL이 포함되는 속도를 높이기 위해 방문한 주소를 주요 검색 엔진으로 푸시할 수도 있습니다. 이렇게 하면 웹사이트는 범죄자들이 악성 정보를 유포하는 통로가 되어 웹사이트 순위에 매우 불리하게 작용하고, 심지어 검색 엔진에 의해 K-stationed될 수도 있습니다.

- SQL 주입공격:이러한 유형의 공격은 악성 검색 공격과 유사합니다. 검색에서 SQL 등록을 탐지하기 위해 다양한 취약점 코드를 지속적으로 제출합니다. 이러한 유형의 공격은 워드프레스에서 매우 흔하며, 많은 웹사이트가 공격을 받았습니다. 현재 워드프레스는 비교적 안전하며, 새 버전에는 SQL 주입 취약점이 없습니다. 이러한 유형의 공격은 지속적으로 코드를 제출하며, 제출된 코드 이후의 페이지는 검색 엔진에 의해 탐지됩니다.Google더 스마트한 검색 엔진은 이러한 페이지를 걸러내지만, Bing은 이를 악성 웹사이트 새로고침으로 간주하여 짧은 시간 내에 새 웹사이트 콘텐츠의 비정상적인 색인 생성을 유발할 수 있습니다. 이 문제는 Bing 관리자에게 직접 이메일을 보내면 해결할 수 있습니다.

웹마스터가 웹사이트 상태를 정기적으로 점검하지 않으면 웹사이트에 문제가 발생할 가능성이 높습니다. 검색 엔진에 의해 웹사이트가 차단된 경우, 검색 엔진 관리자에게 문의하세요.

WordPress 검색 스팸과 악의적인 검색 공격의 주된 목적은 일부 불법 웹사이트를 홍보하는 것입니다. 이러한 웹사이트는 자신을 홍보하기 위해 모든 수단을 동원합니다.

WordPress에 대해 이야기해 보겠습니다.브러시 검색문제가 발생했을 때 해결책을 찾아보고, 동시에 wp 검색 브러싱의 원리를 분석하고 이해해보겠습니다.

워드프레스의 검색 기능은 매우 간단합니다. 도메인 이름 뒤에 "?s="를 추가하고 검색할 키워드를 입력하기만 하면 됩니다. 예:

https://uzbox.com/?s=office

웹사이트를 쿼리하려면 브라우저의 주소창에 URL을 복사하세요.사무실관련 콘텐츠. 웹사이트에서 일반적으로 검색하는 방법은 검색창에 키워드를 입력한 후 양식을 통해 검색 결과를 제출하는 것입니다.

WordPress는 주소창에 URL을 입력하여 검색할 수 있으므로, 공격자는 검색 결과를 지속적으로 새로 고치는 간단한 스크립트를 작성할 수 있습니다. 검색은 데이터베이스의 정보를 인덱싱하기 때문에 결국 서버의 데이터베이스는 CPU 자원을 고갈시키게 됩니다.

이러한 검색 공격의 대부분은 검색 키워드 순위를 높이고 트래픽을 블랙 앤 그레이 업계 웹사이트로 유도하는 것을 목표로 합니다. 많은 경우 서버가 다운되는데, 이는 공격자들이 원치 않는 상황입니다. 또한 공격자들은 일부 서버가 업데이트에 그렇게 취약할 것이라고는 예상하지 못했습니다. 업데이트 빈도가 높으면 서버가 다운될 것입니다!

이러한 검색 공격의 대부분은 검색 키워드 순위를 높이고 트래픽을 블랙 앤 그레이 업계 웹사이트로 유도하는 것을 목표로 합니다. 많은 경우 서버가 다운되는데, 이는 공격자들이 원치 않는 상황입니다. 또한 공격자들은 일부 서버가 업데이트에 그렇게 취약할 것이라고는 예상하지 못했습니다. 업데이트 빈도가 높으면 서버가 다운될 것입니다!

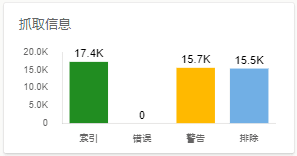

소위 "악성 검색 공격"은 워드프레스 사이트 검색을 이용하여 특정 롱테일 키워드에 대한 외부 링크 수를 최적화하여 검색 가중치를 높이는 블랙햇 SEO 기법입니다(위 그림 참조). 웹사이트 관리자가 웹사이트를 정기적으로 점검하지 않으면 피해를 입을 가능성이 높습니다.

이제 공격자의 공격 방법과 광범위한 검색이라는 아이디어를 알았으니 이 문제를 풀어보겠습니다.

WordPress의 내장된 검색 기능을 사용하여 프로모션 목적으로 특정 롱테일 키워드를 최적화하는 블랙햇 SEO 방법입니다..

악성 검색 차단

악성 검색을 차단하기 위해서는 먼저 상대방이 어떤 악성 검색어를 사용하는지 모니터링해야 하므로, 먼저 악성 검색어 차단 기능을 설치합니다. WP 검색 분석 플러그인을 사용하면 대시보드 아래의 검색 분석 페이지에서 검색어를 볼 수 있습니다.

다음 코드를 추가하세요기능.php 파일에는 플러그인을 사용하여 추가하는 것이 좋습니다!

add_action('admin_init', 'search_ban_key'); 함수 search_ban_key() { add_settings_field('search_key', '검색 키워드 차단', 'search_key_callback_function', '읽기'); register_setting('읽기','search_key'); } 함수 search_key_callback_function() { echo 's'],$Key) != false ){ wp_die('입력하신 키워드는 차단되었습니다! 더 이상 검색 공격을 하지 마십시오! 감사합니다!'); } } } } }그런 다음 배경 설정 메뉴의 읽기 페이지에 차단하려는 키워드를 추가하세요.

일반적으로 차단되는 키워드는 다음에서 찾을 수 있습니다.https://github.com/jkiss/sensitive-words

개정하다 로봇.txt 규칙을 추가하여 엔진 인덱싱 사이트 검색 링크를 금지합니다.

허용 안 함: /?s=* 허용 안 함: /*/?s=*\ 허용 안 함: /search/

검색 빈도를 제한하려면 방화벽에서 초당 페이지 방문 수를 설정할 수 있습니다.

워드프레스 안티리프레시 해결 방법

이러한 웹 새로 고침 공격의 대부분은 다음과 같습니다.CC 공격DDOS 공격과 달리 DDOS 공격은 다수의 좀비 IP를 사용하여 중앙에서 웹사이트 서비스 접근을 차단하고, 결국 엄청난 접속 트래픽으로 인해 서버 네트워크가 차단되어 마비됩니다. DDOS 공격에 직면하면 CDN 분산 노드를 사용하여 해결해야 하는데, 이는 당연히 비용도 매우 높습니다.

CC 공격은 일반적으로 쉽게 해결할 수 있습니다. 공격자의 공격 방식을 파악한 후 봉쇄하기만 하면 됩니다.

새로 고침 접근은 검색을 통해 이루어진다는 사실은 이미 알고 있으므로, 이를 해결하는 방법에 대해 알아보겠습니다.

동일한 IP 주소가 웹사이트에 접속할 수 있는 횟수를 제한합니다.

필요하다엔진엑스HttpLimit에서 HttpLimit 모듈을 구성하여 조건에 따라 세션의 동시 연결 수를 제어합니다. (예: 각 IP에 대한 동시 연결 수를 제한합니다.)

http{ #limit_zone one $binary_remote_addr 10m; limit_req_zone $binary_remote_addr zone=req_one:10m rate=10r/s; server{ #limit_conn one 1; limit_req zone=req_one burst=1; } }위의 모듈 구성을 사용하는 방법은 두 가지가 있으며, 다양한 상황에 맞게 설정할 수 있습니다.

방법 1:

limit_zone one $binary_remote_addr 10m;

여기서 1은 limit_zone의 이름이고, $binary_remote_addr은 $remore_addr을 대체하는 변수이며, 10m은 세션 상태 저장 공간입니다.

limit_conn one 1, 동시 클라이언트 연결 수를 1로 제한합니다.

방법 2:

limit_req_zone $binary_remote_addr zone=req_one:10m rate=10r/s;

rate=10r/m은 각 주소가 1분에 10번만 요청할 수 있음을 의미합니다. 즉, 토큰 버킷 원칙에 따라 burst=1은 총 토큰 1개를 가지며 1분에 10개의 토큰만 추가됩니다.

토큰 1개가 발행된 후 추가 요청은 503을 반환합니다.

nodelay를 사용하면 버스트 크기를 초과하는 요청은 503을 직접 반환합니다.

이 필드가 없으면 많은 수의 TCP 연결 요청이 대기하게 됩니다.

limit_zone 두 가지 작업 조건

limit_req zone=one burst=10;

기본적으로 이것은 각 요청이 0의 지연을 갖도록 구성됩니다.

limit_req_zone $binary_remote_addr zone=one:100m rate=10r/m;

즉, 매분 사용자에게 제공되는 토큰은 10개이고, 각 요청의 시간은 60/10이므로 각 요청의 시간은 6초입니다.

limit_req zone=one burst=10 nodelay;

네트워크 상황에 따라 접근이 이루어지도록 nodelay 구성을 추가하세요. 1분 내에 10번 접근하면 서버가 503을 직접 반환합니다.

imit_req_zone $binary_remote_addr zone=one:100m rate=10r/m;

즉, 사용자는 매분 10개의 토큰을 사용할 수 있으며, 네트워크 상황에 따라 URL에 접근하게 됩니다. 1분 동안 10개 이상의 토큰이 사용되면 서버는 503을 반환하고 다음 1분 동안 액세스 토큰을 수신할 때까지 기다립니다.

HttpLimit 모듈을 구성한 후 nginx를 다시 시작합니다.

WordPress 보안 플러그인 설치

워드프레스에서는 보안 플러그인이 필수적입니다. 보안 플러그인이 없으면 인터넷에서 아무것도 할 수 없습니다. 권장 설치 방법 워드펜스 사이트에 로그인한 IP 주소에 대한 실시간 가시성을 제공하는 보안 플러그인으로, 엔드포인트 방화벽과 맬웨어 스캐너를 포함하여 WordPress를 보호하기 위해 처음부터 구축되었습니다. 가장 인기 있는 WordPress 방화벽 및 보안 스캐너입니다.

WordPress 사용자는 Wordfence 방화벽을 설치하는 것이 좋습니다.

일반 사용자 라이선스프리미엄 버전의 기능은 일반 웹사이트의 일반적인 요구 사항을 충족할 수 있습니다.

웹사이트에 SQL 검색 인젝션 공격이 발생했습니다. 공격자는 원격 서버를 지속적으로 사용하여 웹사이트에 인젝션 코드 테스트를 실행하고 검색 엔진에 인젝션 코드를 지속적으로 입력했습니다. Wordfence 방화벽이 없으면 서버 CPU 부하가 크게 증가합니다. 설치워드펜스방화벽 뒤에서는 언제든지 문제가 있는 IP 주소를 확인하고 확인할 수 있으며, 방화벽은 악성 IP 주소도 지능적으로 차단할 수 있습니다. 수천 건의 코드 삽입 검사도 방화벽에 의해 차단됩니다. CPU에 영향을 미치지 않으며, 서버의 컴퓨팅 비용도 증가하지 않습니다.

우리는 인터넷이 매우 안전하다고 믿어왔지만, 매일 수천 건의 악성 공격이 발생합니다. 일부 해커 공격이 무의미하다고 생각하더라도, 그러한 공격은 분명히 존재합니다. 따라서 웹 방화벽을 설치하는 것은 필수적입니다. 권장 설치 방법은 다음과 같습니다.

WordFence Premium 7.8.2 중국어 버전 활성화, 무료 다운로드???? WordPress 방화벽 ☢️ 바이러스 백신 및 맬웨어 검사

Wordfence Security – 방화벽, 맬웨어 검사 및 로그인 보안

WordPress 보안에는 최신 맬웨어 변종과 WordPress 취약점을 연구하고, 이를 방화벽 규칙과 맬웨어 시그니처로 변환하여 고객에게 실시간으로 공개하는 전담 분석팀이 필요합니다. Wordfence는 세계 최고의 WordPress 보안 연구팀으로 널리 알려져 있습니다. 저희 플러그인은 포괄적인 보안 기능을 제공하며, 저희 팀의 연구는 플러그인을 강화하고 저희가 자랑하는 수준의 보안을 제공합니다.

Wordfence에서 WordPress 보안은 단순한 사업 영역이 아닙니다. WordPress 보안은 저희가 하는 모든 일입니다. 저희는 전 세계 24시간 연중무휴 전담 사고 대응팀을 운영하고 있으며, 우선순위 고객에게 보안 사고 발생 시 1시간 이내에 대응해 드립니다. 저희 글로벌 보안팀은 쉴 새 없이 움직이며, 최첨단 위협 인텔리전스 플랫폼을 운영하여 최신 보안 위협을 수집 및 분석하고 획기적인 보안 연구를 수행합니다.

워드펜스 보안 엔드포인트 방화벽, 맬웨어 스캐너, 강력한 로그인 보안 기능, 실시간 트래픽 보기 등이 포함되어 있습니다. 위협 방어 피드는 Wordfence에 최신 방화벽 규칙, 맬웨어 시그니처, 악성 IP 주소를 제공하여 웹사이트를 안전하게 보호합니다. 2FA(2단계 인증)와 다양한 추가 기능을 갖춘 Wordfence는 가장 포괄적인 WordPress 보안 솔루션입니다.

워드프레스 방화벽

웹 애플리케이션 방화벽은 악성 트래픽을 식별하고 차단합니다. WordPress 보안에 집중하는 대규모 100% 팀이 구축 및 관리합니다.

[프리미엄] 위협 방어 피드를 통해 방화벽 규칙과 맬웨어 시그니처를 실시간으로 업데이트합니다(무료 버전에서는 30일 지연).

[프리미엄] 실시간 IP 차단 목록은 가장 악성적인 IP의 모든 요청을 차단하여 웹사이트를 보호하고 부하를 줄여줍니다.

WordPress와의 긴밀한 통합을 통해 사이트를 엔드포인트에서 안전하게 보호하세요. 클라우드 기반 솔루션과 달리 암호화를 해제하거나 우회할 수 없으며 데이터 유출도 발생하지 않습니다.

통합된 맬웨어 스캐너가 악성 코드나 콘텐츠가 포함된 요청을 차단합니다.

로그인 시도를 제한하여 무차별 대입 공격을 방지합니다.

워드프레스 보안 스캐너

맬웨어 스캐너는 핵심 파일, 테마, 플러그인을 검사하여 맬웨어, 잘못된 URL, 백도어, SEO 스팸, 악성 리디렉션, 코드 삽입 여부를 확인합니다.

[프리미엄] 위협 방어 피드를 통한 실시간 맬웨어 시그니처 업데이트(무료 버전에서는 30일 지연).

WordPress.org 저장소에 있는 핵심 파일, 테마, 플러그인과 비교하여 무결성을 검사하고 변경 사항을 보고합니다.

변경된 파일을 원래의 깨끗한 버전으로 덮어써서 복구합니다. Wordfence 인터페이스에 포함되지 않은 파일은 삭제합니다.

사이트의 알려진 보안 취약점을 검사하고 문제 발생 시 알림을 제공합니다. 또한 플러그인이 종료되거나 폐기될 경우 잠재적인 보안 문제에 대해서도 알림을 제공합니다.

파일 내용, 게시물, 댓글을 검사하여 위험한 URL과 의심스러운 콘텐츠가 있는지 확인하여 콘텐츠 안전을 확인하세요.

[프리미엄] 귀하의 사이트나 IP가 악성 활동, 스팸 생성 또는 기타 보안 문제로 인해 블랙리스트에 등록되었는지 확인하세요.

로그인 보안

원격 시스템에 대한 가장 안전한 인증 형태인 2단계 인증(2FA)은 TOTP 기반 인증 앱이나 서비스를 통해 사용할 수 있습니다.

로그인 페이지 CAPTCHA는 로봇의 로그인을 방지합니다.

2FA 비활성화 또는 XML에 2FA 추가-RPC.

알려진 해킹된 비밀번호를 사용하여 관리자 로그인을 차단합니다.

워드펜스 센터

Wordfence Central은 한 곳에서 여러 사이트의 보안을 관리할 수 있는 강력하고 효과적인 방법입니다.

모든 웹사이트의 보안 상태를 단일 뷰에서 효율적으로 평가하세요. Wordfence Central을 벗어나지 않고도 자세한 보안 결과를 확인할 수 있습니다.

강력한 템플릿 덕분에 Wordfence 구성이 매우 쉽습니다.

고도로 구성 가능한 알림은 이메일, SMS 또는 느슨하게 보내기. 심각도 수준 옵션과 일일 요약 옵션을 활용하여 신호 대 잡음비를 개선합니다.

관리자 로그인, 손상된 비밀번호 사용, 공격 활동의 급증을 포함한 중요한 보안 이벤트를 추적하고 알림을 보냅니다.

사이트 수에 제한이 없으면 무료입니다.

보안 도구

라이브 트래픽을 사용하면 다른 분석 패키지에는 나타나지 않는 방문 및 해킹 시도를 실시간으로 모니터링할 수 있습니다. 여기에는 출처, IP 주소, 시간대, 사이트에서 소비한 시간 등이 포함됩니다.

IP별로 공격자를 차단하거나 IP 범위, 호스트 이름, 사용자 에이전트, 참조자를 기반으로 고급 규칙을 구축합니다.

워드펜스 프리미엄 국가 차단 기능을 제공합니다.

WordFence Premium 7.8.2 중국어 버전 무료 다운로드

WordPress에서 기본 검색 URL 수정

기본 검색 링크를 수정하세요. WordPress의 기본 검색 주소는 "?s="입니다. 기본 링크는 쉽게 스캔할 수 있습니다. 검색 링크의 이름을 변경할 수 있습니다. 보안 측면에서는 큰 의미가 없지만, 검색 엔진의 참여도를 높일 수 있습니다.

구체적인 수정 방법은 다음을 참조하세요.WordPress의 기본 검색 URL을 수정하여 SEO 포함 횟수를 늘려보세요!

CC 공격을 방지하기 위해 nginx에 HttpGuard를 설치하세요

HttpGuard는 nignx lua 기반 도구입니다. 기능은 비교적 간단하지만 매우 강력하고 효과적입니다. 주요 기능은 여전히 CC 공격을 방어하는 것입니다. 주로 기술적 수단을 사용하여 방문자가 유효한 브라우저인지, 그리고 jump를 지원하는지 여부를 감지하여 가로채기 여부를 결정합니다. HttpGuard는 또 다른 특수 기능을 가지고 있는데, 바로 실시간 연결 수를 모니터링하여 공격 방지 모듈 활성화 여부를 판단하는 것입니다.

HttpGuard를 설치하기 전에 OpenResty를 설치해야 합니다.

존재하다 센트OS 나중에 패키지를 더 쉽게 설치하거나 업데이트할 수 있도록 시스템에 openresty 저장소를 추가하세요.더 많은 시스템 설치 방법을 확인하세요

wget https://openresty.org/package/centos/openresty.repo sudo mv openresty.repo /etc/yum.repos.d/ sudo dnf check-update

그러면 다음과 같이 openresty와 같은 소프트웨어 패키지를 설치할 수 있습니다.

sudo dnf install -y openresty

명령줄 도구 resty를 설치하려면 다음과 같이 openresty-resty 패키지를 설치하면 됩니다.

sudo dnf install -y openresty-resty

컴파일 도구와 관련 종속성을 설치합니다.

dnf 설치 pcre-devel openssl-devel gcc curl

OpenResty가 성공적으로 설치되었습니다. OpenResty를 /usr/local/openresty 디렉터리에 설치했습니다(기본 설정).

다운로드 후 파일의 압축을 풀고 서버 루트 디렉토리에 업로드하세요.

cp -r HttpGuard/ /etc/nginx

폴더를 Nginx 설치 디렉터리에 복사하세요. dnf로 설치된 nginx 디렉터리는 /etc/nginx에 있으며, 컴파일 및 설치된 nginx 디렉터리는 일반적으로 /usr/local/nginx에 있습니다. 복사하기 전에 nginx 설치 디렉터리를 확인하세요.

복사 후 nginx 설정 파일을 편집하세요 nginx.conf .

#http 블록에 다음을 추가합니다 lua_package_path "/etc/nginx/HttpGuard/?.lua"; lua_shared_dict guard_dict 100m; lua_shared_dict dict_captcha 70m; init_by_lua_file '/etc/nginx/HttpGuard/init.lua'; access_by_lua_file '/etc/nginx/HttpGuard/runtime.lua'; lua_max_running_timers 1;

위의 내용은 WordPress 웹사이트가 악성 검색의 공격을 받을 때 해결해야 할 몇 가지 해결책입니다. 악성 검색은 대부분의 WordPress 웹사이트 소유자가 직면하게 되는 문제입니다. 악성 검색은 서버에 부하를 가중시키고 검색 엔진에서 웹사이트의 순위에도 영향을 미치기 때문에 항상 주의를 기울여야 합니다.

Wordfence Security 사용을 권장합니다